点我

CSRF

CSRF

一、漏洞概述

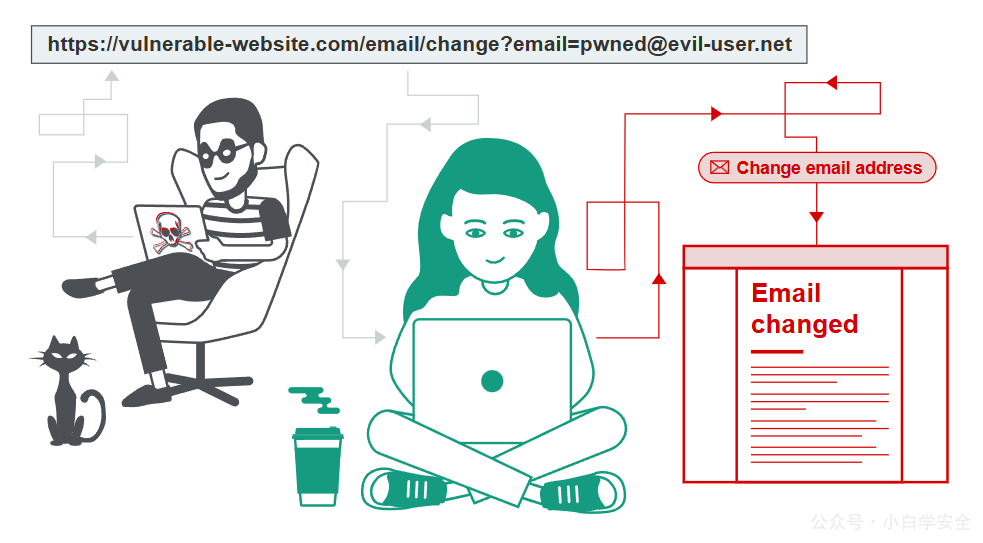

- 定义 :CSRF(Cross - Site Request Forgery)即跨站请求伪造,是一种攻击者利用受害者已登录的身份,在受害者不知情的情况下,诱使受害者在已认证的 Web 应用中执行非预期的操作的攻击方式。

- 背景 :CSRF 攻击通常发生在用户已经登录了某个网站,并且在浏览器中保存了该网站的会话信息的情况下。攻击者通过构造恶意链接或表单,诱使用户点击或提交,从而在用户不知情的情况下,利用用户的会话信息向目标网站发送恶意请求。

二、漏洞成因

- 服务器端验证不足 :服务器端没有对请求的来源进行严格验证,仅依赖于用户的会话信息来处理请求,导致攻击者可以伪造请求并利用用户的会话信息进行操作。

- 客户端验证绕过 :仅在客户端进行请求验证,如使用 JavaScript 验证请求的合法性,但攻击者可以通过禁用 JavaScript 或修改请求来绕过客户端验证。

三、漏洞危害

- 恶意操作执行 :攻击者可以诱使用户执行非预期的操作,如修改用户信息、进行交易、删除数据等,从而给用户带来损失。

- 信息泄露 :攻击者可能通过 CSRF 攻击获取用户的敏感信息,如账户余额、个人信息等。

四、漏洞利用场景

- 构造恶意链接 :攻击者构造一个包含恶意请求的链接,当用户点击该链接时,浏览器会自动发送请求,执行攻击者预设的操作。例如,攻击者可以构造一个链接,当用户点击后,会自动将用户的账户余额转移到攻击者指定的账户。

- 伪造表单提交 :攻击者创建一个恶意表单,诱导用户提交,从而执行恶意操作。例如,在一个购物网站中,攻击者可以创建一个表单,当用户提交后,会自动购买攻击者指定的商品。

五、漏洞防御措施

- 使用 CSRF 令牌 :在每个请求中加入一个随机生成的 CSRF 令牌,并在服务器端验证令牌的有效性。这样,即使攻击者能够伪造请求,也无法获取有效的 CSRF 令牌来通过验证。

- 验证请求来源 :通过验证请求的来源(如检查 HTTP Referer 字段)来判断请求是否来自合法的页面。如果请求的来源不是预期的网站,则拒绝处理该请求。

- 设置合理的 Cookie 属性 :使用

HttpOnly和Secure等属性来增强 Cookie 的安全性,防止攻击者通过 JavaScript 获取用户的 Cookie 信息。 - 使用 SameSite Cookie :设置 SameSite 属性为

Strict或Lax,限制 Cookie 在跨站请求中的使用,从而防止 CSRF 攻击。

分类:

WEB安全

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论